Plan de respuesta a incidentes

Ya hemos hablando un poco y definido en qué consiste ese plan, quién lo debe llevar a cabo. Ahora vamos a centrarnos en los requisitos necesarios.

¿Toda organización puede tener su plan de respuesta a incidentes?

Requisitos previos

Antes de construir el programa de respuesta a incidentes, deben existir capacidades específicas. Como mínimo, estos deben incluir la adopción de un marco elegido; una comprensión de los activos que la entidad debe enfocarse en proteger; documentación de los riesgos a la confidencialidad, integridad y disponibilidad de los activos; y seguridad de que existen todas las capacidades de protección fundamentales.

Ejemplos de estas capacidades incluyen:

- Procesos de control de acceso y restricción de privilegios elevados

- Protección contra el uso indebido de datos en movimiento, en uso y en reposo

- Endurecimiento de herrajes, en base a estándares establecidos

- Comprensión y gestión de vulnerabilidades

- Existencia de protecciones de redes de comunicación y control (cortafuegos, etc)

Estableciendo las funciones de identificación y protección

La ciberseguridad es una función que siempre supone un coste, es decir, no se ve como un motor de ingresos para una organización. Rara vez se nota el programa de seguridad de la información cuando las cosas van bien. Los líderes de seguridad informática deben justificar continuamente los gastos de un programa y la necesidad de empleados a tiempo completo, etc. Es posible que una empresa nunca vea valor en la ciberseguridad hasta que se evite o mitigue con éxito una crisis. Lo más probable es que se culpe a la seguridad cuando se produce un incidente.

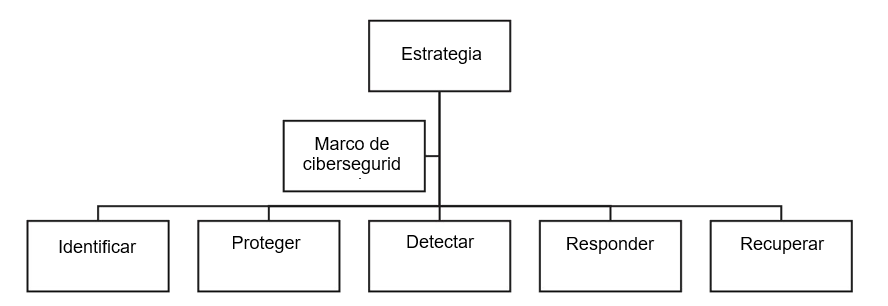

A pesar de estos desafíos, la seguridad informática debe superar estos desafíos para proteger los activos de una entidad. El primer paso es definir el programa de ciberseguridad a través del Esquema Nacional de Seguridad (ENS).

Programa de ciberseguridad definido

Para lograr el objetivo de la respuesta a incidentes, que es mitigar el impacto de eventos, incidentes y quiebres de seguridad, todo el programa de ciberseguridad debe operar de manera efectiva, no solo los programas de respuesta y recuperación. El programa debe estar impulsado por un propósito y una misión, comunicados a todos los miembros del equipo de ciberseguridad, que, a su vez, deben estar alineados y trabajar hacia los mismos objetivos.

La ciberseguridad protegerá incansablemente la información de nuestros usuarios mediante el establecimiento de capacidades efectivas y fundamentales de identificación de amenazas y la protección con capacidades de detección, respuesta y recuperación en caso de incidente.

Después de establecer el propósito y la misión, el programa se evalúa y mide para determinar la madurez y eficacia del estado actual. Medir el estado actual impulsa la hoja de ruta para cumplir con la misión. Usando un horizonte temporal de tres años, los objetivos anuales impulsan el programa. Crear responsabilidad sobre quién, qué, dónde, cuándo y cómo lograr los objetivos del programa; formación de subprogramas; y lograr la alineación con la misión de la organización.

Un enfoque programático

La construcción de programas de ciberseguridad conduce a acciones de medición y mejora que continúan año tras año. El pensamiento de dominio podría conducir a centrarse en competencias y enfoques únicos para ciertas capacidades. La implementación de firewalls administrados por un ingeniero de seguridad podría hacer que algunos sientan que el perímetro de la red está suficientemente protegido. No se requiere ningún esfuerzo adicional para esta subcategoría. Los programas son continuos. Las iteraciones, ciclos o sprints (los términos no importan) ocurren con hitos definidos. Una vez que se cumplen esos hitos, se crean otros nuevos.

En términos de un programa de ciberseguridad, la esperanza es que los hitos se vuelvan más incrementales a medida que el programa madura.

Identificación de programas

La subcategoría Tecnología de protección encaja lógicamente en un programa de protección de red. El líder del programa y el equipo deben concentrarse en garantizar que se implemente la tecnología fundamental. Las personas y los componentes del proceso mantienen los dispositivos configurados de acuerdo con las prácticas líderes seguras.

Los programas muy maduros rastrean métricas específicas y analizan cada una de acuerdo con criterios establecidos por la entidad, como los siguientes: ¿Se bloqueó el tráfico de manera incorrecta? ¿Se perdió el tráfico malicioso? ¿Se realizaron cambios de configuración sin aprobación o se encontraron configuraciones inseguras?

Estos datos se utilizan durante los ejercicios anuales de planificación y presupuesto para identificar mejoras en las personas, los procesos y la tecnología, para que el programa sea más efectivo. En un ambiente centrado en el programa, este ritual ocurre anualmente, para asegurar que el programa se mantenga encaminado para satisfacer las necesidades de la organización.

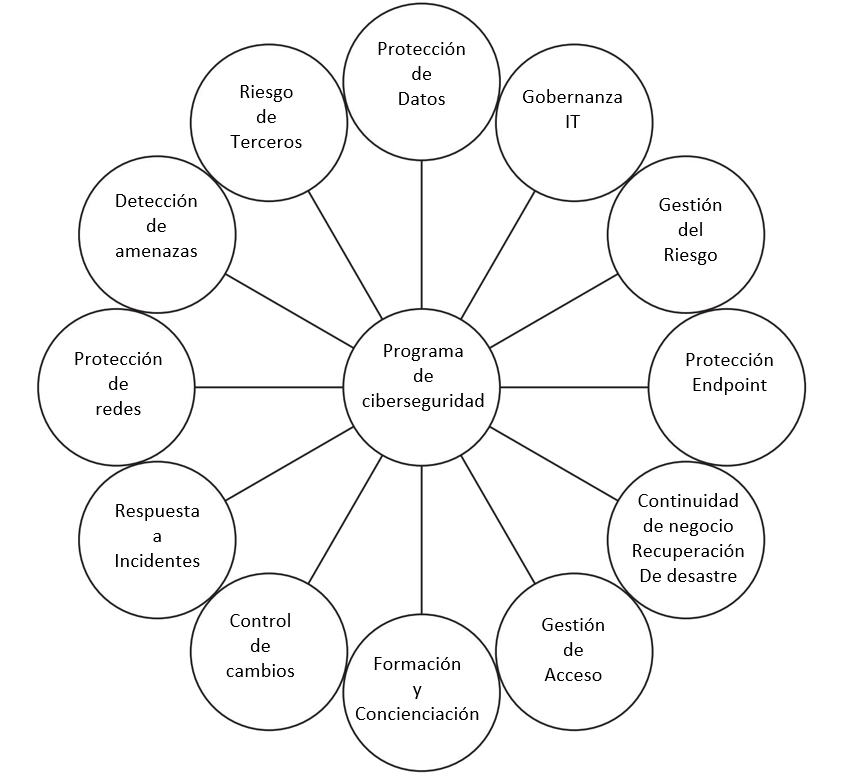

La siguiente imagen ilustra ejemplos de programas que las entidades pueden crear propuestas por el NIST.

Aquí en España, podemos encontrar el marco de referencia del ENS. Si se comparan los ítems, veremos que coinciden en su mayoría. Hay que recordar entonces que un programa de respuesta a incidentes es un componente esencial de un programa de ciberseguridad. Cada componente de framework sirve para hacer que los demás sean mejores y capaces de cumplir con los objetivos de la organización de ciberseguridad. Como se describió anteriormente un programa de respuesta a incidentes no cumplirá sus objetivos si los programas como la gestión de acceso, la protección de datos, la protección de la información y todos los demás no siguen una gestión de programa eficaz.

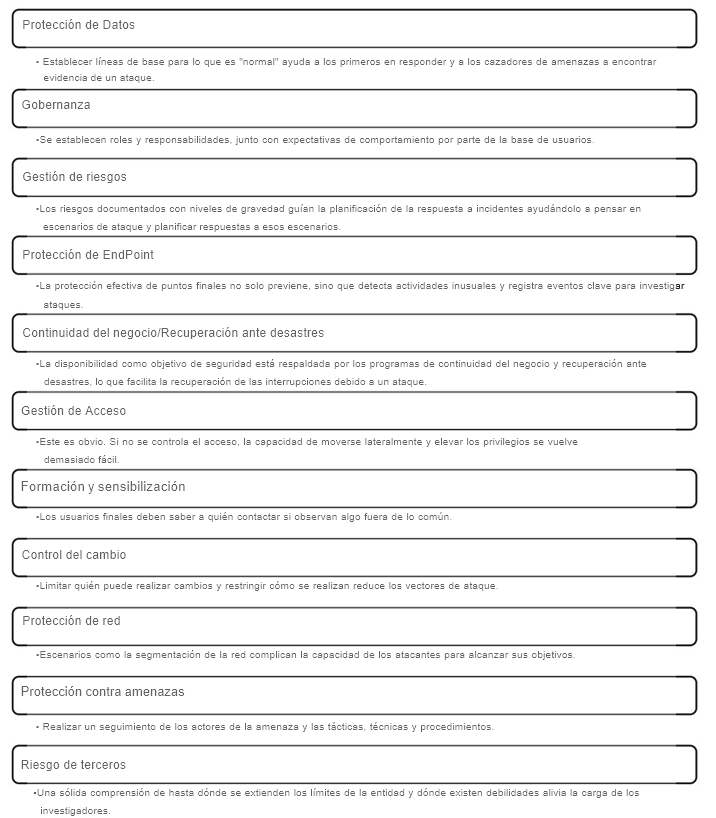

¿Cómo apoya cada programa la respuesta a incidentes?

La respuesta a incidentes, como programa, es vital para una entidad para que el daño de los ataques sea limitado. La respuesta a incidentes no es un programa independiente. Sin programas efectivos que lo respalden, existen capacidades limitadas para detectar, contener, erradicar y recuperarse rápidamente de las infracciones.

La siguiente imagen muestra ejemplos de cómo cada programa contribuye a la respuesta a incidentes.

Conclusiones

Antes de actuar según el deseo de crear el mejor programa de respuesta a incidentes de su clase, es necesario establecer las capacidades descritas en las funciones de identificación y protección del framework elegido, posiblemente el ENS. Estas funciones por ejemplo del ENS, como parte de los programas de ciberseguridad que respaldan el programa de respuesta a incidentes, deben ser fundamentalmente efectivas. Sin gobernanza, gestión de riesgos, gestión de activos, protección de red, gestión de amenazas, gestión de acceso, control de cambios, capacitación y concienciación, y continuidad del negocio/recuperación ante desastres, es casi imposible que el programa de respuesta a incidentes sea efectivo.

Cada uno de los programas descritos ejecuta actividades clave requeridas para que la respuesta a incidentes sea efectiva. Sin estos, el potencial de respuesta a incidentes para satisfacer las necesidades de la entidad es muy limitado.