OSINT

Conceptos básicos de OSINT

Internet cuenta con mas de 2500 millones de usuarios a nivel mundial, cualquiera de ellos puede publicar algo en internet, la proliferación de las redes sociales en estos últimos años ha hecho que el número de información se haya visto incrementado exponencialmente.

- Google almacena información de 30 billones de páginas web, lo que supone más de 1.000 terabytes de información.

- Facebook tiene 2.100 millones de usuarios, 80 millones de páginas y 440.000 millones de fotos subidas a su página.

- Twitter tiene más de 1300 millones de usuarios activos que escriben diariamente más de 500 millones de tweets.

Sin embargo, no hay que olvidarse de la cantidad de datos disponibles también en la Deep Web aunque no se cuenta con cifras exactas y puede ser mas relevante la información que encontremos que con métodos convencionales

OSINT son las siglas en inglés de Open Source Intelligence y se refiere a un conjunto de técnicas y herramientas utilizadas para recopilar información pública, analizar datos y relacionarlos para convertirlos en conocimiento útil.

Usamos OSINT para tomar toda la información disponible de cualquier fuente pública sobre una empresa, individuo o cualquier otra cosa que queramos investigar y convertir toda esa acumulación de datos en inteligencia que nos ayude a lograr resultados oportunos de manera más eficiente.

OSINT se utiliza en muchos campos: finanzas, tecnología, policía, militar (donde se originó), marketing, etc. Si nos centramos en el ámbito técnico y más concretamente en la ciberseguridad, encontramos varios usos de este:

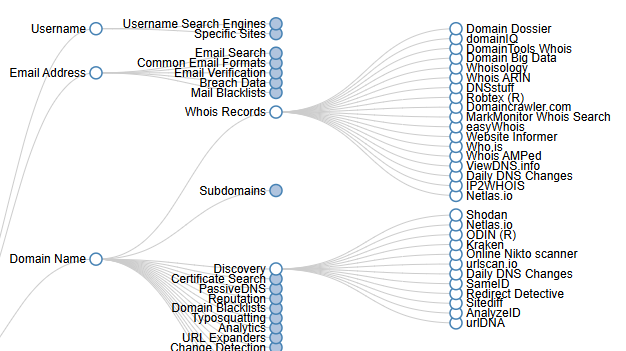

- Se utiliza en la etapa de reconocimiento de un pentesting: Descubrir hosts en una organización, información de Whois, encontrar subdominios, información de DNS, encontrar ficheros de configuración, passwords, etc…

- Se utiliza para tests de ingeniería social: Buscar toda la información sobre un usuario (en redes sociales, documentos, etc) y ser consciente de la información que hay disponible.

- Prevención de ciberataques: Obtener información que nos alerte de posibles amenazas a nuestra organización o posibles ciberataques.

- Marketing: es muy útil para obtener más información sobre el público potencial de un producto y personalizar las comunicaciones

Habilidades OSINT

Las habilidades OSINT son las capacidades y los conocimientos necesarios para recopilar, analizar y utilizar información de fuente abierta para una variedad de propósitos.

- Obtenga información sobre los diferentes tipos de código abierto, incluidos los sitios web públicos, las redes sociales y otros recursos en línea.

- Saber cómo acceder y utilizar varias herramientas y técnicas OSINT, como motores de búsqueda, analisis de redes sociales y de metadatos.

- Desarrollar la capacidad de analizar e interpretar datos de fuentes abiertas, incluida la identificación de patrones, tendencias y correlaciones.

- Crear una red de contactos y recursos que puedan proporcionar información y conocimientos valiosos.

- Capacidad para presentar hallazgos y conclusiones de manera clara, concisa y convincente.

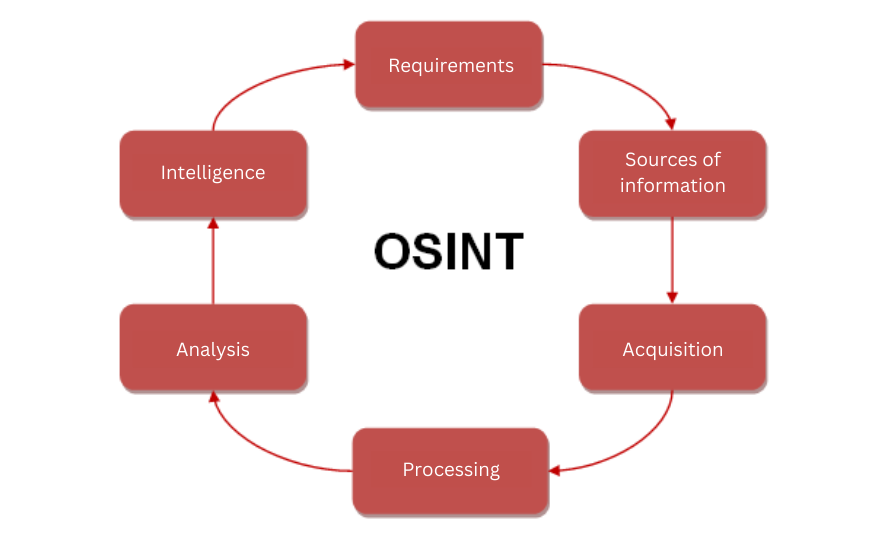

Fases del Proceso OSINT

El proceso OSINT consta de las siguientes fases:

- Requisitos: es la fase en la que se establecen todos los requerimientos que se deben cumplir, es decir, aquellas condiciones que deben satisfacerse para conseguir el objetivo o resolver el problema que ha originado el desarrollo del sistema OSINT.

- Identificar fuentes de información relevante: consiste en especificar, a partir de los requisitos establecidos, las fuentes de interés que serán recopiladas. Hay que tener presente que el volumen de información disponible en Internet es prácticamente inabordable por lo que se deben identificar y concretar las fuentes de información relevante con el fin de optimizar el proceso de adquisición.

- Adquisición: etapa en la que se obtiene la información a partir de los orígenes indicados.

- Procesamiento: consiste en dar formato a toda la información recopilada de manera que posteriormente pueda ser analizada.

- Análisis: es la fase en la que se genera inteligencia a partir de los datos recopilados y procesados. El objetivo es relacionar la información de distintos orígenes buscando patrones que permitan llegar a alguna conclusión significativa.

- Presentación de inteligencia: consiste en presentar la información obtenida de una manera eficaz, potencialmente útil y comprensible, de manera que pueda ser correctamente explotada

Tipos de recopilaciones

- Recopilación pasiva

La recopilación pasiva a menudo implica el uso de plataformas de inteligencia de amenazas (TIP) para combinar una variedad de fuentes de amenazas en una única ubicación de fácil acceso.

- Recopilación activa

La recopilación activa es el uso de una variedad de técnicas para buscar información o conocimientos específicos. Para los profesionales de seguridad, este tipo de trabajo de recolección generalmente se realiza por una de dos razones:

- Una alerta recopilada pasivamente ha puesto de manifiesto una amenaza potencial y se requiere una mayor comprensión.

- El enfoque de un ejercicio de recopilación de inteligencia es muy específico, como un ejercicio de prueba de penetración.

Herramientas

Hay multitud de herramientas y servicios útiles a la hora de implementar un sistema OSINT. A continuación se mencionan algunos de ellos:

- Buscadores habituales: Google, Bing, Yahoo, Ask. Permiten consultar toda la información que indexan. Así mismo, permiten especificar parámetros concretos (Hacking con buscadores: por ejemplo «Google Hacking» o «Bing Hacking») de manera que se pueden realizar búsquedas con mucha mayor precisión que la que utilizan los usuarios habitualmente.

Algunos ejemplos son los siguientes:

| Operador | Ejemplo de búsqueda en Google | Propósito |

|---|---|---|

| site | site:wikipedia.org | Buscar resultados dentro de un sitio específico |

| related | related:wikipedia.org | Buscar sitios relacionados |

| cache | cache:wikipedia.org | Buscar la versión del sitio en caché |

| intitle | intitle:wikipedia | Buscar en el título de la página |

| inurl | inurl:wikipedia | Buscar una palabra contenida en una URL |

| filetype:env | filetype:pdf | Buscar por tipos de archivo específicos |

| intext | intext:wiki | Buscar en el texto del sitio web solamente |

| “” | “Wikipedia” | Buscar palabra por coincidencia exacta |

| + | jaguar + car | Buscar más de una palabra clave |

| – | jaguar speed -car | Excluir palabras de la búsqueda |

| OR | jaguar OR car | Combinar dos palabras |

| how to Wikipedia | Operador de comodín | |

| imagesize | imagesize:320×320 | Búsqueda de imágenes por tamaño |

| @ | @wikipedia | Buscar en redes sociales |

| # | #wiki | Buscar hashtags |

| $ | camera $400 | Buscar un precio |

| .. | camera $50..$100 | Buscar dentro un rango de precios |

- Buscadores especializados:

- Shodan: Permite entre otras cosas localizar ordenadores, webcams, impresoras, etc. basándose en el software, la dirección IP, la ubicación geográfica, etc. Mediante este servicio es posible localizar información de interés

- Knowem: es una herramienta que permite comprobar si un nombre de usuario está disponible en más de 550 servicios online. De este modo, se puede saber los servicios que utiliza un usuario en concreto, ya que habitualmente la gente mantiene dicho nombre para todos los servicios que utiliza. Además, disponen de una API que permite automatizar las consultas.

- Tineye: es un servicio que, partiendo de una imagen, indica en qué sitios web aparece. Es similar a la búsqueda por imagen que incorpora Google Imágenes.

- Buscadores de información de personas: permiten realizar búsquedas a través de diferentes parámetros como nombres, direcciones de correo o teléfonos. A partir de datos concretos localizan a usuarios en servicios como redes sociales, e incluyen posibles datos relacionados con ellos como números de teléfono o fotos. Algunos de los portales que incorporan este servicio son: Spokeo, Pipl, 123people o Wink.

- Herramientas de recolección de metadatos:

- Metagoofil: permite la extracción de metadatos de documentos públicos (pdf, doc, xls, ppt, docx, pptx, xlsx). A partir de la información extraída se pueden obtener direcciones de correo electrónico del personal de una empresa, el software utilizado para la creación de los documentos y por tanto poder buscar vulnerabilidades para dicho software, nombres de empleados, etc.

- FOCA: es un software de código abierto que permite a los usuarios analizar metadatos para determinar si una pagina web contiene documentos corruptos, soporta archivos tipo DOC,ODT,ODS,SVG y PPT

- Servicios para obtener información a partir de un dominio:

- Spiderfoot es una herramienta de reconocimiento que consulta automáticamente más de 100 fuentes de datos públicas. Las usa para recopilar información sobre direcciones IP, nombres de dominio, direcciones de correo electrónico, nombres y más.

- Otras herramientas de interés:

- GoBuster: Es una herramienta que por fuerza bruta es capaz de encontrar los subdominios de una web proporcionada por el usuario.

- Theharvester : esta herramienta obtiene emails, subdominios, host, nombres de empleados, puertos abiertos, etc. a través de diferentes servicios como Google, Bing, LinkedIn y Shodan.

- SiteDigger: al igual que GooScan permite automatizar búsquedas. Busca en la caché de Google para identificar vulnerabilidades, errores, problemas de configuración, etc.

- Palantir: es una empresa que tiene como cliente a diferentes servicios del Gobierno de Estados Unidos (CIA, NSA y FBI) y que se centra en el desarrollo de software contra el terrorismo y el fraude, mediante la gestión y explotación de grandes volúmenes de información.

- Maltego: permite visualizar de manera gráfica las relaciones entre personas, empresas, páginas web, documentos, etc. a partir de información pública.Para usar Maltego, se requiere el registro del usuario, el registro es gratuito. Una vez que los usuarios se registran pueden usar esta herramienta para crear la huella digital del objetivo en Internet.

Conclusión

Saber cómo extraer inteligencia de código abierto es una habilidad importante para cualquier persona involucrada en la ciberseguridad.

El factor más importante para el éxito de cualquier iniciativa de inteligencia de código abierto es la presencia de una estrategia clara: una vez que sepas lo que estás tratando de lograr y hayas establecido los objetivos en consecuencia, identificar las herramientas y técnicas más útiles será mucho más realizable.

Ya sea que esté protegiendo su red corporativa o investigando vulnerabilidades, cuanto más sepa sobre su huella digital, mejor podrá verla desde la perspectiva de un atacante.

Armado con este conocimiento, puede continuar desarrollando mejores estrategias de defensa y ataque.