Octave

Si tenemos que hablar de riesgo, entonces tendremos que hablar de metodologías. Por lo que, se debe definir inicialmente qué es el riesgo, el cual se define como una probabilidad que ocurra un evento, puede ser previsto y evitado, las amenazas y las vulnerabilidades por separadas no llegan a presentar un daño de grandes magnitudes, en cambio, si se mezclan la probabilidad de daño es mucho más grande. De tal manera, el llamado riesgo informático se desarrolla a la par de la tecnología y cada día son mucho más las vulnerabilidades y amenazas que acechan la información.

Una buena gestión de riesgo en la seguridad de la información de una organización requiere una buena inversión de tiempo, esfuerzo y dedicación. Por lo general, una organización que entienda el valor sustancial de sus activos y desea realizar una inversión para gestionar sus vulnerabilidades, se debe inclinar hacia un sistema de gestión basado en políticas, procesos, recursos, documentación y estructura organizacional; todos estos elementos mezclados, permiten de alguna u otra manera, planificar, desarrollar, controlar y tomar acción.

Además, suele acogerse a las normas de la familia ISO 27005. Se debe tener en cuenta que el hecho de plantear una gestión para el riesgo no es solo para proteger sus activos de información, sino procurar que la empresa u organización logre cumplir su misión, por lo que al hablar de gestión se define como un ciclo reiterativo, que identifica, evalúa y ejecuta. El proceso para la gestión de riesgo, se encuentra conformado por 5 procesos, los cuáles se describen a continuación:

- Establecimiento del Contexto: Este proceso contextualiza el entorno, en este caso de la empresa, recibiendo toda la información relevante de la misma.

- Evaluación de Riesgos: Este proceso trae consigo 3 subprocesos; la identificación, la revisión y el control de riesgos. Identifica de forma cuantitativa y cualitativa los riegos y le da una cierta prioridad a los criterios de evaluación que dependen o están muy alineados a los objetivos de la organización. De esta manera, se puede controlar y determinar lo que podría generar una pérdida de gran magnitud y el lugar donde puede presentarse. Y por último el proceso de evaluación se encarga de comparar los niveles de criterios de riesgos y los de aceptación, su resultado genera un listado de vulnerabilidades y/o amenazadas pero priorizadas. Para esta evaluación de riesgo se finaliza con un interpretación del mismo, dando uso a la llamada Matriz de análisis, en ella, se puede determinar la probabilidad de riesgo versus la magnitud de daño, tomando valores respectivamente desde el 1 hasta el 4, o en otros casos la clasificación del riesgo sería en bajo, moderado, importante y crítico versus las consecuencias. Se debe tener en cuenta que para este proceso se plantean las llamadas metodologías de evaluación.

- Tratamiento de los Riesgos: Este proceso está encaminado a plantear las posibles medidas de seguridad para reducir o evitar los riesgos y generar contingencias.

- Consulta de Riesgos: Este proceso informa de los riesgos existentes a todas las partes interesadas de la organización.

- Monitorización de Riesgos: Este proceso supervisa todas aquellas medidas de seguridad planteadas para contrarrestar los riesgos, con el objetivo de determinar si están funcionando correctamente o están ejecutando la acción para la cual fueron planteadas. Luego de esta implementación se ejecutan las llamadas auditorías internas, documentando todo el proceso y señalando su eficacia.

De esta manera, y con el trascurrir de los años la tecnología ha ido evolucionando, así como los métodos para vulnerar todos los sistemas de información, es así como las normas y los modelos para la gestión de riesgo han ido evolucionando, implementando las conocidas metodologías, se tienen muchas pero las que se analizarán son: OCTAVE y MAGERIT.

Metodología Octave

Es una técnica de evaluación de riesgos desarrollada por el SEI (Software Engineering Institute) en Estados Unidos. Es reconocida a nivel mundial y ha tenido excelente adaptación. Las fases que la componen la catalogan un poco más complicada que las demás metodologías.

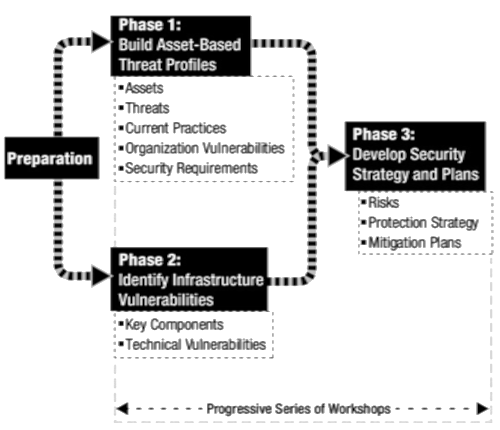

La misma está enfocada en el riesgo y no en la tecnología como las demás, cuando se usa este tipo de metodología personal de varios departamentos como el operativo, el de tecnología, entre otros; trabajan en conjunto proyectados a la necesidad de seguridad, apoyados por un especialista. Es necesario considerar, que esta metodología fue desarrollada para ser implementada en organizaciones de más de 300 empleados y se encuentra dividido en tres etapas como se puede observar en la siguiente figura.

Fase 1: Build Asset-Based Threat Profiles: desarrolla perfiles de amenazas basados en los activos, en la cual se identifican los bienes, las amenazas, prácticas actuales, vulnerabilidades y los recursos de seguridad de la compañía.

Fase 2: Identify Infrastructure Vulnerabilities: identificar las vulnerabilidades de la infraestructura, se basa en los componentes clave y sus correspondientes vulnerabilidades técnicas.

Fase 3: Develop Security Strategy and Plans: desarrollar estrategias y planes de seguridad, con base a los riesgos, la estrategia de protección y los planes de mitigación.

Buid asset-based threat profiles – Generar perfiles de activos basados en la amenaza

En esta fase se realiza un análisis para identificar los activos más importantes para la organización y que se está realizando para su protección en la actualidad. Comprende los siguientes cuatro procesos:

1. Identify enterprise knowledge – Identificar el conocimiento de la empresa

El objetivo de este proceso es identificar la perspectiva que tienen los directivos. Identificar el conocimiento de la empresa ilustra las entradas que se necesitan para obtener las salidas. Como entradas se puede observar el cuestionario de activos, perfil genérico de las amenazas, catálogo de amenazas (cuestionario de la estrategia de protección de la organización), catálogo de prácticas de la organización, técnicas y de entrenamiento, datos organizacionales (organigrama, políticas, procedimientos), por último, las leyes y las regulaciones que la compañía se encuentre obligada a cumplir. Para conseguir la lista priorizada de activos con sus valores relativos, perfil de la amenaza empresarial, la estrategia de protección actual, los indicadores de riesgo, y las áreas operacionales a evaluar. Todo con respecto al conocimiento del área gerencial de la compañía.

Este proceso está compuesto por cinco actividades que se describen a continuación y en las cuáles se explica con mayor detalle las entradas y salidas que le corresponden.

- Characterize key enterprise assets – Identificar los activos clave de la empresa:

Responde a la pregunta: “¿Qué está intentando proteger?”.Dependiendo del conocimiento que la alta gerencia tenga de la empresa y del cuestionario que se les realice. Se obtendrá la lista de los activos que identifican como importantes, con sus respectivos valores relativos para la dirección de la compañía. - Describe threats to assets – Describir las amenazas de los activos:

“¿De qué está intentando proteger sus activos?”, es la cuestión en esta actividad. Aquí también es importante el conocimiento que la directiva tiene sobre las amenazas que afectan los activos. Se adquiere el perfil de la amenaza empresarial desde el enfoque directivo. - Describe current and planned strategy to protect assets – Describir la estrategia actual y planificada para proteger los activos:

La dirección que conocimiento tiene al respecto de prácticas y políticas que se encuentran actualmente o en planificación para la protección de los bienes.

La pregunta aquí es: “¿Qué está haciendo actualmente para proteger sus activos?”. Como resultado se encuentra la estrategia de protección empresarial actual, desde la perspectiva de la alta gerencia. - Identify risk indicators – Identificar los indicadores de riesgo:

La salida de esta actividad son los indicadores de riego empresarial, es decir, las preocupaciones de la alta gerencia, dependiendo del cuestionario basado en buenas prácticas técnicas y de capacitaciones en las organizaciones, documentación de políticas y procedimientos, también las leyes y regulaciones que la empresa debe cumplir. El interrogante a esta actividad es: “¿Qué brechas en su estrategia de protección actual están poniendo sus activos en riesgo?”. - Select operational areas to evaluate – Seleccionar áreas operativas para evaluar:

Esta actividad responde a dos interpelaciones: “¿Qué áreas operativas o funciones de soporte están involucradas con los activos clave que usted identifico?” y “¿Quiénes son los gerentes clave de esas áreas operativas o funciones de apoyo?”. De esta forma se obtiene las áreas que son prioridad para evaluar.

2. Identify operational area knowledge – Identificar el conocimiento del área operativa

De acuerdo al conocimiento actual de los gerentes del área operacional, un cuestionario de activos, perfil genérico de amenazas, cuestionario de la estrategia de protección (catálogo de la organización, técnicas y de entrenamiento), datos organizacionales (organigrama, políticas y procedimientos), leyes y regulaciones que se deban cumplir y la lista despreciando las prioridades de los activos de la empresa con sus respectivos valores relativos, que los jefes de área operativa proporcionen, corresponden a las entradas de esta parte de la metodología.

Para tener como salidas una lista priorizada de activos del área operativa, un mapa en el cual se cruce los activos empresariales identificados por el área gerencial y los activos identificados por el área operativa, un perfil de amenazas, la estrategia actual de protección, los indicadores de riesgo, todo esto correspondiente al área operativa y el personal que se considera debe ser evaluado. Las actividades que corresponden a esta parte de la metodología se describen a continuación.

- Characterize key operational área assets – Caracterizar los activos clave del área operativa:

Los gerentes de área responden: “¿Qué está intentando proteger?”. Depende del conocimiento que se tenga sobre los activos concernientes para obtener la lista de estos. - Characterize assets in relation to enterprise assets – Caracterizar los activos en relación con los activos de la empresa:

Es la relación con la lista de los activos identificados en el proceso 1, cuestionando: “¿Cuál es la relación o relaciones entre los activos que ha identificado con los activos que ha identificado la alta gerencia?”. Como resultado la o las relaciones documentadas. - Describe threats to assets – Describir las amenazas a los activos:

“¿De qué está tratando proteger sus activos?”, es el interrogante de esta actividad. En base al conocimiento de los gerentes de área operacional sobre las amenazas a sus activos y con un perfil genérico de estas, la respuesta será el perfil de las amenazas de los activos del área operacional desde su respectivo punto de vista. - Describe current and planned strategy to protect assets – Describir la estrategía actual y planificada para proteger los activos:

De acuerdo al conocimiento que los gerentes de área, se da a conocer las buenas prácticas técnicas y de formación, políticas, procedimientos de la empresa y las leyes que esta debe cumplir, responden al interrogante: “¿Qué está haciendo para proteger sus activos?”. De esta forma se obtiene la estrategia de protección del área operativa. - Identify risk indicators – Identificar indicadores de riesgo:

Teniendo en cuenta un entrenamiento adecuado en seguridad, programa de concientización para el personal y la documentación de políticas y procedimientos para la protección de los activos, se responde la siguiente pregunta: “¿Qué brechas en su estrategia de protección actual están poniendo sus activos en riesgo?”. Arroja los indicadores de riesgo correspondiente al área operacional, dando resultado la expresión de las inquietudes de los riesgos a los que están expuestos sus activos. - Select staff to evaluate – Seleccionar personal para evaluar:

En esta actividad se necesita la información recolectada en las anteriores, para escoger líderes o miembros clave de equipo que deban ser evaluados. La indagación es: “¿Quiénes son los miembros clave?”.

3. Identify staff knowledge – Identificar el conocimiento del personal

Detalla las entradas y las salidas que pertenecen a esta parte.

En las entradas se tiene el conocimiento actual del personal, cuestionario de activos, perfil genérico de amenazas, cuestionario de la estrategia de protección actual, catálogo de las prácticas de la organización, técnicas y de capacitación, datos organizacionales (organigrama, políticas y procedimientos), leyes y regulaciones que la compañía está obligada a cumplir, lista priorizada de activos, lista de activos del área operacional y el mapa de cruce de activos. Y se obtiene la lista de activos que el personal identifica, mapa de los activos de la empresa comparado con los activos del área operacional y los del personal, perfil de amenazas, la estrategia actual de protección y los indicadores de riesgo correspondientes a esta área.

A continuación, se describen las actividades que aquí se contemplan:

- Characterize key staff assets – Caracterizar los activos clave del personal:

“¿Qué está tratando de proteger?” es lo que debe responder el personal en esta actividad, la respuesta dependerá de su conocimiento con respecto a los activos, por medio de un cuestionario. Y de esta forma se consigue la lista priorizada de los activos importantes para el personal. - Characterize assets in relation to operational area and enterprise assets – Caracterizar los activos en relación con el área operacional y los activos de la empresa:

Se plantean y relacionan los activos que anteriormente se identificaron como importantes con los que el personal establece con prioridad. La pregunta que hace referencia en esta actividad es: “¿Cuáles son las relaciones entre los activos que ha identificado el personal, con los del área operacional y los pertenecientes a la alta gerencia?”. Para obtener la documentación de estas conexiones. - Describe threats to assets – Describir las amenazas de los activos:

La cuestión es: “¿De qué está tratando de proteger sus activos?”. Que responderán de acuerdo al perfil genérico de amenazas y del conocimiento que posean. Así se obtiene el perfil de amenaza. - Describe current and planned strategy to protect assets – Describe la estrategia y planificación para proteger los activos:

La pregunta es “¿Toca aquella estrategia planteada, ser implementada y monitoreada para su efectividad?”. - Create Threat Profile – Creación de Perfiles de Amenazas:

Este proceso integra toda la información contenida en los procesos anteriores, y procede a crear un conjunto de perfiles de amenazas para los activos en estado crítico, por lo general, este tipo de procedimiento suele gestionarse por el equipo de análisis.

4. Identify Technological Vulnerabilities – Identificar vulnerabilidades tecnológicas

Para esta fase se contemplan los siguientes procesos:

- Identificación de los componentes clave: Este proceso se encarga de elegir que partes u componentes específicos serán analizados en busca de vulnerabilidades tecnológicas, identifica los principales sistemas de tecnología y asimismo los activos críticos.

- Evaluación de componentes: En esta parte y con los componentes seleccionados se evalúan las vulnerabilidades y con el equipo de los análisis se procede a ejecutar las herramientas de evaluación para posteriormente analizar el resultado. La correcta ejecución de este proceso puede mitigar el impacto de la amenaza en la organización.

5. Develop Security Strategy and Plans

Fase caracterizada por el manejo de los procesos de análisis de riesgo y el desarrollo de una estrategia de contingencia.

- Análisis de Riesgo: Proceso encargado de estudiar el impacto de las amenazas a los activos críticos, luego evalúa y crea los criterios para la evaluación de los riesgos.

- Desarrollo de una estrategia de protección: Finalmente, el equipo de análisis crea una estrategia para la protección de los activos, esto con el objetivo de contrarrestar o evitar el impacto de la amenaza, este proceso se basa en el análisis de la información recolectada anteriormente.

Se debe tener en consideración, que en vista de las necesidades de cada organización y dependiendo del tamaño de la misma, se diseñaron 3 métodos OCTAVE para suplir esas solicitudes.

Está compuesto por una serie de talleres y/o programas que son llevados a cabo por la propia organización, aprovechando de esta manera los conocimientos propios de los niveles de la misma. Este grupo se centra únicamente en establecer los puntos críticos y las posibles amenazas, asimismo las vulnerabilidades tantos físicas como lógicas que atente a la organización y plantear la estrategia a utilizar.

Las fases en las que trabaja esta metodología son:

Fase de análisis de Riesgo

Esta fase permite determinar 3 variables: [9]

- ¿Cuál es?

- ¿Cuánto vale?

- ¿Cómo se protege?

MÉTODO OCTAVE-S:

Operationally Critical Threat, Asset and Vulnerability Evaluation for Small Organization, fue desarrollado para ser implementado en organizaciones pequeñas de 100 personas o menos utilizando un proceso un poco más reducido que el OCTAVE, pero con los mismos resultados. Las dos principales diferencias de este método con el original son:

- Requiere un grupo de 3 a 5 personas que conozcan a plenitud el desarrollo de la empresa.

- Solo realiza un barrido de manera superficial a la infraestructura informática.

MÉTODO OCTAVE-ALLEGRO

Es una simplificación del método original y está enfocado solo en los activos de la organización, es perfecta cuando se desea gestionar una evaluación de riesgo, pero sin mucha participación del personal de la empresa, está conformado por 8 pasos organizados en 4 fases. [5][6] Estas son las siguientes:

Fase 1: Evaluación de los participantes desarrollando criterios de medición de riesgo.

Fase 2: Creación de los participantes un perfil de activos críticos.

Fase 3: Los participantes identifican las amenazas a cada uno de los activos.

Fase 4: Los participantes identifican y analizan las amenazas y desarrollan planes de contingencia.

Conclusión

El principal objetivo de la metodología OCTAVE se orienta hacia los aspectos de riesgos operativos y prácticas de seguridad. Esto significa que para que las empresas y las organizaciones puedan tomar las decisiones pertinentes en lo relativo a la protección de la información con base en riesgos tales como la confidencialidad, la integridad o la disponibilidad de los bienes afines a la información crítica, la tecnología será sometida a examen en proporción a las diferentes prácticas de seguridad.La metodología OCTAVE se desarrolló en la Universidad Carnegie Mellon de Pensilvania, en los Estados Unidos. Esto se hizo en el Centro de Coordinación del Instituto de Ingeniería de Software. OCTAVE está compuesta por tres fases diferenciadas de desarrollo.