Marcos Legales en Ciberseguridad

Introducción a los marcos legales y normativos

Los marcos legales y normativos en ciberseguridad establecen las bases para proteger la información y los sistemas frente a amenazas y ataques.

Estos marcos varían según el país, pero comparten objetivos comunes como la protección de datos personales, la seguridad en infraestructuras críticas y la prevención del cibercrimen.

Es importante distinguir entre varios conceptos:

- Ley: Norma jurídica dictada por una autoridad competente que debe cumplirse obligatoriamente.

- Regulación: Conjunto de reglas específicas que desarrolla y complementa una ley, detallando cómo debe aplicarse en situaciones concretas.

- Directiva: Mandato emitido por una entidad supranacional, como la Unión Europea, que debe ser transpuesto a las legislaciones nacionales de los Estados miembros.

- Normativa: Término general que engloba leyes, regulaciones y directivas que rigen un área específica, como la ciberseguridad.

Ejemplos:

- GDPR (Reglamento General de Protección de Datos) (Regulación): Protege los datos personales de los ciudadanos de la UE.

- Ley de Infraestructuras Críticas en Estados Unidos (Ley): Obliga a sectores clave a implementar medidas de seguridad.

- NIS2 (Directiva): Directiva de la Unión Europea que establece requisitos más estrictos para la seguridad de redes y sistemas en sectores críticos, aplicable a todos los Estados miembros.

Reglamentos internacionales y regionales

Las regulaciones internacionales y regionales buscan armonizar las medidas de seguridad entre países y regiones. Estos marcos establecen una base común para las organizaciones, garantizando la coherencia en cómo se aborda e implementa la ciberseguridad.

Proporcionan metodologías estructuradas para gestionar riesgos, implementar controles efectivos y garantizar el cumplimiento de los estándares de seguridad.

Al promover la uniformidad en las prácticas de seguridad, estas regulaciones mejoran la confianza y la cooperación entre organizaciones que operan en distintas partes del mundo. También ayudan a abordar amenazas emergentes fomentando un enfoque proactivo y estandarizado en ciberseguridad, lo que permite a las organizaciones mantener su resiliencia y proteger datos sensibles de manera efectiva.

Estas regulaciones son fundamentales para garantizar que todas las entidades, independientemente de su ubicación geográfica, cumplan con un nivel de seguridad consistente, reduciendo así la exposición a vulnerabilidades y mejorando la estabilidad general del entorno digital.

Por ejemplo, el ISO/IEC 27001 permite que empresas de diferentes países implementen controles de seguridad estándar, facilitando la colaboración en proyectos internacionales y aumentando la confianza en la protección de datos compartidos.

Ejemplos:

- ISO/IEC 27001: Estándar internacional para sistemas de gestión de seguridad de la información.

- PCI DSS: Normativa para la protección de datos en transacciones con tarjetas de crédito.

Normas específicas para sectores críticos

En sectores como la salud, banca y energía, existen normas específicas debido a la sensibilidad de sus datos. Estas normas no sólo buscan proteger información crítica, sino también garantizar la continuidad operativa y la confianza de los usuarios.

En el sector salud, por ejemplo, la privacidad de los pacientes es prioritaria, por lo que normativas como HIPAA exigen estrictos controles sobre la información médica.

En el sector financiero, regulaciones como la SOX aseguran la precisión y transparencia en los informes financieros, reduciendo el riesgo de fraude.

Por último, en el sector energético, las guías de ENISA promueven la ciberresiliencia, asegurando la estabilidad de infraestructuras esenciales frente a ciberataques.

- HIPAA (Health Insurance Portability and Accountability Act): Regula la privacidad de la información médica en EE. UU.

- SOX (Sarbanes-Oxley Act): Obliga a empresas públicas a garantizar la precisión de su información financiera.

- Regulaciones de la Agencia Europea de Ciberseguridad (ENISA): Guía para sectores energéticos y telecomunicaciones.

Estas normativas suelen ser revisadas y actualizadas con el fin de responder a amenazas emergentes y avances tecnológicos. Por ejemplo, la Agencia Europea de Ciberseguridad (ENISA) ofrece recomendaciones adaptadas a nuevas vulnerabilidades y metodologías de ataque, garantizando que las medidas de seguridad evolucionen junto con el panorama de riesgos.

Este enfoque proactivo asegura que las empresas puedan mantener la continuidad operativa y proteger tanto sus activos digitales como la confianza del público.

Evaluación de cumplimiento y auditorías

Para garantizar el cumplimiento, las empresas deben realizar evaluaciones y auditorías periódicas.

Se recomienda que las evaluaciones de riesgo se lleven a cabo al menos una vez al año, mientras que las auditorías internas pueden realizarse semestralmente y las externas de manera anual o según la complejidad/modificaciones de los sistemas.

Estas revisiones identifican vulnerabilidades y aseguran que las políticas de seguridad se aplican correctamente. Es recomendable cambiar periódiamente de proveedor de auditorías externas para obtener diferentes perspectivas sobre la seguridad de la organización y mejorar los controles existentes.

Dato interesante: Diferencia entre auditoría y test de intrusión

- Auditoría: Evaluación metódica y procedimentada de los controles y procesos de seguridad con el fin de verificar su eficacia y cumplimiento con normativas.

- Test de intrusión: Simulación controlada de un ataque con el fin de identificar vulnerabilidades específicas en sistemas o redes.

Escenarios de gestión del riesgo.

Escenario 1:

| Este es Ismael, jefe de proyecto de un equipo de desarrollo compuesto por un consultor, dos analistas senior, 2 analistas junior , 6 desarrolladores y un DBA. El proyecto consiste en el desarrollo de una aplicación web para la gestión de recursos humanos de una empresa.Por diversos motivos, uno de los principales riesgos que Ismael ha identificado es la alta rotación del personal senior.¿Qué medidas (o pasos de gestión) pondrá en marcha para mitigar la incidencia de dicho riesgo en el proyecto antes y durante la ejecución del mismo? |

Piensa cuál podría ser la solución.

Antes del comienzo :

- Formar al equipo de desarrollo antes de que comience el proyecto en los procedimientos de trabajo de la empresa, técnicas, métodos y herramientas que se utilizarán.

- Utilizar técnicas, metodologías y herramientas conocidas para la mayoría de los miembros del equipo de desarrollo.

- Negociar la firma de cláusulas de permanencia del personal senior durante el tiempo de ejecución del proyecto.

Durante la ejecución :

- Mantener reuniones periódicas con el equipo completo para propiciar que todos los miembros tengan una visión actualizada del proyecto y de su marcha.

- Asignar en cada tarea crítica un responsable. Agrupar las tareas críticas y asignar un responsable diferente.

Conclusiones

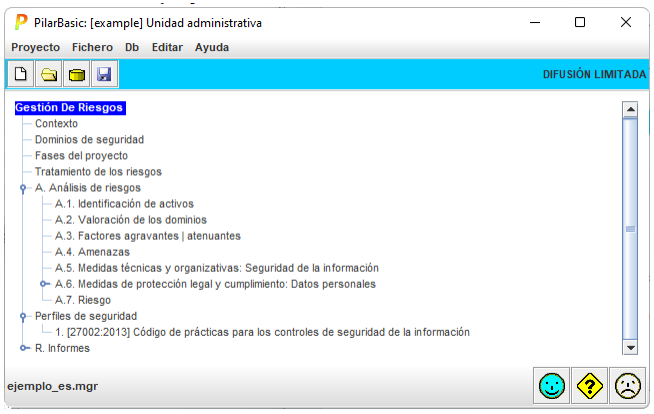

Antes mencionamos la herramienta Pilar, pero no queríamos hacer mención a esta herramienta hasta que se entendieran todos los conceptos.

Si bien un análisis de riesgo puede hacerse con un Excel, y en Internet hay varios modelos para descargar, la herramienta Pilar, tiene un modelo de amenazas muy completo y se adapta perfectamente al Esquema Nacional de Seguridad.

La herramienta se puede descargar desde el siguiente enlace: https://www.ar-tools.com/

También se puede descargar un completo manual aquí: https://www.ar-tools.com/doc/help_basic_es_e_20212.pdf

Lo que es importante entender, es que si nos enfrentamos a la herramienta sin los conceptos claros, no entenderemos cómo reflejarlo y qué se esta haciendo.

La descarga es gratuita aunque se necesitará una licencia para poder imprimir informes.

La herramienta viene con un ejemplo basado en sanidad, que se puede utilizar para ver la forma en que se han dado de alta los activos. Y cómo se realiza el análisis de riesgo.

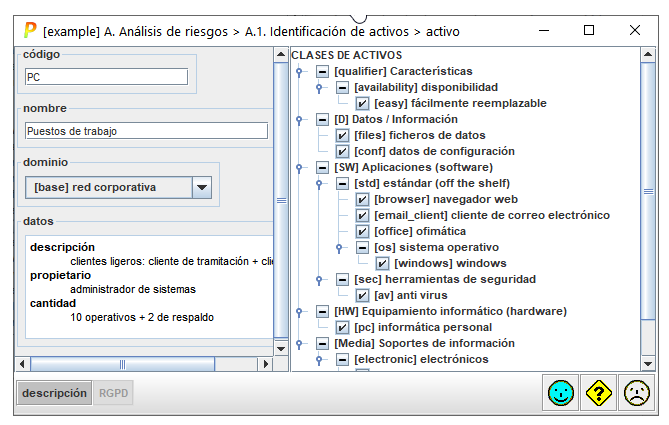

Por ejemplo, en el siguiente ejemplo se puede ver todas las opciones que tenemos para un activo sobre todo identificar el activo como esencial.

Aquí se pueden observar la lista de salvaguardas y los niveles de madures en L0 A L5.

Para finalizar:

El análisis de riesgo es fundamental para cualquier sistema de gestión, como departamentos o empresas enteras. Si bien es un modelo que no cubre al 100% todas las posibilidades de riesgos, nos pone en la ruta correcta para una buena gestión de los sistemas de seguridad de la información.

Son muchos los marcos (frameworks) que se basan en el modelo de riesgo. Identifica activos de tu organización bajo un contexto (alcance) y luego se establecen un cuadro de amenazas en función de probabilidad de que alguna de esas amenazas se pueda llegar a consolidar.

Recomendamos instalar entonces la herramienta Pilar y empezar a conocer su funcionamiento con el sistema que viene de ejemplo.

Y ya para finalizar, proponemos una actividad.

Actividad

Actividad para realizar: “Análisis de riesgo de mi departamento”

Tiempo estimado: 60 minutos

- Descarga Pilar.

- Ahora realiza en lápiz y papel un listado de activos de tu departamento. Esto incluye, personas, dependencias de otros departamentos, programas con los que se trabaja, base de datos, ficheros, servidores, servicios.

- Prepara ese listado de activos identificados en una hoja de cálculo.

- Ahora debes poner un nivel de criticidad por dimensión, para hacerlo sencillo pondremos 3 filas en función de criticidad. Mira este ejemplo:

Como se puede ver, en esta hoja de cálculo se le dio un valor a cada dimensión de 1 a 5, pero podemos utilizar de 1 a 10. Luego nos quedamos con el valor del riesgo más alto para la resultante.Los activos pueden agruparse, por ejemplo, los equipos de trabajo pueden tener todos las mismas características por lo que al poner uno se puede extender a todos. En tal caso se habla del grupo de equipos de trabajo de la oficina.

- Con esta lista, ya podemos ir a Pilar y rellenar los activos, nos quedaremos con aquellos activos más significativos para analizar el riesgo sobre el servicio o sistema que queremos calcular. Por ejemplo si la oficina da un servicio de atención al cliente mediante línea telefónica, dicha línea y todo lo que esté relacionada con su funcionamiento es crítico. Por lo que en ese caso, la existencia o no de una papelera o un armario para archivar no es crítico, ya que el servicio se podrá seguir dando sin o con papelera.

- Ahora que tienes todos los activos, debes establecer su nivel de criticidad según las dimensiones que quieras poner (esto en Pilar se puede seleccionar, en 3 dimensiones CID, o las 5 del ENS). Ya que Pilar también permite hacer Gestión del riesgo para la norma ISO 27001.

- Ahora procede a calcular el riesgo.

- Una vez tengas el análisis, debes de definir donde pondrá tu umbral de riesgo. El umbral implica que después de un valor de riesgo, debes de tratarlo, ya que se puede considerar crítico. Por ejemplo en un umbral de riesgo 5, todo lo que sale por debajo de 5, no se suele tratar, automáticamente la organización lo asume, y tendrá que tratar todo lo que sea igual o superior a 5.

Buen trabajo si has hecho estos pasos, ya tienes tu análisis de riesgo finalizado. Esperemos que no tengas que hacer tratamiento del riesgo.