Hablemos de seguridad en la red

¿DNS Spoofing?

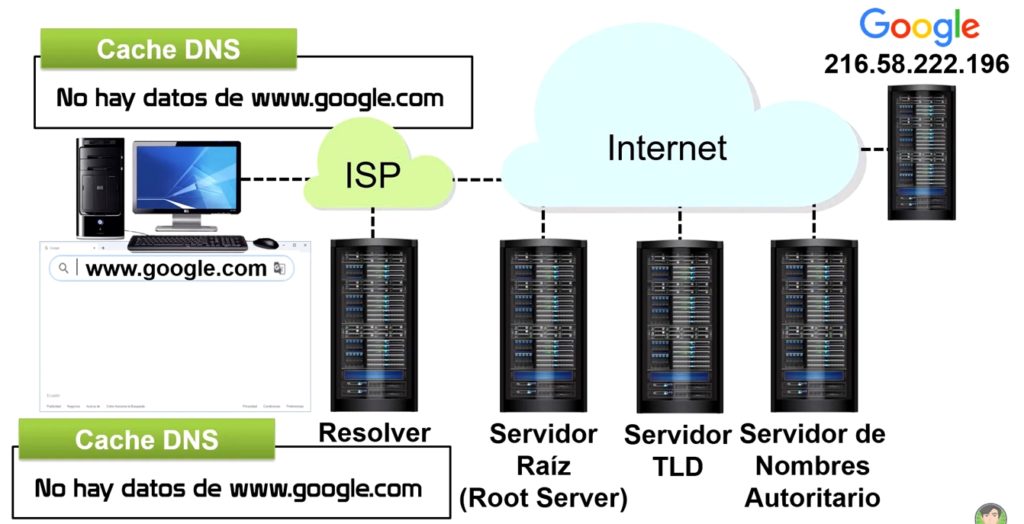

El servicio DNS sirve para traducir los nombres de dominio en direcciones IP y normalmente se ejecuta en el puerto 53 UDP. Veamos un ejemplo simple para entender todos los roles implicados en la comunicación jerárquica DNS:

Queremos conectarnos a www.google.com. Como esta dirección no está almacenada en nuestra Caché DNS, le preguntamos al Resolver, que es un servidor DNS de nuestro Internet Service Provider (ISP).

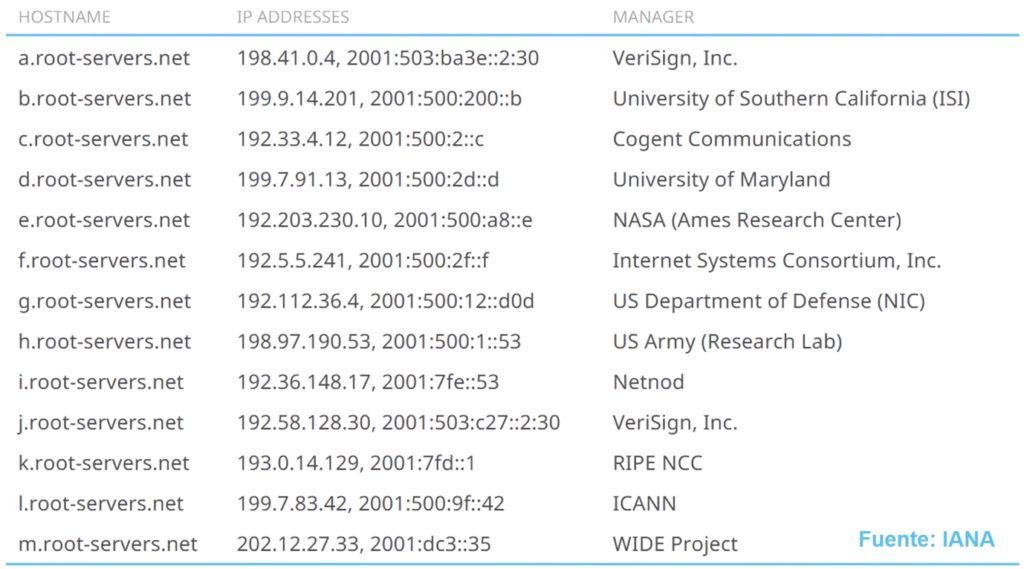

El Resolver comprueba si tiene www.google.com en su caché. No lo tiene, por lo que pregunta al Root Server. Los Root Server son 13 y están en la raíz del sistema jerárquico DNS:

El Root Server ve que la petición es a un dominio .COM, por lo que redirige la petición a un TLD Server.

Un TLD Server almacena la información de dominios de nivel superior como .COM, .NET, .ORG, etc, y redirige la petición al Authority Name Server que conoce la información sobre el dominio google.com

Finalmente, el Authority Name Server de google.com recibe la petición y devuelve la dirección IP perteneciente al subdominio www.google.com

Tanto nuestra caché DNS como la del servidor DNS del ISP se actualizan, de forma que la próxima vez que queramos acceder a www.google.com no hará falta pedir la IP (mientras dure en caché).

¿Qué es el DNS Spoofing?

Dado que los servidores de nombres de dominio conectan a los usuarios con la IP de la página que buscan, el envenenamiento de DNS o DNS spoofing consiste en modificar las direcciones IP en los servidores DNS de la víctima. De este modo, los delincuentes pueden redirigir el tráfico de la víctima hacia sitios web falsos. Allí, al ser engañados, los usuarios podrían proporcionar datos confidenciales o instalar un software malicioso en el sistema.

Un ataque de envenenamiento DNS puede dirigirse a diferentes tipos de servidores. Finalmente, lo importante para el atacante es poder indicarle a dicho servidor que dirija a la víctima a una IP falsa cuando ingrese determinado nombre de dominio en el navegador. Por eso, el DNS spoofing se relaciona generalmente con ataques de pharming (tipo de ciberataque en el que un cibercriminal clona una página web con el fin de que sus víctimas ingresen en ella y proporcionen datos confidenciales. El pharming se concentra en recolectar datos financieros y credenciales de usuarios).

Tipos de DNS Spoofing

Existen cuatro formas de ejecutar este ataque:

1. DNS spoofing local. Un cibercriminal podría instalar un malware o modificar manualmente el servidor DNS local de la víctima. Este servidor se encuentra directamente en el equipo del usuario.

2. DNS spoofing en el router. Los hackers maliciosos también pueden explotar vulnerabilidades de los servidores DNS del router de internet de una víctima.

3. Man In The Middle. Los atacantes interceptan la comunicación entre el usuario y el servidor DNS, modificando las IP que recibe el ordenador de la víctima.

4. DNS spoofing del servidor. En este caso, los delincuentes identifican fallos de seguridad en servidores DNS y los hackean, modificando las bases de datos de direcciones IP y redirigiendo a las víctimas a sus sitios web falsos.

Defensa

Han surgido protocolos que hacen que el DNS spoofing sea cada vez más inviable para hacer ataques de pharming.

HTTP Strict Transport Security

El HTTP Strict Transport Security (HSTS) es una política de seguridad que establece que sólo puede accederse a un sitio web mediante comunicación cifrada por el usuario. Este protocolo ha quedado escrito en el código fuente de muchos dominios web, lo cual hace imposible no acceder a uno si no es con comunicación HTTPS.

Cabe aclarar que todavía faltan algunos dominios por incluir esta política en sus sistemas y eso los hace más vulnerables a un ataque DNS spoofing.

Evita redes wifi desconocidas

Los servidores DNS pueden ser interferidos desde varios puntos y el router de red es uno de ellos. Por lo tanto, al conectarte a una red wifi pública, te expones a que alguien esté modificando los servidores DNS y redirigiendo el tráfico maliciosamente. De este modo, podrías convertirte en víctima de un ataque de pharming.

¿ARP Spoofing?

ARP viene de Address Resolution Protocol y lo podemos traducir como protocolo de resolución de direcciones. Se trata de un protocolo muy importante en la red que tiene como misión encontrar la dirección MAC que corresponde a una dirección IP de un equipo. Para conseguir esto se envía una solicitud ARP (ARP request), esperando la MAC del dispositivo que responda con el ARP reply.

Hay que tener en cuenta que, para navegar por la red, y poder enviar paquetes de datos a través de TCP/IP, el dispositivo va a necesitar conocer algunos datos clave como la máscara de subred, la dirección IP y la dirección MAC.

Cada dispositivo recibe tanto la máscara de subred como la dirección IP de manera automática al establecer la conexión. Posteriormente se vincula la dirección MAC o dirección de hardware con una dirección IP a través de lo que conocemos como ARP.

Podemos decir por tanto que el protocolo ARP es imprescindible para transmitir datos en redes Ethernet, ya que las tramas de datos únicamente pueden enviarse con la ayuda de una dirección MAC. Además, el protocolo IPv4 no puede almacenar las direcciones físicas (MAC) de los dispositivos, por lo que resulta fundamental este protocolo para nuestras conexiones.

El problema es que este protocolo en ocasiones presenta vulnerabilidades. Es por ello que puede haber suplantación de ARP o también conocido como ARP Spoofing.

¿ARP Spoofing?

Básicamente es el envenenamiento de las tablas ARP y es una técnica que utilizan los piratas informáticos para lograr entrar en una red con el fin de robar los paquetes de datos que pasan por la red local. De esta forma podría controlar el tráfico y también incluso detenerlo.

Los ciberdelincuentes pueden enviar mensajes falsificados ARP a una LAN, teniendo primero que vincular su dirección MAC con la dirección IP de un servidor, es decir, suplantan a nivel de red al servidor para que los ARP Request que vayan con destino la IP del servidor terminen en el dispositivo del atacante, que responderá con su MAC suplantando así al servidor, ya que desde ese instante el dispositivo que envió la solicitud ARP guarda en su tabla ARP la MAC del cibercriminal. Por lo que, la próxima vez que quiera enviar un paquete a la IP del servidor, consultará su tabla ARP y verá a qué MAC debe enviarlo, sin embargo, se encontrará una MAC no deseada.

Esto supone un problema muy importante para empresas y usuarios particulares. Ya sabemos que hoy en día en Internet hay muchos tipos de ataques, muchas amenazas que de una u otra forma buscan robar información y comprometer la privacidad. Con el ARP Spoofing un atacante puede llegar a robar datos sensibles de una empresa o usuario que pueden incluir nombres de usuario, contraseñas, conversaciones, cookies… En definitiva, información que pueden comprometer a una organización o a cualquier usuario particular.

Tipos de ARP Spoofing o Poisoning

Hay dos formas generales en las que puede ocurrir un ataque de envenenamiento de ARP: el atacante puede esperar a ver las solicitudes de ARP para un objetivo en particular y emitir una respuesta, o enviar un mensaje de difusión no solicitado conocido como ARP gratuito. El primer enfoque es menos perceptible en la red, pero potencialmente de menor alcance en sus impactos. Un ARP gratuito puede ser más inmediato e impactar a un mayor número de víctimas, pero tiene la desventaja de generar mucho tráfico en la red.

Ataque Man-in-the-Middle (MiTM)

Los ataques MiTM son probablemente el objetivo más común y potencialmente más peligroso del envenenamiento por ARP. El atacante envía respuestas ARP falsificadas para una dirección IP dada, generalmente la puerta de enlace predeterminada para una subred en particular. Esto hace que las máquinas de las víctimas llenen su caché ARP con la dirección MAC de la máquina del atacante, en lugar de la dirección MAC del router local. Las máquinas de las víctimas enviarán incorrectamente el tráfico de red al atacante. Herramientas como Ettercap permiten al atacante actuar como un proxy, viendo o modificando información antes de enviar el tráfico a su destino previsto. Para la víctima, todo puede parecer normal.

Combinar el envenenamiento ARP con el envenenamiento DNS puede aumentar drásticamente la efectividad de un ataque MiTM. En este escenario, un usuario víctima podría ingresar en un sitio legítimo como google.com y recibir la dirección IP de la máquina del atacante, en lugar de la dirección correcta.

Ataque de denegación de servicio (DoS)

Un ataque DoS tiene como objetivo negar a una o más víctimas el acceso a los recursos de la red. En el caso de ARP, un atacante podría enviar mensajes de respuesta ARP que asignan falsamente cientos o incluso miles de direcciones IP a una sola dirección MAC, lo que podría sobrecargar la máquina de destino. Este tipo de ataque, a veces conocido como inundación ARP, también se puede utilizar para apuntar a los conmutadores, lo que podría afectar el rendimiento de toda la red.

Secuestro de sesión

Los ataques de secuestro de sesión son de naturaleza similar a Man-in-the-Middle, excepto que el atacante no reenviará el tráfico directamente desde la máquina de la víctima a su destino previsto, sino que el atacante capturará un número de secuencia TCP genuino o una cookie web de la víctima y lo usará para asumir la identidad de la víctima. Esto podría usarse, por ejemplo, para acceder a la cuenta de redes sociales de un usuario objetivo si está conectado.

Los ataques cibernéticos más frecuentes que ponen en riesgo a las compañías son:

- Phishing: es un tipo de estafa donde los cibercriminales intentan obtener acceso a una red por medio de spam en el correo electrónico u otros métodos de ingeniería social. La víctima proporciona datos e información confidencial y así obtienen acceso a la red. Por ejemplo, un ciberdelincuente puede conseguir “que haga clic” en un enlace y descargar algo malicioso para introducirlo en la red, o ese enlace puede llevarlo a un sitio falso donde le solicitan ingresar información específica sobre usted y la empresa para la que trabaja.

- DDoS (Denegación de servicio distribuida): es un ataque en el que múltiples fuentes se dirigen a un servidor web, sitio web u otro dispositivo de red. Lo llenan con una avalancha de mensajes, paquetes y solicitudes de conexión hasta lograr que el objetivo sea “bloqueado”, con ello los datos y el sistema en general no están disponibles para los usuarios.

- Malware: es un término abreviado que significa “software malicioso”. Es un software diseñado específicamente para obtener acceso o dañar una computadora sin el conocimiento del propietario. Hay varios tipos de malware que incluyen spyware, keyloggers, virus, gusanos o cualquier tipo de código malicioso que se infiltra en una computadora con el objetivo de bloquear o robar información.

- Ataques de contraseña: también conocidos como ataques de fuerza bruta, a menudo utilizan algún tipo de sistema automatizado para realizar el ataque empleando diferentes combinaciones de contraseña (como una lista de diccionario) para intentar ingresar. La mejor manera de evitar que este tipo de ataque sea exitoso, es implementar prácticas donde las contraseñas para usuarios, cuentas de servicio y credenciales cambien en un cronograma consistente; es decir, mensual, trimestral, etc, y limitar el número de intentos fallidos.

- Ransomware: es el ataque que mantiene despiertos a la mayoría de los ingenieros de seguridad, administradores, CSO y otro personal de TI durante la noche. Es un tipo de malware que bloquea y encripta los dispositivos en una red para evitar que alguien los use a menos que se pague un rescate. Una vez realizado el pago, el cifrado se desbloqueará y eliminará, o en algunos casos los cibercriminales no desbloquearán los dispositivos, haciendo que la empresa afectada incurra en otros gastos para recuperarse. Normalmente suelen usar phishing para propagarlo.

Protegiendo el entorno

Paso 1: Segmentación de redes

La segmentación de redes es una técnica utilizada para dividir una red en varias subredes o segmentos, con el objetivo de mejorar la seguridad, el rendimiento y la administración de la red. Se lleva a cabo mediante el uso de dispositivos de red como routers, firewalls o switches, que permiten controlar y restringir el tráfico entre diferentes segmentos de la red. Se usa normalmente para separar la red de servidores de los equipos de oficina por ejemplo, de tal forma que si vulneran ésta última, los servidores a priori seguirán intactos.

Existen varios métodos para implementar la segmentación de redes, entre los cuales se incluyen:

•VLAN (Virtual LAN): esta técnica permite crear redes lógicas independientes dentro de una misma infraestructura física, mediante la configuración de etiquetas o identificadores únicos para cada VLAN. Esto permite a los administradores restringir el tráfico entre diferentes segmentos de red, y mejorar la seguridad al evitar la propagación de ataques entre diferentes redes lógicas.

•Enrutamiento: mediante el uso de routers se pueden segmentar las redes de forma lógica, permitiendo controlar y restringir el tráfico entre diferentes redes.

•Firewalls: estos dispositivos permiten controlar y restringir el tráfico entrante y saliente de una red, ayudando a protegerla contra ataques externos.

•VPN (Red Privada Virtual): esta técnica permite conectar dispositivos remotos a una red de forma segura y privada, mediante el uso de túneles cifrados.

La segmentación de redes es esencial para mejorar la seguridad de la red, ya que permite restringir y controlar el tráfico entre diferentes segmentos de la red, evitando la propagación de ataques y limitando el acceso no autorizado a los dispositivos y servicios de la red.

Además de mejorar la seguridad, la segmentación de redes también ayuda a mejorar el rendimiento y la administración de la red, al permitir una mejor organización de los dispositivos y servicios, y una mayor flexibilidad en la configuración y el mantenimiento de la red.

En resumen, la segmentación de redes es una técnica esencial para mejorar la seguridad, el rendimiento y la administración de las redes, permitiendo un mejor control y restricción del tráfico entre diferentes segmentos de la red, evitando la propagación de ataques y limitando el acceso no autorizado.

Paso 2: Buena configuración

A pesar de que es casi imposible evitar un ataque cibernético, existen muchas recomendaciones de seguridad para reducir el riesgo. La mayoría de ellas están relacionadas con el factor humano, por lo que es muy importante la concienciación sobre la seguridad de la información entre otras como:

- Mantener a los sistemas actualizados.

- Tener implantado una cultura de ciberseguridad en la organización (ISO 27001, ENS, NIST etc).

- Tener instalado sistemas de protección o dispositivos de seguridad.

- Hacer uso de canales de comunicación segura como VPNs.

- Gestión de los móviles de los empleados.

- Gestión de contraseñas seguras.

- etc.

Se ha mencionado tener instalados sistemas de protección, pero ¿cuáles son los dispositivos de seguridad o sistemas de protección más relevantes o que están más implantados en las organizaciones? Pues son:

- Firewalls: es un software, hardware o una combinación de ambos que permite separar redes filtrando el tráfico, tanto el tráfico de entrada como de salida. Por ejemplo, si se quiere conseguir que el tráfico de internet no sea capaz de alcanzar nuestra red interna o que sólo se pueda dejar salir hacia el exterior un cierto tráfico de la red interna, pues eso se consigue haciendo uso de un FireWall.

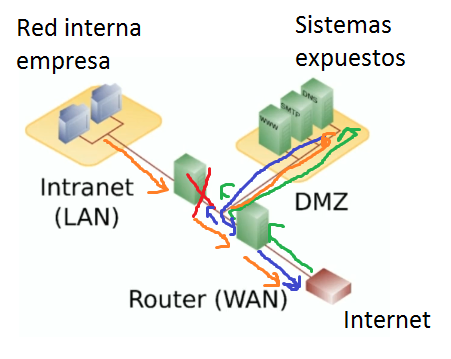

- DMZ: zona desmilitarizada o red perimetral, es una red aislada intermedia entre Internet y la red de la organización. En la DMZ se ponen los sistemas expuestos a internet -sistemas donde los usuarios externos pueden acceder- para que el tráfico de internet llegue a la DMZ pero no a la red interna y el tráfico de la DMZ tampoco alcance a la red interna, es decir, es una forma de segmentar las redes para que la red interna sea capaz de alcanzar la DMZ e internet pero el tráfico de internet o la DMZ no sea capaz de alcanzar la red interna. Se consigue haciendo uso de Firewalls y con el objetivo de que si un sistema de la DMZ se ve comprometido por un ataque, esto no afecte a la red interna de la organización. Además, la DMZ sólo es accesible a través de los puertos de los sistemas expuestos, por lo que el firewall que hay entre la DMZ e internet tiene que tener habilitados única y exclusivamente esos puertos. Se puede apreciar en la siguiente imagen el comportamiento del tráfico una vez implantado la DMZ:

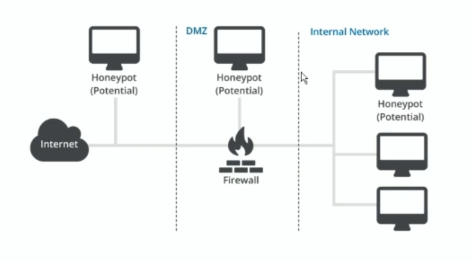

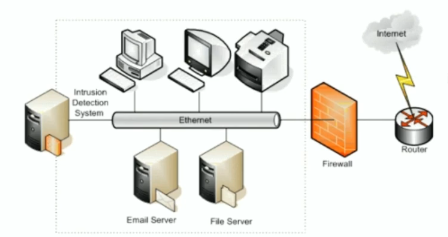

- HoneyPot: viene de tarro de miel y representan los sistemas que explícitamente desplegados emulan servicios especialmente atractivos que buscarían atacantes que accedieran a la red. El objetivo principal es atraer a atacantes y retenerlos durante un tiempo con el fin de identificarlos, identificar qué técnicas usa, que motivación tiene etc. Entre las acciones que puede realizar se encuentra: emular servicios con distinto nivel de realismo, mantener logs tanto locales como remotos de cualquier interacción realizada etc. Hay muchos tipos de Honeypots pero podemos destacar: los de baja interacción que emula servicios pero sólo abriendo puertos y los de alta interacción que emula servicios completamente. Por otro lado, el honeypot puede estar en varios sitios ubicados tal y como se observa en la siguiente captura:

- IDS: o sistema de detección de intrusos, es un software o hardware encargado de detectar accesos no autorizados o comportamientos potencialmente maliciosos en un sistema o red. Estos sistemas suelen tener sensores o sondas de red, encargadas de recopilar el tráfico de red y enviarlo al sistema central para que lo analice y detecte posibles amenazas.

Paso 3: Limitar los servicios expuestos

Hay organizaciones que cuentan con una cantidad a considerar de escritorios remotos expuestos a internet que dan acceso a los servidores corporativos. Cada escritorio remoto es un punto de acceso para el cibercriminal hacia la red, y más aún si las credenciales son débiles o no se tienen implantadas políticas de bloqueo por intentos fallidos. La recomendación es usar VPNs y limitar a ser posible a 0 el uso de escritorios remotos débiles que den acceso a la red de los servidores.

Paso 4: Formación y Concienciación en Ciberseguridad

Por mucha tecnología que se use, el factor más débil y el por el cual los cibercriminales consiguen acceso es el factor humano. Por tanto, es esencial formar al personal para que sean capaces de detectar y responder antes ataques de tipo phishing y ransomware, y para que sigan buenas prácticas, reduciendo la probabilidad de caer en cualquier tipo de estafa, introducir credenciales usando redes públicas, etc.