OWASP TOP 10

Diseño Inseguro

El “Diseño Inseguro” es una vulnerabilidad incluida en el OWASP Top 10 2022. Se refiere a las debilidades en el diseño y arquitectura de una aplicación web que pueden permitir a los atacantes aprovechar vulnerabilidades y acceder a información confidencial o realizar acciones maliciosas. Estas debilidades pueden ser causadas por una falta de consideración de seguridad en el diseño o una falta de comprensión de las implicaciones de seguridad de las tecnologías utilizadas.

Algunos ejemplos de debilidades de diseño inseguro incluyen:

- Falta de validación de entrada: Una aplicación que no valida adecuadamente los datos de entrada puede ser vulnerable a ataques de inyección de código.

- Falta de autenticación y autorización: Una aplicación que no implementa adecuadamente las medidas de autenticación y autorización puede permitir a los atacantes acceder a información confidencial o realizar acciones maliciosas.

- Falta de cifrado de datos sensibles: Una aplicación que no cifra adecuadamente los datos sensibles puede ser vulnerable al robo de datos.

- Falta de protección contra ataques de fuerza bruta: Una aplicación que no implementa medidas de protección contra ataques de fuerza bruta puede ser vulnerable a la adivinación de contraseñas.

- Falta de gestión adecuada de excepciones: Una aplicación que no maneja adecuadamente las excepciones puede revelar información confidencial sobre la implementación de la aplicación, lo que puede ayudar a los atacantes a encontrar vulnerabilidades.

- Falta de protección contra ataques de denegación de servicio: Una aplicación que no está protegida contra ataques de denegación de servicio puede ser bloqueada o inutilizada por un atacante.

- Falta de consideración de seguridad en la arquitectura: Una aplicación que no ha sido diseñada con seguridad en mente puede ser vulnerable a ataques debido a la falta de controles de seguridad adecuados en diferentes capas de la arquitectura.

- Falta de consideración de seguridad en las tecnologías utilizadas: Una aplicación que utiliza tecnologías que no son seguras puede ser vulnerable a ataques debido a las debilidades inherentes a esas tecnologías.

Para protegerse contra las debilidades de diseño inseguro, es importante incluir la seguridad en todas las etapas del desarrollo de una aplicación, desde el diseño hasta la implementación y el mantenimiento. Esto incluye la realización de revisiones de seguridad en el código, la implementación de medidas de seguridad adecuadas, como la autenticación y autorización, el cifrado de datos sensibles, la protección contra ataques de inyección y de denegación de servicio, y la gestión adecuada de excepciones. Además, es importante considerar la seguridad en la arquitectura de la aplicación y asegurar que se están utilizando tecnologías seguras.

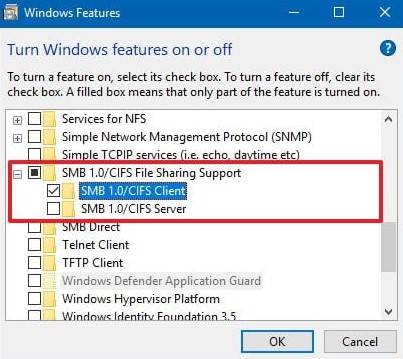

Configuración Incorrecta de la Seguridad

La “Configuración Incorrecta de la Seguridad” hace referencia a las debilidades en la configuración de los sistemas de seguridad de una aplicación web que pueden permitir a los atacantes aprovechar vulnerabilidades y acceder a información confidencial o realizar acciones maliciosas. Estas debilidades pueden ser causadas por una mala configuración, una falta de comprensión de las implicaciones de seguridad de las tecnologías utilizadas o una falta de mantenimiento regular de los sistemas de seguridad.

Algunos ejemplos de debilidades de configuración incorrecta de la seguridad incluyen:

- Servicios o aplicaciones innecesarios habilitadas: Un sistema que tiene servicios o aplicaciones innecesarias habilitadas es más vulnerable a ataques ya que ofrece más puntos de entrada para los atacantes.

- Contraseñas débiles o predeterminadas: Un sistema que utiliza contraseñas débiles o predeterminadas es más vulnerable a ataques ya que los atacantes pueden adivinar fácilmente las contraseñas.

- Puertos abiertos innecesarios: Un sistema que tiene puertos abiertos innecesarios es más vulnerable a ataques ya que los atacantes pueden utilizar estos puertos para acceder al sistema.

- Falta de actualizaciones de seguridad: Un sistema que no recibe actualizaciones de seguridad es más vulnerable a ataques ya que las debilidades conocidas no están siendo corregidas.

- Falta de monitoreo y registro: Un sistema que no tiene monitoreo y registro adecuado es más vulnerable a ataques ya que no se pueden detectar y responder a los incidentes de seguridad de manera efectiva.

- Falta de configuración segura en dispositivos: Un dispositivo que no está configurado de manera segura puede ser vulnerable a ataques debido a la falta de controles de seguridad adecuados.

- Falta de configuración segura en servidores: Un servidor que no está configurado de manera segura puede ser vulnerable a ataques debido a la falta de controles de seguridad adecuados.

- Falta de configuración segura en redes: Una red que no está configurada de manera segura puede ser vulnerable a ataques debido a la falta de controles de seguridad adecuados.

Para protegerse contra las debilidades de configuración incorrecta de la seguridad, es importante asegurar que los sistemas estén configurados de manera segura y mantenidos de manera regular. Esto incluye la eliminación de servicios o aplicaciones innecesarias, la utilización de contraseñas seguras y cambiarlas regularmente, la revisión de puertos abiertos, la instalación de actualizaciones de seguridad, la implementación de monitoreo y registro adecuado, la configuración segura de dispositivos y servidores y la configuración segura de redes. Es importante también contar con un equipo de seguridad dedicado y realizar pruebas de penetración regulares para detectar y corregir las vulnerabilidades.

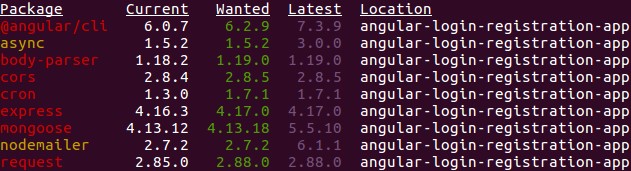

Componentes vulnerables y obsoletos

Los “Componentes Vulnerables y Obsoletos” se refiere a la utilización de componentes de software, tales como bibliotecas, frameworks, y aplicaciones, que contienen debilidades de seguridad conocidas y que ya no son soportadas o actualizadas. Estos componentes pueden ser utilizados en aplicaciones web y pueden ser utilizados para aprovechar vulnerabilidades y acceder a información confidencial o realizar acciones maliciosas.

Algunos ejemplos de componentes vulnerables y obsoletos incluyen:

- Bibliotecas de terceros: Las bibliotecas de terceros utilizadas en una aplicación pueden contener vulnerabilidades conocidas, especialmente si estas bibliotecas ya no son soportadas o actualizadas.

- Frameworks antiguos: Los frameworks antiguos utilizados en una aplicación pueden contener vulnerabilidades conocidas, especialmente si estos frameworks ya no son soportados o actualizados.

- Aplicaciones obsoletas: Las aplicaciones obsoletas utilizadas en un sistema pueden contener vulnerabilidades conocidas, especialmente si estas aplicaciones ya no son soportadas o actualizadas.

- Plugins y módulos obsoletos: Los plugins y módulos obsoletos utilizados en una aplicación pueden contener vulnerabilidades conocidas, especialmente si estos plugins y módulos ya no son soportados o actualizadas.

Para protegerse contra los componentes vulnerables y obsoletos, es importante mantener un inventario actualizado de todos los componentes utilizados en una aplicación y asegurar que estos componentes estén soportados y actualizados. También es importante monitorear regularmente los componentes para detectar cualquier debilidad conocida. Además, es recomendable utilizar solo componentes de software de proveedores confiables y revisar regularmente las alertas de seguridad.

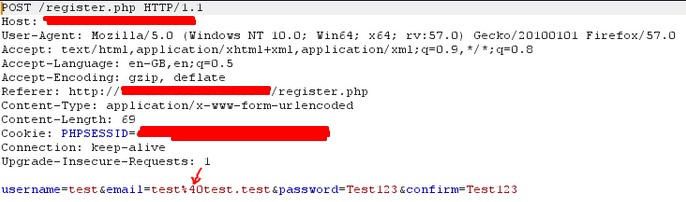

Fallos de identificación y autenticación

Los “Fallos de Identificación y Autenticación” se definen como debilidades en el proceso de identificación y autenticación de una aplicación web que pueden permitir a los atacantes acceder a información confidencial o realizar acciones maliciosas. Estas debilidades pueden ser causadas por una mala implementación de las medidas de identificación y autenticación, una falta de comprensión de las implicaciones de seguridad de las tecnologías utilizadas o una falta de mantenimiento regular de los sistemas de identificación y autenticación.

Algunos ejemplos de fallos de identificación y autenticación incluyen:

- Contraseñas débiles o predeterminadas: Un sistema que utiliza contraseñas débiles o predeterminadas es más vulnerable a ataques ya que los atacantes pueden adivinar fácilmente las contraseñas.

- Falta de autenticación de dos factores: Un sistema que no implementa autenticación de dos factores es más vulnerable a ataques ya que un atacante puede acceder a la cuenta utilizando solo un factor de autenticación.

- Falta de mecanismos de bloqueo de cuenta: Un sistema que no tiene mecanismos de bloqueo de cuenta es más vulnerable a ataques ya que un atacante puede intentar varios intentos de inicio de sesión fallidos.

- Falta de registro de inicios de sesión: Un sistema que no registra los inicios de sesión es más vulnerable a ataques ya que no se puede rastrear quién ha accedido a la cuenta y desde dónde.

- Falta de control de acceso: Un sistema que no tiene un control de acceso adecuado es más vulnerable a ataques ya que cualquier persona puede acceder a información confidencial.

Para protegerse contra los fallos de identificación y autenticación, es importante asegurar que los sistemas estén configurados de manera segura y mantenidos de manera regular. Esto incluye la utilización de contraseñas seguras y cambiarlas regularmente, la implementación de autenticación de dos factores, la implementación de mecanismos de bloqueo de cuenta, el registro de inicios de sesión, y el control de acceso adecuado. También es importante educar a los usuarios sobre la importancia de utilizar contraseñas seguras y evitar compartirlas. Es recomendable también utilizar herramientas de seguridad para detectar y prevenir ataques de fuerza bruta y phishing. Es importante también contar con un equipo de seguridad dedicado y realizar pruebas de penetración regulares para detectar y corregir las vulnerabilidades. Es importante también educar a los empleados y usuarios finales sobre los riesgos de los fallos de identificación y autenticación y cómo detectarlos y evitarlos. Además, es recomendable utilizar herramientas de detección y prevención de ataques para detectar y bloquear intentos de modificación de datos maliciosos. Es importante también mantener actualizado el software y el sistema operativo para evitar debilidades conocidas. Por último es importante tener un plan de recuperación de desastres en caso de pérdida de información crítica.

Fallas de Integridad de Software y Datos

Las “Fallas de Integridad de Software y Datos” se refieren a las debilidades en la integridad de la información almacenada y procesada en una aplicación web que pueden permitir a los atacantes modificar, destruir o alterar información de manera maliciosa. Estas debilidades pueden ser causadas por una mala implementación de las medidas de seguridad, una falta de comprensión de las implicaciones de seguridad de las tecnologías utilizadas o una falta de mantenimiento regular de los sistemas.

Algunos ejemplos de fallas de integridad de software y datos incluyen:

- Inyección de código: Una aplicación que no está protegida contra la inyección de código puede permitir a un atacante modificar la información almacenada o ejecutar código malicioso.

- Ataques de modificación de datos: Una aplicación que no está protegida contra ataques de modificación de datos puede permitir a un atacante modificar información de manera maliciosa.

- Ataques de denegación de servicio: Una aplicación que no está protegida contra ataques de denegación de servicio puede ser inutilizada por un atacante y causar la pérdida de información.

- Falta de control de acceso: Un sistema que no tiene un control de acceso adecuado es más vulnerable a ataques ya que cualquier persona puede acceder a información confidencial y modificar o destruirla.

- Falta de copias de seguridad: Un sistema que no tiene copias de seguridad adecuadas es más vulnerable a ataques ya que si la información es destruida o modificada de manera maliciosa, no se tiene una forma de recuperarla.

- Falta de validación de entrada: Una aplicación que no valida adecuadamente las entradas de datos puede permitir a un atacante insertar información maliciosa o modificar la información existente.

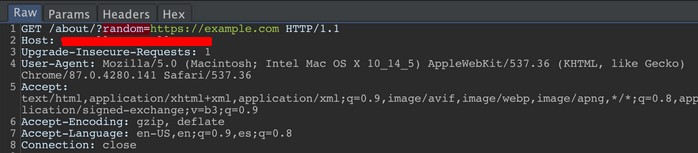

Falsificación de solicitud del lado del servidor(SSRF)

La “Falsificación de Solicitud del Lado del Servidor” es una vulnerabilidad incluida en el OWASP Top 10 2022. Se refiere a la posibilidad de que un atacante modifique la información en una solicitud realizada al servidor, lo que puede permitirle acceder a información confidencial o realizar acciones maliciosas. Esta vulnerabilidad puede ser causada por una mala implementación de las medidas de seguridad, una falta de comprensión de las implicaciones de seguridad de las tecnologías utilizadas o una falta de mantenimiento regular de los sistemas.

La falsificación de solicitud del lado del servidor puede manifestarse de varias maneras, algunos ejemplos son:

- Ataques de inyección de código: Una aplicación que no está protegida contra la inyección de código puede permitir a un atacante modificar la información en una solicitud al servidor.

- Ataques de modificación de datos: Una aplicación que no está protegida contra ataques de modificación de datos puede permitir a un atacante modificar información en una solicitud al servidor de manera maliciosa.

- Ataques de suplantación de identidad: Una aplicación que no está protegida contra ataques de suplantación de identidad puede permitir a un atacante falsificar información en una solicitud al servidor para acceder a información confidencial o realizar acciones maliciosas.

Es importante asegurar que los sistemas estén configurados de manera segura y mantenidos de manera regular. Esto incluye la implementación de medidas de seguridad como la protección contra inyección de código, la validación adecuada de entradas de datos, y la implementación de mecanismos de autenticación y autorización fuertes.

Conclusiones

Como podemos observar, muchas de las fallas se repiten en diferentes posiciones del TOP, y esto es necesario puesto que una vulnerabilidad puede deberse a diversos factores. También es importante recalcar la educación en cada uno de los aspectos del personal, sobre todo en aquellos apartados que incluyen a personal no técnico, ya que su consciencia sobre el tema no será la misma que un empleado de TI.