Autorización en Ciberseguridad

Autorización en un sistema de información

Aunque la autenticación y la autorización son bastante diferentes, juntas comprenden un proceso de dos pasos que determina si un individuo puede acceder a un recurso en particular. En el primer paso, la autenticación, la persona debe demostrarle al sistema que es quien dice ser: un usuario autorizado del sistema. Después de una autenticación exitosa, el sistema debe establecer si el usuario está autorizado para acceder al recurso en particular y qué acciones puede realizar en ese recurso.

La autorización es un componente central de cada sistema operativo, pero las aplicaciones, los paquetes adicionales de seguridad y los propios recursos también pueden proporcionar esta funcionalidad. Por ejemplo, supongamos que Marga se ha autenticado a través del servidor de autenticación y ahora quiere ver una hoja de cálculo que reside en un servidor de archivos. Cuando encuentre esta hoja de cálculo y haga doble clic en el icono, verá un reloj de arena en lugar del puntero del ratón. En esta etapa, el servidor de archivos está comprobando si Marga tiene los derechos y permisos para ver la hoja de cálculo solicitada. También verifica si Marga puede modificar, eliminar, mover o copiar el archivo. Una vez que el servidor de archivos busca a través de una matriz de acceso y encuentra que Marga tiene los derechos necesarios para ver este archivo, el archivo se abre en el escritorio de Marga. La decisión de permitir o no a Marga ver este archivo se basó en criterios de acceso. Los criterios de acceso son la clave de la autenticación.

Criterios de acceso

Sería frustrante si los permisos de control de acceso se basaran solo en control total o sin acceso. Estas opciones son muy limitantes, y un administrador terminaría dando a todos el control total, lo que no brindaría protección. En su lugar, existen diferentes formas de limitar el acceso a los recursos y, si se entienden y utilizan correctamente, pueden proporcionar el nivel de acceso deseado.

La concesión de derechos de acceso a los sujetos debe basarse en el nivel de confianza que una empresa tiene en un sujeto y la necesidad de saber del sujeto. El hecho de que una empresa confíe completamente en Pedro con sus archivos y recursos no significa que cumpla con los criterios de necesidad de saber para acceder a las declaraciones de impuestos y los márgenes de beneficio de la empresa. Si Juan cumple con los criterios de necesidad de saber para acceder a los historiales laborales de los empleados, no significa que la empresa confíe en él para acceder a todos los demás archivos de la empresa. Estos temas deben identificarse e integrarse en los criterios de acceso. Los diferentes criterios de acceso se pueden imponer por roles, grupos, ubicación, hora y tipos de transacciones.

El uso de roles es una forma eficiente de asignar derechos a un tipo de usuario que realiza una determinada tarea. Este rol se basa en una asignación de trabajo o función. Si hay un puesto dentro de una empresa para que una persona audite transacciones y registros de auditoría, el rol que esta persona cumple solo necesitaría una función de lectura para ese tipo de archivos. Este rol no necesitaría privilegios de control total, modificación o eliminación.

El uso de grupos es otra forma efectiva de asignar derechos de control de acceso. Si varios usuarios requieren el mismo tipo de acceso a la información y los recursos, ponerlos en un grupo y luego asignar derechos y permisos a ese grupo es más fácil de administrar que asignar derechos y permisos a cada individuo por separado. Si una impresora específica está disponible solo para el grupo de contabilidad, cuando un usuario intente imprimir en ella, se verificará la pertenencia al grupo del usuario para ver si realmente está en el grupo de contabilidad. Esta es una forma en que el control de acceso se aplica a través de un mecanismo de control de acceso lógico.

La ubicación física o lógica también se puede utilizar para restringir el acceso a los recursos. Algunos archivos pueden estar disponibles solo para usuarios que pueden iniciar sesión de forma interactiva en un ordenador. Esto significa que el usuario debe estar físicamente en el ordenador e ingresar las credenciales localmente en lugar de iniciar sesión de forma remota desde otro ordenador. Esta restricción se implementa en varias configuraciones de servidor para impedir que personas no autorizadas puedan ingresar y reconfigurar el servidor de forma remota. Las restricciones de ubicación lógica generalmente se realizan a través de restricciones de dirección de red. Si un administrador de red quiere asegurarse de que las solicitudes de estado de una consola de administración de detección de intrusos se acepten solo desde ciertos ordenadores en la red, el administrador de red puede configurar esto dentro del software. La hora del día, o el aislamiento temporal, es otro mecanismo de control de acceso que se puede utilizar. Si un profesional de la seguridad quiere asegurarse de que nadie acceda a los archivos de nómina entre las 8:00 y las 15: 00, esa configuración se puede implementar para garantizar que el acceso en esos momentos esté restringido. Si el mismo profesional de seguridad quiere asegurarse de que no se realicen transacciones en la cuenta bancaria durante los días en que el banco no está abierto, puede indicar en el mecanismo de control de acceso lógico que este tipo de acciones está prohibido los domingos.

El acceso temporal también se puede basar en la fecha de creación de un recurso. Supongamos que Paco comenzó a trabajar para su empresa en marzo de 2021. Puede haber una necesidad comercial de permitir que Paco solo acceda a los archivos que se crearon después de esta fecha y no antes. Las restricciones de tipo de transacción se pueden usar para controlar a qué datos se accede durante ciertos tipos de funciones y qué comandos se pueden ejecutar en los datos. Un programa de banca en línea puede permitir que un cliente vea el saldo de su cuenta, pero puede que no le permita transferir dinero hasta que tenga cierto nivel de seguridad o derecho de acceso. Un administrador de base de datos puede crear una base de datos para el departamento de recursos humanos, pero es posible que no pueda leer ciertos archivos confidenciales dentro de esa base de datos. Todos estos son ejemplos de restricciones de tipo de transacción para controlar el acceso a datos y recursos.

Predeterminado a Sin acceso (Si no está seguro, simplemente diga que no)

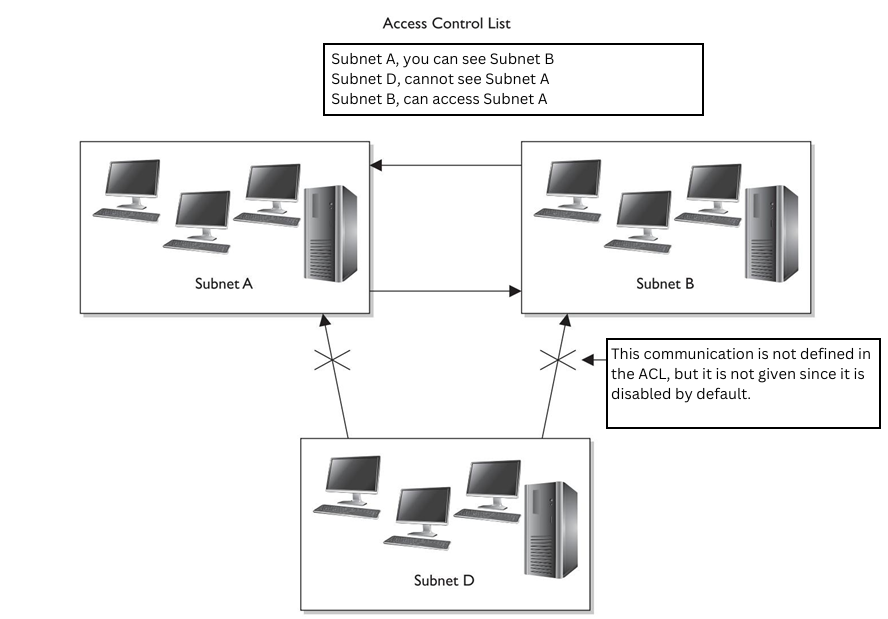

Los mecanismos de control de acceso deben establecer por defecto acceso nulo para proporcionar el mayor nivel de seguridad necesario y garantizar que no pasen desapercibidos los agujeros de seguridad. Se encuentra disponible una amplia gama de niveles de acceso para asignar a individuos y grupos, según la aplicación y/o el sistema operativo. Un usuario puede tener permisos de lectura, modificación, eliminación, control total o ningún permiso de acceso. La afirmación de que los mecanismos de seguridad deben establecer de forma predeterminada “sin acceso”, o “acceso nulo”, significa que, si no se ha configurado nada específicamente para un individuo o el grupo al que pertenece, ese usuario no debería poder acceder a ese recurso por defecto. Si no se permite explícitamente el acceso, debe denegarse implícitamente. La seguridad se trata de estar seguro, y este es el enfoque más seguro para poner en practica cuando se trata de métodos y mecanismos de control de acceso. En otras palabras, todos los controles de acceso deben basarse en el concepto de comenzar con acceso cero o nulo y construir sobre eso. En lugar de dar acceso a todo y luego quitar privilegios según la necesidad, el mejor enfoque es comenzar sin nada y agregar privilegios según la necesidad de saber.La mayoría de las listas de control de acceso (ACL) que funcionan en routers y firewalls de filtrado de paquetes están predeterminadas sin acceso.

En este esquema, se muestra que el tráfico de la Subred A puede acceder a la Subred B, el tráfico de la Subred D no puede acceder a la Subred A y la Subred B puede comunicarse con la Subred A. Todas las demás rutas de transmisión de tráfico que no se enumeran aquí son no permitido por defecto. La subred D no puede comunicarse con la subred B porque dicho acceso no se indica explícitamente en la ACL del enrutador.

Necesito saber Si

El principio de necesidad de saber es similar al principio de privilegios mínimos. Se basa en el concepto de que las personas deben tener acceso únicamente a la información que necesitan absolutamente para desempeñar sus funciones laborales. Dar más derechos a un usuario solo pide dolores de cabeza y la posibilidad de que ese usuario abuse de los permisos que se le han asignado. Un administrador desea otorgar a un usuario la menor cantidad de privilegios que pueda, pero solo los suficientes para que ese usuario sea productivo al realizar tareas. Decidir qué necesita saber un usuario, o qué derechos de acceso son necesarios, a veces no es tarea fácil, ya que ni los propios usuarios conocen a qué deben tener derecho a acceso, así que por las dudas, siempre lo piden todos. Por lo que el administrador de sistemas tendrá que configurar los mecanismos de control de acceso para permitir que este usuario tenga el acceso mínimo para realizar su trabajo y no más, y por lo tanto el mínimo privilegio. Por ejemplo, si la gerencia ha decidido que Ismael, el de los recados, necesita saber dónde se encuentran los archivos que necesita copiar y necesita poder imprimirlos, esto cumple con los criterios de necesidad de saber de Ismael. Ahora, un administrador podría darle a Ismael el control total de todos los archivos que necesita copiar, pero eso no sería practicar el principio de privilegio mínimo. El administrador debe restringir los derechos y permisos de Ismael para que solo pueda leer e imprimir los archivos necesarios, y nada más. Además, si Ismael borra accidentalmente todos los archivos en todo el servidor de archivos, ¿a quién cree que la administración responsabilizará en última instancia? Sí, el administrador.

Es importante comprender que es trabajo de la administración de sistemas, determinar los requisitos de seguridad de las personas y cómo se autoriza el acceso. El administrador de seguridad configura los mecanismos de seguridad para cumplir con estos requisitos, pero no es su trabajo determinar los requisitos de seguridad de los usuarios. Esos deben dejarse a los propietarios de los activos. Si hay una brecha de seguridad, la administración de sistemas, será responsable en última instancia, por lo que debe tomar estas decisiones en primer lugar.

Inicio de sesión único

¡Solo quiero tener que recordar un nombre de usuario y una contraseña para todo en el mundo! Muchas veces los empleados necesitan acceder a muchas computadoras, servidores, bases de datos y otros recursos diferentes en el transcurso del día para completar sus tareas. Esto a menudo requiere que los empleados recuerden múltiples ID de usuario y contraseñas para estas diferentes computadoras. En una utopía, un usuario necesitaría ingresar solo una identificación de usuario y una contraseña para poder acceder a todos los recursos en todas las redes en las que este usuario está trabajando. En el mundo real, esto es difícil de lograr para todos los tipos de sistemas. Debido a la proliferación de tecnologías cliente/servidor, las redes han migrado de redes controladas centralmente a entornos heterogéneos y distribuidos. La propagación de los sistemas abiertos y la mayor diversidad de aplicaciones, plataformas y sistemas operativos han provocado que el usuario final tenga que recordar varios ID de usuario y contraseñas solo para poder acceder y utilizar los diferentes recursos dentro de su propia red. Aunque se supone que las diferentes ID y contraseñas brindan un mayor nivel de seguridad, a menudo terminan comprometiendo la seguridad (porque los usuarios las anotan) y provocando más esfuerzo y gastos generales para el personal que administra y mantiene la red.

Como puede verse, cualquier miembro del personal o administrador de la red, se dedica demasiado tiempo a restablecer las contraseñas de los usuarios que las han olvidado, sobre todo en los meses de agosto y septiembre.

La productividad de más de un empleado se ve afectada cuando se deben reasignar las contraseñas olvidadas. El miembro del personal de la red que tiene que restablecer la contraseña podría estar trabajando en otras tareas, y el usuario que olvidó la contraseña no puede completar su tarea hasta que el miembro del personal de la red termine de restablecer la contraseña.

Los administradores del sistema tienen que administrar varias cuentas de usuario en diferentes plataformas, y todas deben coordinarse de manera que se mantenga la integridad de la política de seguridad. A veces, la complejidad puede ser abrumadora, lo que

da como resultado una mala gestión del control de acceso y la generación de muchas vulnerabilidades de seguridad. Se dedica mucho tiempo a múltiples contraseñas, y al final no nos aportan más seguridad. El mayor costo de administrar un entorno diverso, las preocupaciones de seguridad y los hábitos de los usuarios, junto con el enorme trabajo para los usuarios de recordar un conjunto de credenciales, ha dado lugar a la idea de las capacidades de inicio de sesión único (SSO) . Estas capacidades permitirían a un usuario ingresar las credenciales una vez y poder acceder a todos los recursos en los dominios de red primarios y secundarios. Esto reduce la cantidad de tiempo que los usuarios dedican a autenticarse en los recursos y permite al administrador optimizar las cuentas de usuario y controlar mejor los derechos de acceso. Mejora la seguridad al reducir la probabilidad de que los usuarios escriban las contraseñas y también reduce el tiempo que el administrador dedica a agregar y eliminar cuentas de usuario y modificar los permisos de acceso. Si un administrador necesita deshabilitar o suspender una cuenta específica, puede hacerlo de manera uniforme en lugar de tener que modificar las configuraciones en todas y cada una de las plataformas.

Así que esa la utopía: inicie sesión una vez y estará listo para comenzar. Principalmente problemas de interoperabilidad. Para que SSO realmente funcione, cada plataforma, aplicación y recurso debe aceptar el mismo tipo de credenciales, en el mismo formato e interpretar sus significados de la misma manera. Cuando Rosa inicia sesión en su ordenador de trabajo con Windows 11 y es autenticado por un controlador de dominio de modo mixto de Windows 2019, debe autenticarlo en los recursos a los que necesita acceder en el ordenador de archivos, el servidor de impresoras, el servidor base de datos, etc. Y esa es la problemática fundamental de la gestión de identidades.

Conclusión

En resumen, la autorización es un proceso de dos pasos en el cual se determina si un individuo está autorizado a acceder a un recurso específico y qué acciones puede realizar en ese recurso. Es un componente central de cada sistema operativo y también puede proporcionarlo aplicaciones, paquetes de seguridad y recursos. La autenticación es el primer paso en el proceso de autorización en el cual el usuario debe demostrar su identidad, mientras que la autorización es el segundo paso en el cual se verifica si el usuario tiene los derechos y permisos para acceder al recurso en cuestión.

Los criterios de acceso son la clave para la autorización y estos pueden ser basados en roles, grupos, ubicación, hora y tipos de transacciones. Por ejemplo, un usuario puede tener acceso solo a ciertos recursos durante ciertas horas del día, o solo a ciertos recursos si se encuentra en una ubicación específica. También pueden ser basados en roles, donde un usuario con un rol específico tiene acceso a ciertos recursos, mientras que un usuario con un rol diferente no tiene acceso.

En conclusión, la autorización es un proceso esencial en cualquier sistema de información para garantizar que solo los usuarios autorizados tengan acceso a los recursos y que solo puedan realizar acciones permitidas. Los criterios de acceso son la clave para la autorización y deben basarse en el nivel de confianza y necesidad de saber del usuario. La implementación adecuada de estos criterios de acceso ayudará a garantizar una seguridad adecuada y un uso eficiente de los recursos.