Herramientas para pentesting

Búsqueda en DNS

¿Qué es la enumeración DNS?

La enumeración DNS es el proceso de localizar todos los servidores DNS y sus correspondientes registros de una organización.

NSlookup, DNSstuff, ARIN, y Whois pueden ser utilizadas para obtener información que luego puede ser utilizada para realizar la enumeración DNS.

NSlookup y DNSstuff

Una poderosa herramienta con la que debes estar familiarizado es NSlookup. Esta herramienta consulta la información de los registros de los servidores DNS. Está incluido en los Sistemas Operativos Unix, Linux y Windows. Herramientas de hacking, como Sam Spade también incluyen herramientas NSlookup.

Esta búsqueda revela todos los alias para los registros de sevilla.org por ejemplo y la dirección IP de cada uno de sus servidores web, base de datos, entre otros. Incluso puede descubrir todos los nombres sus servidores y las direcciones IP asociadas.

Comprendiendo Lookups, Whois y ARIN

El Whois, evolucionó a partir del sistema operativo Unix, pero ahora se puede encontrar en muchos sistemas operativos, así como en kits de herramientas de hacking de Kali y en Internet. Esta herramienta identifica quien tiene registrado un nombre de dominio utilizados para el correo electrónico o sitios web.

La Corporación de Internet para Nombres y Números Asignados (ICANN) requiere el registro de nombres de dominio para garantizar que sólo una única empresa utiliza un nombre de dominio específico.

La herramienta Whois consulta la base de datos de registro para recuperar la información de contacto de la persona u organización que mantiene un registro de dominio.

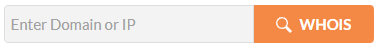

Usando Whois

Para utilizar la herramienta Whois para reunir información sobre el registrador o un nombre de dominio:

- Ir a la página web https://www.whois.com/whois/dnsstuff.com.

- Introducir la URL de tu empresa objetivo en el campo Enter Domain or IP:

- Ahora al dar clic en el botón de WHOIS. Podrás ver los resultados y determina lo siguiente: Dirección registrada Contactos técnicos y DNS Email de contacto Teléfono de contacto Fecha de vencimiento Visita el sitio web de la empresa y revisa si la información de contacto de WHOIS coincide con cualquiera de los nombres de los contactos, direcciones y direcciones de correo electrónico que aparecen en el sitio web. Si es así, puedes utilizar Google o LinkedIn para buscar en los nombres de los empleados o direcciones de correo electrónico. Puedes aprender acerca de la convención de nombres de correo electrónico utilizada por la organización, y si hay alguna información que no debería estar a disposición del público.

ARIN

ARIN es una base de datos que incluye información tal como los propietarios de direcciones IP estáticas. La base de datos de ARIN se puede consultar mediante la herramienta Whois, tal como la que se encuentra en www.arin.net. Ten en cuenta que otras regiones geográficas fuera de América del Norte tienen sus propios registros de Internet, tales como:

- RIPE NCC (Europa, Oriente Medio, y partes de Asia Central)

- LACNIC (Registro de direcciones de Internet para América Latina y el Caribe)

- APNIC (Centro de Información de Red de Asia y el Pacífico).

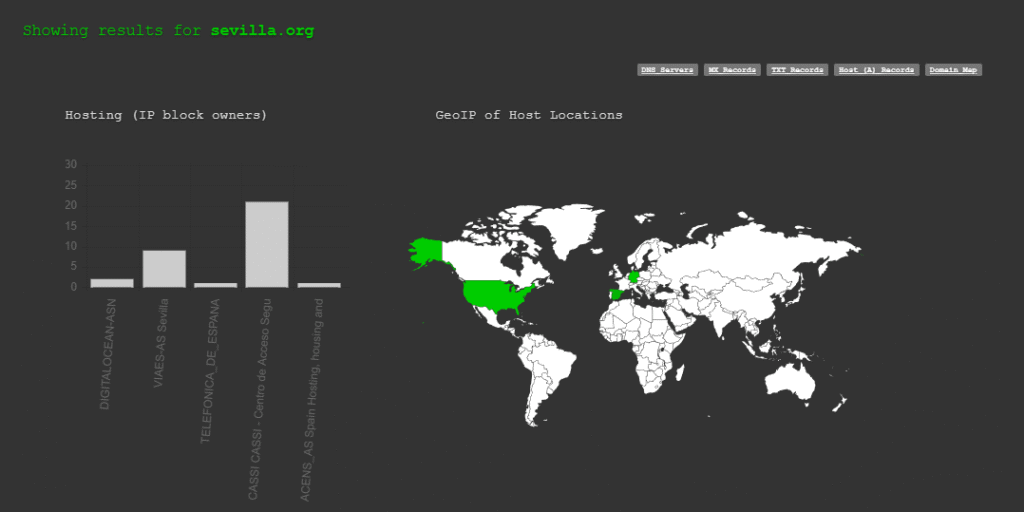

Otra web muy potente es la de https://dnsdumpster.com/.

Fíjate los resultados que se pueden obtener:

Introducción a las herramientas más usadas

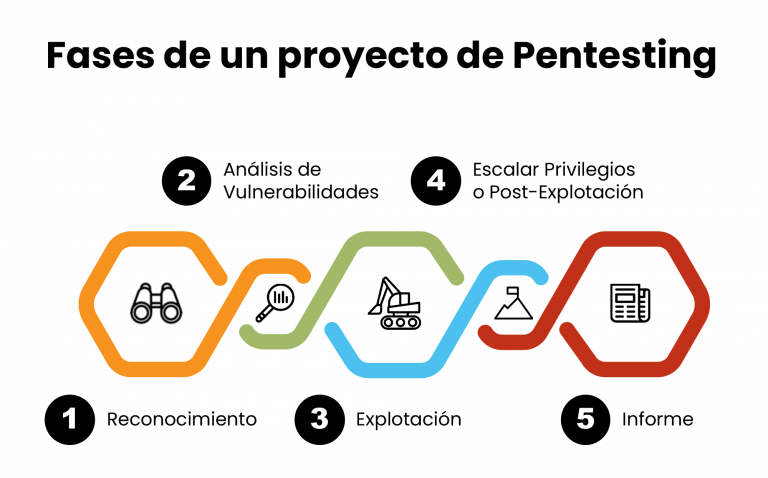

Las pruebas de penetración son el proceso de evaluar prácticamente las vulnerabilidades de seguridad en las aplicaciones para establecer si los atacantes pueden explotarlas y comprometer los sistemas.

Por lo general, esto ayuda a los investigadores, desarrolladores y profesionales de la seguridad a identificar y abordar las vulnerabilidades que permitirían a los delincuentes atacar o comprometer la aplicación u otros recursos de TI.

En la práctica, las pruebas de penetración implican realizar varias pruebas o evaluaciones de seguridad en servidores, redes, sitios web, aplicaciones web, etc. Si bien esto puede diferir de un sistema y un objetivo de prueba a otro, un proceso típico incluye los siguientes pasos:

- Listado de posibles vulnerabilidades y problemas que los atacantes pueden aprovechar.

- Priorizar u organizar la lista de vulnerabilidades para determinar la criticidad, el impacto o la gravedad del posible ataque.

- Realizar pruebas de penetración desde dentro y fuera de su red o entorno para determinar si puede utilizar la vulnerabilidad específica para acceder a una red, servidor, sitio web, datos u otro recurso de forma ilegítima.

- Si puedes acceder al sistema sin autorización, el recurso es inseguro y requiere abordar la vulnerabilidad de seguridad respectiva. Después de solucionar el problema, realiza otra prueba y repite hasta que no haya ningún problema.

- La prueba de penetración no es lo mismo que prueba de vulnerabilidad.

Mientras que los equipos utilizan las pruebas de vulnerabilidad para identificar posibles problemas de seguridad, las pruebas de penetración encontrarán y explotarán las fallas, por lo que establecerán si es posible atacar un sistema. Idealmente, las pruebas de penetración deberían detectar las fallas de seguridad críticas y, por lo tanto, brindar la oportunidad de corregirlas antes de que los piratas informáticos las encuentren y exploten.

Existen varias herramientas de prueba de penetración comerciales y gratuitas que puede utilizar para establecer si su sistema es seguro. Para ayudarlo a seleccionar la solución adecuada, a continuación se muestra una lista de las mejores herramientas gratuitas de prueba de penetración que suelen también venir con Kali Linux.

Clasificaremos las herramientas según este esquema en 4 fases:

Clasificación de herramientas según:

- Recopilación de información

- Análisis de vulnerabilidades

- Post Explotación

- Explotación

Necesitarás tener tu Kali Linux operativo para poder hacer este laboratorio.

Cuando lo tengas, dale a Siguiente.

Recopilación de información

Se trata de la fase principal del pentest. En esta fase recolectamos toda la información posible de nuestro objetivo, haciendo uso de diversas técnicas, tales como:

- Escaneo de dominios/IPs/puertos/versiones/servicios

- Dorking

- Uso de herramientas automatizadas para obtener información de nuestro objetivo

- Obtención de metadatos

Algunas de las herramientas más utilizadas en esta fase son:

- Nmap

- Dnsmap

- Dnsrecon

- Recon-ng

La herramienta de nmap es la principal y ya la hemos visto. Es una herramienta de líneas de comandos que permite saber si existen puertos abiertos. Recordar que un puerto en un servicio por el cual se aceptan peticiones. Muchas veces, si logramos conocer el servicio y su versión podemos aprovecharnos de versiones no actualizadas para poder explotarlas. Básicamente es lo que hacen los programas automatizados de búsqueda de vulnerabilidades.

Otra herramienta interesante para probar es Sifter es una poderosa combinación de varias herramientas de prueba de penetración. Comprende una combinación de OSINT y herramientas de recopilación de inteligencia, así como módulos de análisis de vulnerabilidades. El Sifter combina múltiples módulos en un conjunto integral de pruebas de penetración con la capacidad de rápidamente escanear en busca de vulnerabilidades, realice tareas de reconocimiento, enumere hosts locales y remotos, verifique firewalls y más.

Características principales

Sifter consta de 35 herramientas diferentes y la capacidad de escanear sitios web, redes y aplicaciones web.

Utiliza Attack Surface Management (ASM) para mapear la superficie de ataque.

Tiene una herramienta de explotación para explotar éticamente las vulnerabilidades encontradas.

Capacidades avanzadas de recopilación de información

La herramienta funciona en Ubuntu, Linux, Windows, Parrot, Kali Linux y otros.

Una gran cantidad de módulos de prueba de penetración, por lo tanto, altamente escalables y personalizables.

La puedes encontrar en esta URL: https://github.com/whiterabb17/sifter y te invitamos a probarla.

Buscando información en Google

No podríamos hablar de recolección de información, sin mencionar a Google Dorking.

Google Dorking ( También conocido como Google Hacking) es una técnica que consiste en aplicar la búsqueda avanzada de Google para conseguir encontrar en internet aquella información concreta a base de ir filtrando los resultados con operadores (Los conocidos como dorks).

Google Dorking es una técnica de Osint , y es habitualmente empleado por periodistas, investigadores y por supuesto en el ámbito de la ciberseguridad. Dentro del ámbito de la ciberseguridad, es una técnica muy interesante para la fase de Recon, pues, gracias a ella, se podrán enumerar diferentes activos, buscar versiones vulnerables, conocer datos de interés e incluso encontrar fugas de información del objetivo en cuestión.

Por tanto, se emplea en seguridad ofensiva y defensiva. Es una habilidad muy recomendable de entrenar para todos los hackers, ya que, se trata de una técnica muy sencilla pero con resultados muy potentes, “solo” conociendo los dorks y como emplearlos de forma óptima se podrá obtener cualquier información que Google haya indexado con sus robots.

Cabe mencionar que el Dorking, no es algo exclusivo de Google. Otros motores de búsqueda como Bing o DuckDuckGo también funcionan con esta técnica, y además, dado que cada uno tiene diferentes métodos para indexar, los resultados que devuelvan, a dorks equivalentes, pueden variar, lo que aumentará la riqueza de nuestras investigaciones.

¿Qué información se puede encontrar?

Hay que tener en cuenta que Google cuenta con un sistema de crawling muy poderoso, que indexa todo lo que haya en Internet (Incluida información sensible), por ello tener habilidad con Google Dorking permitirá rescatar información de gran valor para investigaciones.

- Información sobre personas/organizaciones

- Contraseñas

- Documentos confidenciales

- Versiones de servicios vulnerables

- Directorios expuestos

En resumen, los robots de Google indexaran todo lo que se encuentren por Internet y que los ficheros robots.txt no les impidan que indexen.

¿Cómo se utiliza?

Para utilizar Google Dorking tendremos que usar la barra de búsqueda (como siempre) añadiéndole los dorks y palabras clave por las que filtrar. Cuantos más dorks vayan en una búsqueda y más concretos sean, mas refinado será el resultado. Podemos pensarlo como una diana, en la que, una búsqueda simple dará muchas coincidencias y estaremos lejos del objetivo, y será a medida que se van incluyendo más dorks, cuando nos acerquemos más a este.

Operadores

Para poder aplicar con éxito Google Hacking, será necesario comprender perfectamente el funcionamiento de los operadores. Los operadores son comandos que se utilizan para filtrar de diferente modo la información que se encuentra indexada, permitiendo lo que se conoce como búsqueda avanzada.

A continuación se verán algunos de los operadores más utilizados y su propósito. Además es interesante tener en cuenta que el uso de los operadores puede ser combinado para que la búsqueda sea más refinada.

| OPERADOR | UTILIDAD | Ejemplo |

|---|---|---|

"" | Búsqueda con coincidencia exacta | “sevilla.org” |

site: | Busca en el sitio web especificado en concreto | site:sevilla.org |

filetype: | Busca resultados que tienen la extensión de archivo especificada (pdf,txt,xlsl,…) | filetype:pdf |

ext: | Misma utilidad que filetype | ext:pdf |

inurl: | Busca la palabra especificada en una URL | inurl:dorking |

intext: | Resultados con páginas en cuyo contenido aparece la palabra especificada | intext:dorking |

intitle: | Resultados con páginas en cuyo título aparece la palabra especificada | intitle:dorking |

allinurl: | Busca todas las palabras especificadas en una URL | allinurl:Google Dorks |

allintext: | Resultados con páginas en cuyo contenido aparecen todas las palabras especificadas | allintext:Google Dorks |

allintitle: | Resultados con páginas en cuyo título aparecen todas las palabras especificadas | allintitle:Google Dorks |

- | Simbolo de exclusion, se excluirá de los resultados lo que vaya a continuación de el | dorking -Google |

* | Se usa como comodín, el asterísco representa que puede ser sustituido por cualquier palabra | site:*.ejemplo.com |

cache: | Mostrará la versión en caché de la web en cuestión | cache:sevilla.org |

OR | Operador lógico, también se puede representar por | | ext:pdf OR ext:txt |

AND | Operador lógico, normalmente se deja el espacio en blanco | Google AND Bing |

En la siguiente dirección se puede encontrar un cheatsheet muy práctico y que muestra algún operador más:https://sansorg.egnyte.com/dl/f4TCYNMgN6

Vamos a ver algunos ejemplos:

Buscar PDFs sobre Google Dorking

“Google Dorking” filetype:pdf

Buscar personas que trabajan en una localidad

site:es.linkedin.com intext:localidad (Sea localidad cualquier ciudad o pueblo)

Buscar parámetros que puedan ser vulnerables

inurl:php?=id1

Buscar subdominios excluyendo el principal

site:*.ejemplo.com -site:www.ejemplo.com

Buscar referencias a un sitio web excluyendo el propio sitio web

intext:derechodelared.com -site:derechodelared.com

Buscar listados de personas en varios formatos de fichero

intext:nombre intext:email intext:DNI (ext:pdf | ext:txt | ext:xlsl | ext:docx) intitle:lista

Buscar programas de Bug Bounty de empresas

inurl:/responsible-disclosure/ bounty

Buscar versiones vulnerables

allintext:powered by …. )

Buscar servidores FTP expuestos

intitle:”index of” inurl:ftp

Buscar servicios que corren en el puerto 8080

inurl:8080 -intext:8080

Si no tienes experiencia con Google Dorking explóralo en tu navegador.