Accesos en Ciberseguridad

Control de acceso

Una piedra angular en la base de la seguridad de la información es controlar cómo se accede a los recursos para que puedan protegerse de modificaciones o divulgaciones no autorizadas. Los controles que hacen cumplir el control de acceso pueden ser de naturaleza técnica, física o administrativa. Estos tipos de control deben integrarse en la documentación basada en políticas, el software y la tecnología, el diseño de la red y los componentes de seguridad física. El acceso es uno de los aspectos más explotados de la seguridad, porque es la puerta que conduce a los activos críticos. Los controles de acceso deben aplicarse en un método de defensa en profundidad en capas, y es extremadamente importante comprender cómo se explotan estos controles. La idea de esta lección es explorar conceptualmente el control de acceso y luego profundizaremos en las tecnologías que la industria implementa para hacer cumplir estos conceptos. También veremos los métodos comunes que usan los malos para atacar estas tecnologías.

Descripción general de los controles de acceso

Los controles de acceso son características de seguridad que controlan cómo los usuarios y los sistemas se comunican e interactúan con otros sistemas y recursos. Protegen los sistemas y los recursos del acceso no autorizado y pueden ser componentes que participen en la determinación del nivel de autorización después de que se haya completado con éxito un procedimiento de autenticación. Aunque generalmente pensamos en un usuario como la entidad que requiere acceso a un recurso o información de la red, hay muchos otros tipos de entidades que requieren acceso a otras entidades y recursos de la red que están sujetos a control de acceso. Es importante comprender la definición de un sujeto y un objeto cuando se trabaja en el contexto del control de acceso. El acceso es el flujo de información entre un sujeto y un objeto. Un sujeto es una entidad activa que solicita acceso a un objeto o a los datos dentro de un objeto. Un sujeto puede ser un usuario, programa o proceso que accede a un objeto para realizar una tarea. Cuando un programa accede a un archivo, el programa es el sujeto y el archivo es el objeto. Un objeto es una entidad pasiva que contiene información o funcionalidad necesaria. Un objeto puede ser un ordenador, una base de datos, un archivo, un programa, un directorio o un campo contenido en una tabla dentro de una base de datos. Cuando busca información en una base de datos, tú eres el sujeto activo y la base de datos es el objeto pasivo.

El control de acceso es un término amplio que cubre varios tipos diferentes de mecanismos que hacen cumplir las funciones de control de acceso en los sistemas informáticos, las redes y la información. El control de acceso es extremadamente importante porque es una de las primeras líneas de defensa en la lucha contra el acceso no autorizado a los sistemas y recursos de la red. Cuando a un usuario se le solicita un nombre de usuario y una contraseña para usar un ordenador, esto es control de acceso. Una vez que el usuario inicia sesión y luego intenta acceder a un archivo, ese archivo puede tener una lista de usuarios y grupos que tienen derecho a acceder a él. Si el usuario no está en esta lista, el usuario es denegado. Esta es otra forma de control de acceso. Los permisos y derechos de los usuarios pueden basarse en su identidad, autorización y/o pertenencia a un grupo. Los controles de acceso brindan a las organizaciones la capacidad de controlar, restringir, monitorear y proteger la disponibilidad, integridad y confidencialidad de los recursos.

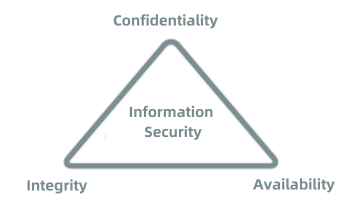

Principios de seguridad CIA

Los tres principios fundamentales de seguridad para cualquier tipo de control de seguridad son

- Disponibilidad

- Integridad

- Confidencialidad

Estos principios, los conocemos todos, por lo que no vamos a entrar en su definición, tan solo indicar que los procedimientos de gestión de la seguridad incluyen la identificación de amenazas que pueden afectar negativamente la disponibilidad, integridad y confidencialidad de los activos de la empresa y la búsqueda de contramedidas rentables que los protejan. Aquí vamos a ver las formas en que los tres principios pueden verse afectados y protegidos a través de metodologías y tecnologías de control de acceso. Cada control que se utiliza en la seguridad informática y de la información proporciona al menos uno de estos principios de seguridad. Es fundamental que los profesionales de la seguridad entiendan todas las formas posibles en que se pueden proporcionar y eludir estos principios. Es importante que una empresa identifique los datos que deben clasificarse para que la empresa pueda garantizar que la máxima prioridad de seguridad protege esta información y la mantiene confidencial. Si no se destaca esta información, se puede gastar demasiado tiempo y dinero en implementar el mismo nivel de seguridad para información crítica y no crítica por igual. Puede ser necesario configurar redes privadas virtuales (VPN) entre organizaciones y usar el protocolo de encriptación IPSec para encriptar todos los mensajes que se transmiten al comunicarse sobre secretos comerciales, compartir información de clientes o realizar transacciones financieras. Esto requiere una cierta cantidad de hardware, mano de obra, fondos y gastos generales. Las mismas precauciones de seguridad no son necesarias al comunicar una nueva incorporación de un compañero, o el menú del día de la cafetería de la esquina. Entonces, el primer paso para proteger la confidencialidad de los datos es identificar qué información es sensible y en qué grado, y luego implementar mecanismos de seguridad para protegerla adecuadamente. Diferentes mecanismos de seguridad pueden proporcionar diferentes grados de disponibilidad, integridad y confidencialidad. El entorno, la clasificación de los datos que se van a proteger y los objetivos de seguridad deben evaluarse para garantizar que se compran y se implementan los mecanismos de seguridad adecuados. Muchas organizaciones han desperdiciado mucho tiempo y dinero al no seguir estos pasos y en su lugar comprar el nuevo producto “gee whiz” que recientemente llegó al mercado.

Identificación, Autenticación, Autorización y Responsabilidad

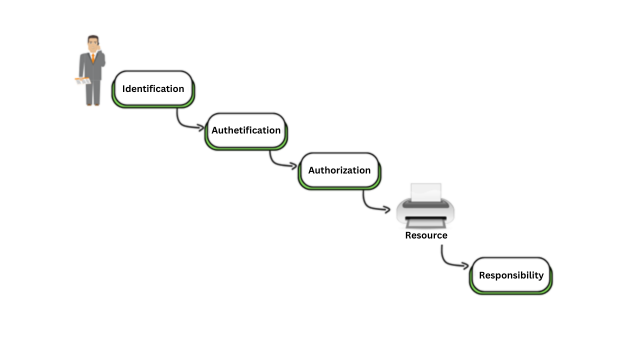

Para que un usuario pueda acceder a un recurso, primero debe demostrar que es quien dice ser, tiene las credenciales necesarias y se le han otorgado los derechos o privilegios necesarios para realizar las acciones que solicita. Una vez que estos pasos se completan con éxito, el usuario puede acceder y utilizar los recursos de la red; sin embargo, es necesario realizar un seguimiento de las actividades del usuario y monitorizar sus acciones (recordar la “trazabilidad” del ENS, como una de las dimensiones adicionales a las ya conocidas). La identificación describe un método para garantizar que un sujeto (usuario, programa o proceso) es la entidad que dice ser. La identificación se puede proporcionar con el uso de un nombre de usuario o número de cuenta. Para ser debidamente autenticado, por lo general se requiere que el sujeto proporcione una segunda parte del conjunto de credenciales. Esta pieza podría ser una contraseña, frase de contraseña, clave criptográfica número de identificación (PIN), atributo anatómico o token. Estos dos elementos de credenciales se comparan con la información que se ha almacenado previamente para este tema. Si estas credenciales coinciden con la información almacenada, el sujeto se autentica. Pero aún no hemos terminado.

Una vez que el sujeto proporciona sus credenciales y está debidamente identificado, el sistema al que intenta acceder debe determinar si se le han otorgado a este sujeto los derechos y privilegios necesarios para llevar a cabo las acciones solicitadas. El sistema buscará algún tipo de matriz de control de acceso o comparará las etiquetas de seguridad para verificar que este sujeto pueda acceder al recurso solicitado y realizar las acciones que está intentando. Si el sistema determina que el sujeto puede acceder al recurso, autoriza al sujeto. Aunque la identificación, la autenticación, la autorización y monitorización y registro tienen definiciones cercanas y complementarias, cada una tiene funciones distintas que cumplen un requisito específico en el proceso de control de acceso. Un usuario puede estar debidamente identificado y autenticado en la red, pero es posible que no tenga autorización para acceder a los archivos del servidor de archivos. Por otro lado, un usuario puede estar autorizado para acceder a los archivos en el servidor de archivos, pero hasta que esté debidamente identificado y autenticado, esos recursos están fuera de su alcance. La siguiente imagen muestra los cuatro pasos que deben darse para que un sujeto acceda a un objeto.

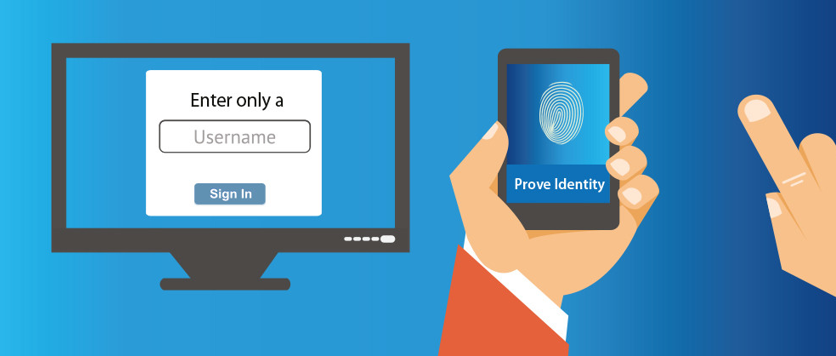

El sujeto debe ser responsable por las acciones realizadas dentro de un sistema o dominio. La única manera de garantizar que fue esa persona y no otra, es si el sujeto se identifica de forma única y se registran las acciones del sujeto. Por eso se repite siempre el mantra de que las contraseñas son únicas e intransferibles. Los controles de acceso lógico son herramientas técnicas que se utilizan para la identificación, la autenticación, la autorización y la responsabilidad. Son componentes de software que imponen medidas de control de acceso para sistemas, programas, procesos e información. Los controles de acceso lógico pueden integrarse en sistemas operativos, aplicaciones, paquetes de seguridad complementarios o sistemas de administración de bases de datos y telecomunicaciones. Puede ser un desafío sincronizar todos los controles de acceso y garantizar que todas las vulnerabilidades estén cubiertas sin producir superposiciones de funcionalidad. La identidad de una persona debe verificarse durante el proceso de autenticación. La autenticación generalmente implica un proceso de dos pasos: ingresar información pública (un nombre de usuario, número de empleado, número de cuenta o ID de departamento) y luego ingresar información privada (una contraseña estática, un token inteligente, una contraseña cognitiva, una contraseña de un solo uso, o PIN). El ingreso de información pública es el paso de identificación, mientras que el ingreso de información privada es el paso de autenticación del proceso de dos pasos. Cada técnica utilizada para la identificación y autenticación tiene sus pros y sus contras. Cada uno debe evaluarse adecuadamente para determinar el mecanismo correcto para el entorno correcto.

Identificación y autenticación

Una vez que una persona ha sido identificada mediante el ID de usuario o un valor similar, debe ser autenticada, lo que significa que debe demostrar que es quien dice ser. Se pueden usar tres factores generales para la autenticación: algo que una persona sabe, algo que una persona tiene y algo que una persona es. También se denominan comúnmente autenticación por conocimiento, autenticación por propiedad y autenticación por característica. Algo que una persona sabe (autenticación por conocimiento) puede ser, por ejemplo, una contraseña, un PIN, el apellido de soltera de la madre o la combinación de un candado. Autenticar a una persona por algo que ella sabe suele ser lo menos costoso de implementar. La desventaja de este método es que otra persona puede adquirir este conocimiento y obtener acceso no autorizado a un recurso.

Algo que una persona tiene (autenticación por propiedad) puede ser una llave, una tarjeta magnética, una tarjeta de acceso o una credencial. Este método es común para acceder a instalaciones, pero también podría usarse para acceder a áreas confidenciales o para autenticar sistemas. Una desventaja de este método es que el artículo puede perderse o ser robado, lo que podría resultar en un acceso no autorizado. Algo específico de una persona (autenticación por característica) se vuelve un poco más interesante. Esto no se basa en si la persona es alta, baja, rubia, morena, hombre o mujer; se basa en un atributo físico. La autenticación de la identidad de una persona basada en un atributo físico único se conoce como biometría. La autenticación fuerte contiene dos de estos tres métodos: algo que una persona sabe, tiene o es. El uso de un sistema biométrico por sí solo no proporciona una autenticación sólida porque proporciona solo uno de los tres métodos. La biometría proporciona lo que una persona es, no lo que una persona sabe o tiene. Para que exista un proceso de autenticación sólido, se debe combinar un sistema biométrico con un mecanismo que verifique uno de los otros dos métodos. Por ejemplo, muchas veces la persona tiene que escribir un número PIN en un teclado antes de realizar el escaneo biométrico. Esto satisface la categoría “lo que la persona sabe”. Por el contrario, se le podría solicitar a la persona que pase una tarjeta magnética a través de un lector antes del escaneo biométrico. Esto satisfaría la categoría “lo que la persona tiene”. Cualquiera que sea el sistema de identificación que se utilice, para que la autenticación fuerte esté en el proceso, debe incluir dos de las tres categorías. Esto también se conoce como autenticación de dos factores.

La identidad es un concepto complicado con muchos matices variados, que van desde lo filosófico hasta lo práctico. Una persona puede tener múltiples identidades digitales. Por ejemplo, un usuario puede ser JPublic en un entorno de dominio de Windows, JuanP en un servidor Unix, JuanPublic en el acceso al correo, JJP en mensajería instantánea, JuanCPublic en la autoridad de certificación y JuanFB en Facebook. Ahora imagina, si una empresa quisiera centralizar todo su control de acceso, estos diversos nombres de identidad para la misma persona pueden ir metiendo al administrador de seguridad en una institución de salud mental, vamos un manicomio porque se va a volver loco. La creación o emisión de identidades seguras debe incluir tres aspectos clave: singularidad, no descriptivo y emisión. El primero, la unicidad, se refiere a los identificadores que son específicos de un individuo, lo que significa que cada usuario debe tener una identificación única para la responsabilidad que le toca. Cosas como las huellas dactilares y los escáneres de retina pueden considerarse elementos únicos para determinar la identidad. No descriptivo significa que ninguna parte del conjunto de credenciales debe indicar el propósito de esa cuenta. Por ejemplo, una identificación de usuario no debe ser “administrador”, “backup_operator” o “CEO”. El tercer aspecto clave para determinar la identidad es la emisión. Estos elementos son los que han sido aportados por otra autoridad como medio de acreditación de la identidad. Las tarjetas de identificación son un tipo de elemento de seguridad que se consideraría una forma de emisión de identificación. Si bien nos estamos centrando ahora en la autenticación de usuarios, es importante darse cuenta de que la autenticación basada en el sistema también es posible. Los ordenadores y los dispositivos pueden identificarse, autenticarse, monitorearse y controlarse en función de sus direcciones de hardware (control de acceso a medios) y/o direcciones de Protocolo de Internet (IP). Las redes pueden tener tecnología de control de acceso a la red (NAC) que autentica los sistemas antes de que se le permita el acceso a la red. Cada dispositivo de red tiene una dirección de hardware que está integrada en su tarjeta de interfaz de red y una dirección basada en software (IP), que es asignada por un servidor DHCP o configurada localmente. La gestión de identidades es un término amplio y cargado que abarca el uso de diferentes productos para identificar, autenticar y autorizar a los usuarios a través de medios automatizados. Para muchas personas, el término también incluye administración de cuentas de usuario, control de acceso, administración de contraseñas, funcionalidad de inicio de sesión único, administración de derechos y permisos para cuentas de usuario, y auditoría y monitoreo de todos estos elementos. La razón por la que las personas y las empresas tienen diferentes definiciones y perspectivas de la gestión de identidades (IdM) es que es muy grande y abarca tantas tecnologías y procesos diferentes.

¿Recuerdas la historia de los cuatro ciegos que tratan de describir un elefante? Un ciego palpa la cola y anuncia: “Es una cola”. Otro ciego palpa la trompa y anuncia: “Es un trompa”. Otro anuncia que es una pierna y otro anuncia que es una oreja. Esto se debe a que cada hombre no puede ver o comprender la totalidad del elefante, solo la parte con la que está familiarizado y conoce. Esta analogía se puede aplicar a IdM porque es grande y contiene muchos componentes y es posible que muchas personas no comprendan el todo, solo el componente con el que trabajan y entienden.

Es importante que los profesionales de la seguridad comprendan no solo la totalidad de IDM, sino también las tecnologías que componen una solución completa del mismo. IDM requiere la gestión de entidades identificadas de forma única, sus atributos, credenciales y derechos. IdM permite a las organizaciones crear y administrar los ciclos de vida de las identidades digitales (crear, mantener, terminar) de manera oportuna y automatizada. El IDM empresarial debe satisfacer las necesidades comerciales y escalar desde sistemas internos a sistemas externos.

La venta de productos de administración de identidad es ahora un mercado en continuo crecimiento, sobre todo en España cuando aprobó en 2019, el Real Decreto-ley 8/2019. Un texto legal más conocido como “ley de control horario”. Que establece realizar un control horario de los empleados. Por lo que lo más sencillo es mediante sistemas de control de acceso con molinetes, huella dactilar, o como tienen algunas entidades públicas un ordenador de registro. La parte positiva es que, estos disipativos, aumentar la seguridad de acceso, tienen un registro de entrada y salida del personal, además de cumplir con las normas. El aumento continuo de la complejidad y la diversidad de los entornos en red solo aumenta la complejidad de realizar un seguimiento de quién puede acceder a qué y cuándo. Las organizaciones tienen diferentes tipos de aplicaciones, sistemas operativos de red, bases de datos, sistemas de administración de recursos empresariales (ERM), sistemas de administración de relaciones con los clientes (CRM), directorios, marcos principales, todos utilizados para diferentes propósitos comerciales. Entonces las organizaciones tienen socios, proveedores, consultores, empleados y empleados temporales.

Los usuarios generalmente acceden a varios tipos diferentes de sistemas a lo largo de sus tareas diarias, lo que hace que controlar el acceso y brindar el nivel necesario de protección en diferentes tipos de datos sea difícil y lleno de obstáculos. Esta complejidad generalmente da como resultado agujeros imprevistos y no identificados en la protección de activos, controles superpuestos y contradictorios, e incumplimiento de políticas y regulaciones. El objetivo de las tecnologías de gestión de identidad es simplificar la administración de estas tareas y poner orden en el caos.

Las siguientes son muchas de las preguntas comunes que las empresas enfrentan hoy en día en controlar el acceso a los activos:

- ¿A qué debe tener acceso cada usuario?

- ¿Quién aprueba y permite el acceso?

- ¿Cómo se relacionan las decisiones de acceso con las políticas?

- ¿Los ex empleados todavía tienen acceso?

- ¿Cómo nos mantenemos al día con nuestro entorno dinámico y en constante cambio?

- ¿Cuál es el proceso de revocación de acceso?

- ¿Cómo se controla y supervisa el acceso de forma centralizada?

- ¿Por qué los empleados tienen que recordar ocho contraseñas?

El proceso tradicional de administración de identidades ha sido manual, utilizando servicios de directorio con permisos, listas de control de acceso (ACL) y perfiles. Este enfoque ha demostrado ser incapaz de mantenerse al día con demandas complejas y, por lo tanto, ha sido reemplazado por aplicaciones automatizadas ricas en funcionalidad que trabajan juntas para crear una infraestructura de gestión de identidad. Los objetivos principales de las tecnologías de gestión de identidad (IdM) son optimizar la gestión de identidad, autenticación, autorización y auditoría de sujetos en múltiples sistemas en toda la empresa. La gran diversidad de una empresa heterogénea hace que la implementación adecuada de IdM sea una tarea enorme. Dentro de las soluciones de identidad, podemos enumerar la de Directorios, Gestión de acceso web, gestión de contraseñas, gestión de cuentas, entre otras.

Una de las soluciones de identidad a destacar son los gestores de contraseñas, toda organización debería tener a nivel interno un gestor de contraseñas. Si, a nivel interno, sino pensar lo que le paso al sitio web “lastpass.com” recientemente.

Pensar que las contraseñas son los mecanismos de autenticación más utilizados, también se consideran uno de los mecanismos de seguridad más débiles disponibles. ¿Por qué? Los usuarios generalmente eligen contraseñas que son fáciles de adivinar (el nombre de su pareja, la fecha de nacimiento de un hijo o el nombre de un perro), o le dicen a otros sus contraseñas, y muchas veces escriba las contraseñas en una nota adhesiva y ocúltelas hábilmente debajo del teclado.

Para la mayoría de los usuarios, la seguridad generalmente no es la parte más importante o interesante en su trabajo, excepto cuando alguien hackea y roba información confidencial. Entonces la seguridad se vuelve moda, al menos por unos meses.

Aquí es donde interviene la gestión de contraseñas. Si las contraseñas se generan, actualizan y mantienen en secreto correctamente, pueden proporcionar una seguridad eficaz.

Los generadores de contraseñas se pueden utilizar para crear contraseñas para los usuarios. Esto asegura que un usuario no usará “12345678″ o “10021993″ como contraseña, pero si el generador crea “kdjasijew284802h”, el usuario seguramente lo escribirá en una hoja de papel y lo pegará de manera segura al monitor. Lo que anula todo el propósito. Si se va a utilizar un generador de contraseñas, también se deberá usar un gestor de contraseñas que les permita a los usuarios guardarlas.

Si los usuarios pueden elegir sus propias contraseñas, el sistema operativo debería imponer ciertos requisitos de contraseña. El sistema operativo puede requerir que una contraseña contenga una cierta cantidad de caracteres, no relacionados con la ID de usuario, que incluya caracteres especiales, que incluya letras mayúsculas y minúsculas y que no sea fácil de adivinar. El sistema operativo puede realizar un seguimiento de las contraseñas que genera un usuario específico para garantizar que no se reutilicen contraseñas. Los usuarios también deberían estar obligados a cambiar sus contraseñas periódicamente. Todos estos factores dificultan que un atacante adivine u obtenga contraseñas dentro del entorno. Si un atacante busca una contraseña, puede probar algunas técnicas diferentes:

- Ataque de MiTM: Escuchar el tráfico de la red para capturar información, especialmente cuando un usuario está enviando su contraseña a un servidor de autenticación. El atacante puede copiar y reutilizar la contraseña en otro momento, lo que se denomina ataque de repetición.

- Acceder al archivo de contraseñas Normalmente se realiza en el servidor de autenticación. O en máquinas locales con esos clásicos excels llamados “contraseñas” El archivo de contraseñas contiene las contraseñas de muchos usuarios y, si se ve comprometida, puede causar muchos daños. Este archivo debe estar protegido con mecanismos de control de acceso y encriptación.

- Ataques de fuerza bruta Realizados con herramientas que recorren muchas combinaciones posibles de caracteres, números y símbolos para descubrir una contraseña.

- Ataques de diccionario Los archivos de miles de palabras se comparan con la contraseña del usuario hasta que se encuentra una coincidencia. Po eso se debe poner un umbral de errores, por ejemplo al tercer intento fallido, bloquear la cuenta.

- Ingeniería social: Un atacante convence a una persona de que tiene la autorización necesaria para acceder a determinados recursos.

- Rainbow table: Un atacante utiliza una tabla que contiene todas las contraseñas posibles ya en formato hash.

Se pueden implementar ciertas técnicas para proporcionar otra capa de seguridad para las contraseñas y su uso. Después de cada inicio de sesión exitoso, se puede presentar un mensaje a un usuario que indica la fecha y la hora del último inicio de sesión exitoso, la ubicación de este inicio de sesión y si hubo intentos de inicio de sesión fallidos. Esto alerta al usuario sobre cualquier actividad sospechosa y si alguien ha intentado iniciar sesión con sus credenciales. Además, ya es un requisito del ENS, por lo que también se estaría cumpliendo con el ENS al implementarlo.

Conclusiones

El control de acceso es un aspecto clave en la seguridad de la información, ya que controla cómo los usuarios y los sistemas acceden a los recursos para protegerlos de modificaciones o divulgaciones no autorizadas. Los controles de acceso pueden ser de naturaleza técnica, física o administrativa, y deben integrarse en políticas, software, tecnología, diseño de red y componentes de seguridad física. El acceso es un aspecto crítico que es a menudo explotado por atacantes, por lo que es importante entender cómo se explotan estos controles y cómo defenderlos. Los controles de acceso se refieren a mecanismos que controlan cómo los usuarios y los sistemas interactúan con otros sistemas y recursos, protegiendo así contra el acceso no autorizado.

La Identificación, Autenticación, Autorización y Responsabilidad son pasos necesarios para garantizar el acceso seguro a un recurso. La Identificación consiste en asegurar que un sujeto es quien dice ser, mientras que la Autenticación implica verificar las credenciales del sujeto. La Autorización determina si el sujeto tiene los derechos y privilegios necesarios para acceder al recurso. Por último, es importante monitorear y registrar las acciones del usuario y asegurar la responsabilidad por estas acciones.