Buscadores de Pentesting

Hacking con buscadores

Bueno, si ya has probado todas las opciones que ofrece Google, entonces es hora de conocer GHDB

Para encontrar más ejemplos de Dorks, GHDB es un fantástico recurso. GHDB (Google Hacking DataBase) es un proyecto open-source que recopila una serie de dorks conocidos que pueden revelar aquella información interesante y probablemente confidencial que se encuentra disponible públicamente en internet.

Este proyecto es mantenido por Offensive Security, una organización muy reconocida en el mundo de la ciberseguridad creadores de Kali Linux. Dentro de este proyecto se podrán ver dorks bastante avanzados clasificados en diferentes categorías y que sin duda serán útiles a la hora de realizar investigaciones.

Te invitamos a buscar sitios con intext: “index of” “.sql” te sorprenderá ver los resultados.

| Nota: Antes de que te veas tentad@ por oportunidades de acceder a información de otros, recordarte que este material es con fines educativos, un pentester prueba sus artes siempre con autorización del propietario del material al que se accede, de otra forma estás incurriendo en un delito. |

El sistema de Crawling de Google, indexa todo tipo de contenido que hay en Internet, hace que saber buscar eficiente y precisamente sea de gran valor. Google dorks permite ayudar a encontrar rápidamente cualquier cosa de Internet y como en muchas otras ocasiones, serán la pericia y el ingenio del hacker los que determinarán una investigación exitosa. Además, hay que tener muy en cuenta que todo lo visto en este laboratorio se puede aplicar también a otros buscadores. La metodología será idéntica y tan solo se encontrarán diferencias en la sintaxis de sus dorks. Por tanto, en una investigación, no hay que subestimar las ganancias que puede traer consultar Bing, Yahoo y DuckDuckGo para continuar avanzando.

Desde un punto de vista defensivo, será interesante practicar el egosurfing, es decir buscarnos a nosotros mismos (A nivel personal o como organización) y ver que información se está haciendo pública sin desearlo. A partir de ahí, habría que revisar los ajustes de privacidad (Por ejemplo si estamos haciendo público algo a través de Google Drive) , o si se trata de nuestro propio sitio web, editar el archivo robots.txt

Shodan

Sabemos que Google no es el único motor de búsqueda existente. Existen varias alternativas a este como DuckDuckGo, así también podemos encontrarnos con otros motores que tienen propósitos específicos. Shodan tiene como objetivo el ubicar a todo tipo de dispositivos que estén conectados a Internet, es decir, desde routers, APs, dispositivos IoT hasta cámaras de seguridad. Te mostraremos cómo acceder a este portal y sacarle el máximo provecho mediante consejos esenciales para conseguir mejores resultados de búsqueda.

A Shodan se lo conoce como el motor de búsqueda de los hackers, con el objetivo de realizar tareas de investigación de nuevas vulnerabilidades. No obstante, esta herramienta puede usarse con fines maliciosos a razón de la cantidad de información detallada que se proporciona con cada búsqueda realizada. Auditores, investigadores y toda persona que necesite información sobre dispositivos en general, puede recibir información muy útil en cuestión de minutos.

Cómo empezar a buscar en Shodan

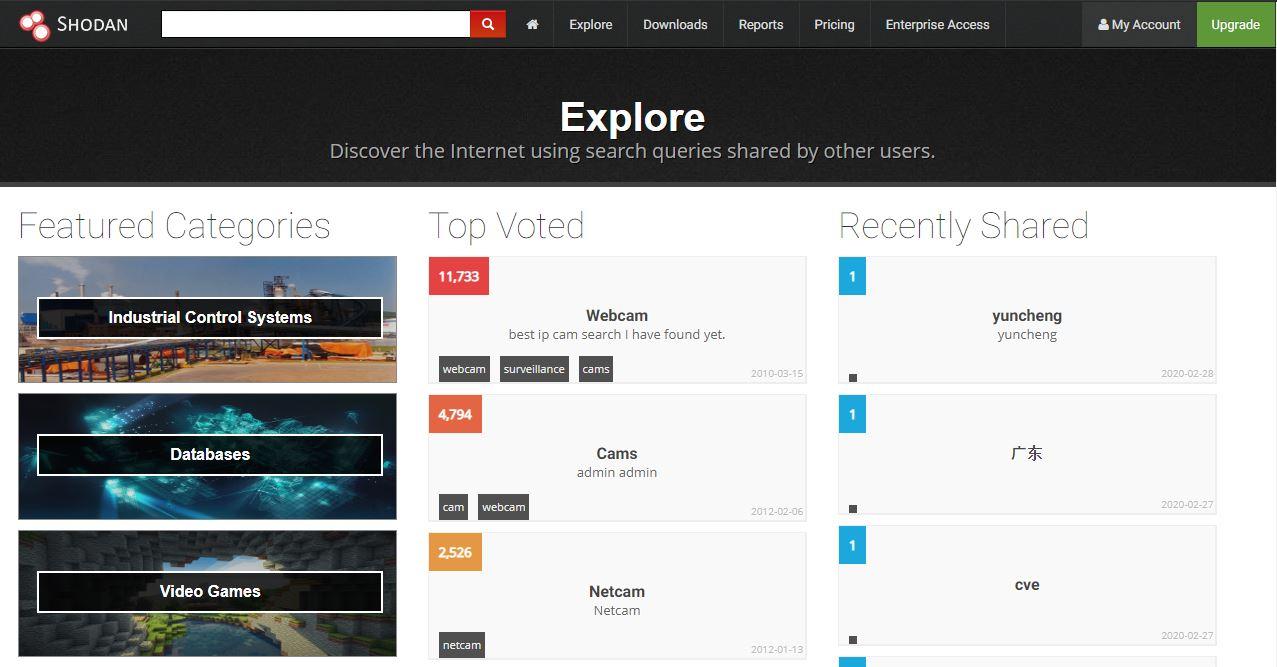

Simplemente, debes entrar a la pestaña «Explore» (Explorar) y verás tres listas: las categorías más populares, las búsquedas específicas más populares y aquellas que se han compartido recientemente. Lo que debes hacer es clic en lo que quieras buscar y obtendrás los resultados en segundos.

Categorías populares: como vemos, las tres categorías que más saltan en las búsquedas son los Sistemas de Control Industrial, las bases de datos y los servidores de videojuegos. En cualquiera de estas y otras categorías, podremos especificar a la hora de buscar cuáles fueron hackeadas, la cantidad de dispositivos por país, por sistema operativo utilizada y mucho más.

Búsquedas más populares: es lo que más se busca en el portal de Shodan todos los días. El dato curioso que podemos percibir, de buenas a primeras, es que dicho portal es utilizado en gran medida para localizar cámaras de seguridad. Así, se puede conseguir acceso al administrador de dichas cámaras para que se pueda visualizar en tiempo real lo que ocurre con ellas y hacer, básicamente, lo que queramos.

Búsquedas compartidas recientemente: son aquellas que se están realizando con más frecuencia de manera reciente.

¿Qué información encontramos con cada búsqueda?

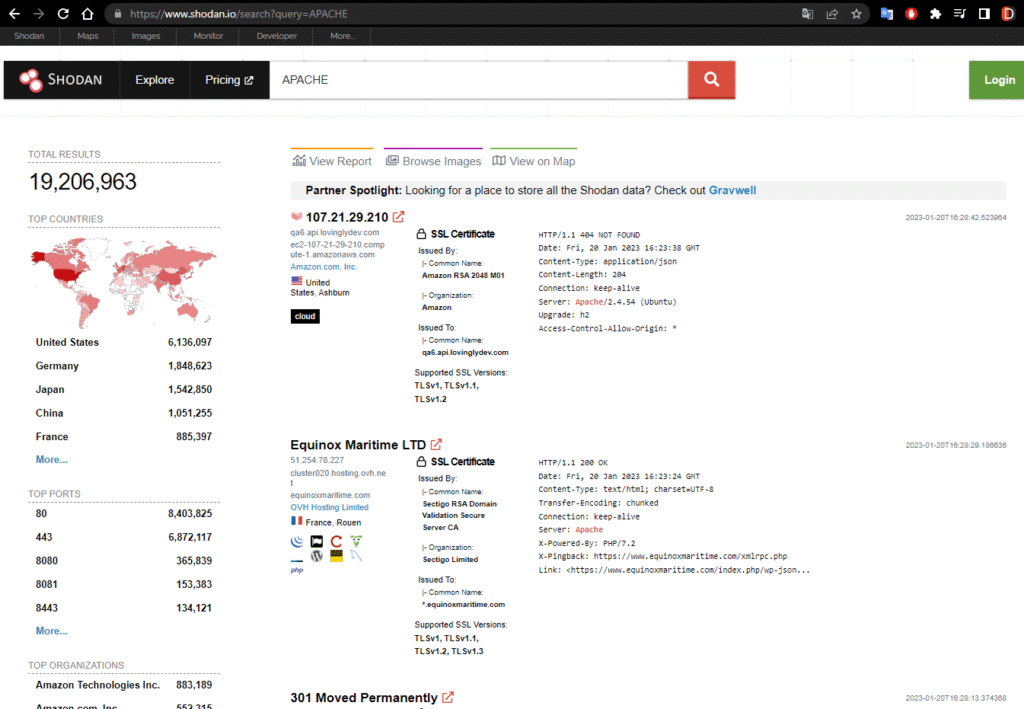

En un vistazo, este portal nos brinda todo lo que necesitamos saber acerca del resultado específico que hemos conseguido. Veamos un ejemplo de búsqueda de organizaciones que cuenten con servidores Apache alrededor del mundo:

Recuerda que con una cuenta de pago puedes filtrar las búsquedas por país y ciudad.

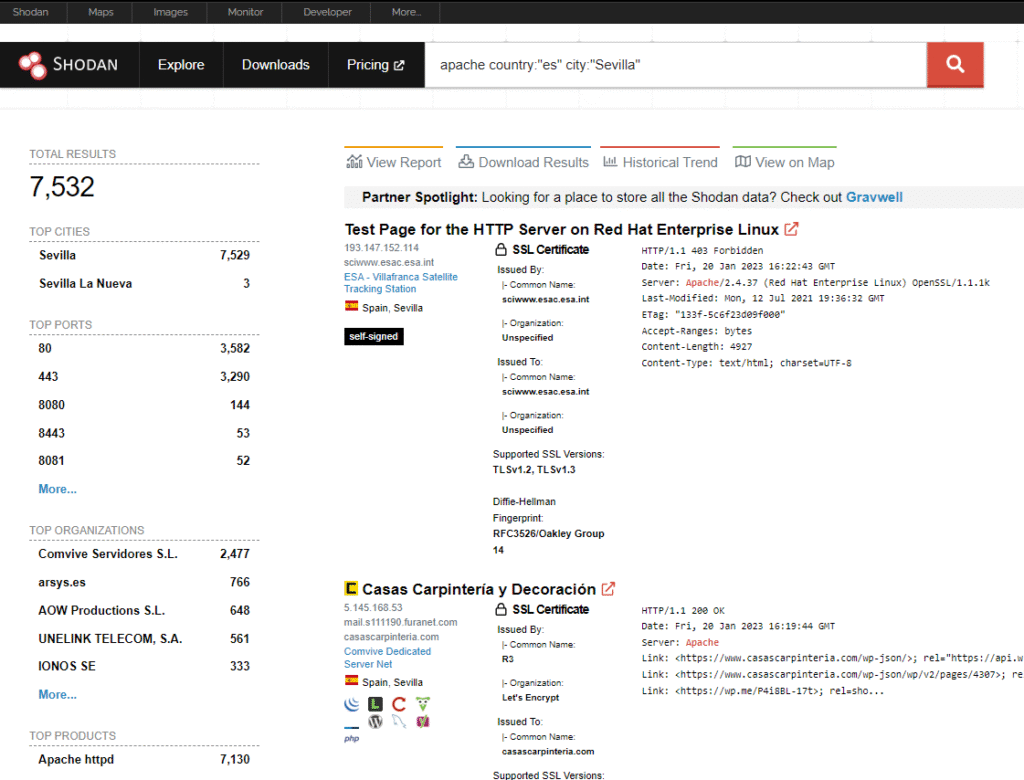

Por ejemplo geolocalizada en Sevilla encontramos más de 7.532 servidores de apache publicados

Uso de filtros de búsqueda

Los filtros de búsqueda nos ayudan muchísimo a tener un control mayor de lo que buscamos y de lo que podremos obtener. Se puede filtrar por país, dirección IP, número de puerto, nombre de host y más. Te mostramos unos casos:

Búsqueda por país. Por ejemplo, España

country:es

Búsqueda por ciudad. Por ejemplo, Madrid

city:madrid

Búsqueda por sistema operativo. Por ejemplo, Windows

os:windows

Búsqueda por número de puerto. Por ejemplo, 25

port:25

¿Shodan representa un peligro para las organizaciones?

Tras ver toda esta información sobre este buscador, pueden surgir preguntas acerca de si este es peligro o no. Y lo cierto es que sí, puede llegar a ser muy peligroso si se utiliza con malas intenciones.

Estamos ante un buscador que puede indexar gran cantidad de dispositivos, como pueden ser:

- Muchos modelos de webcams.

- Señalización para vías.

- Algunos modelos de routers.

- Herramientas Firewall.

- Circuitos cerrados de televisión.

- Sistemas de control a nivel industrial, incluso para centrales nucleares o eléctricas.

- Electrodomésticos.

- Dispositivos IoT

En muchas ocasiones, los dispositivos se encuentran conectados a internet sin que pensemos en ello como tal, lo que puede conllevar riesgos para la seguridad. Por lo cual es necesario contar con buena protección en nuestros equipos y router. Puesto que lo que más se hackea desde Shodan, son webcams, y permiten sacar fotos o vídeos en los entornos de los usuarios, lo que puede conllevar, información personal y privada.