Metasploit en pentesting (kali linux)

Introducción a Metasploit

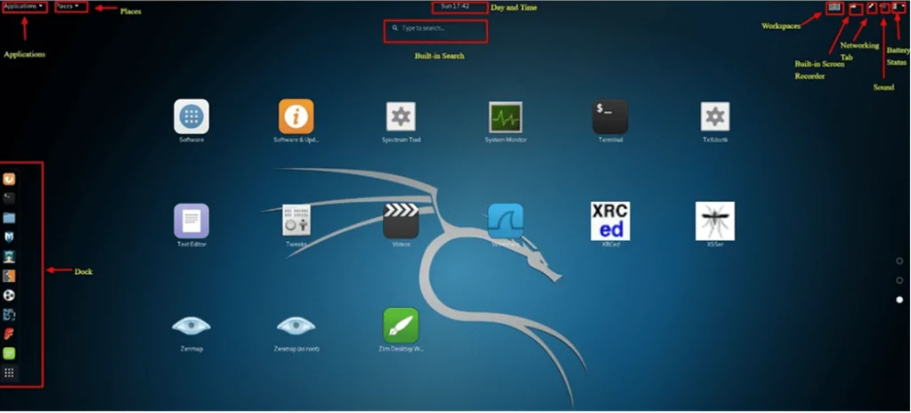

El Metasploit Framework es un proyecto de código abierto que proporciona un recurso público para la investigación de vulnerabilidades y el desarrollo de código que permite a los profesionales de la seguridad la capacidad de infiltrarse en su propia red e identificar riesgos y vulnerabilidades de seguridad. Metasploit fue adquirido por Rapid 7. Sin embargo, la edición comunitaria de Metasploit sigue estando disponible en Kali Linux. Metasploit es, con mucho, la utilidad de penetración más utilizada del mundo.

Es importante que tengas cuidado cuando uses Metasploit porque escanear una red o un entorno que no es tuyo podría considerarse ilegal en algunos casos. En este tutorial de metasploit en Kali Linux, te mostraremos cómo iniciar Metasploit y ejecutar un escaneo básico en Kali Linux. Metasploit se considera una utilidad avanzada y requerirá algo de tiempo para convertirse en un experto, pero una vez familiarizado con la aplicación será un recurso inestimable.

Metasploit y Nmap

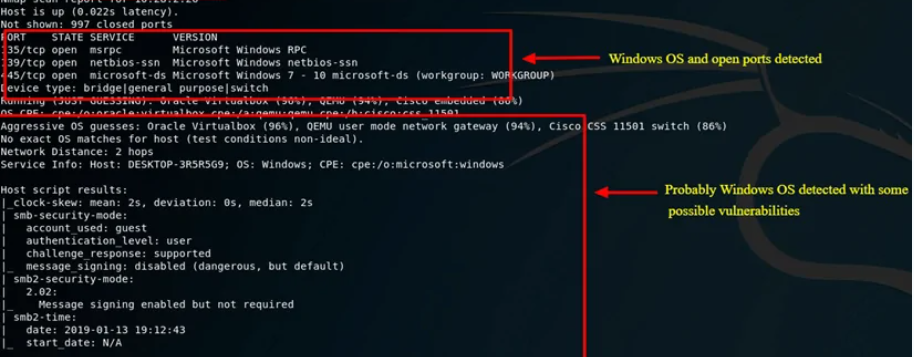

Metasploit muy robusto con sus características y flexibilidad. Un uso común para Metasploit es la Explotación de Vulnerabilidades. A continuación vamos a ir a través de los pasos de la revisión de algunos exploits y tratar de explotar una máquina de Windows 7.

Paso 1: Asumiendo que Metasploit está todavía abierto, introduce Hosts -R en la ventana de la terminal. Esto añade los hosts recientemente descubiertos a la base de datos de Metasploit.

Paso 2: Introduce «show exploits», este comando proporcionará una mirada completa a todos los exploits disponibles para Metasploit.

Paso 3: Ahora, intenta reducir la lista con este comando: search name: Windows 7, este comando busca los exploits que incluyen específicamente Windows 7, para el propósito de este ejemplo intentaremos explotar una máquina Windows 7.

Dependiendo de tu entorno, tendrás que cambiar los parámetros de búsqueda para satisfacer tus criterios. Por ejemplo, si tienes Mac u otra máquina Linux, tendrás que cambiar el parámetro de búsqueda para que coincida con ese tipo de máquina.

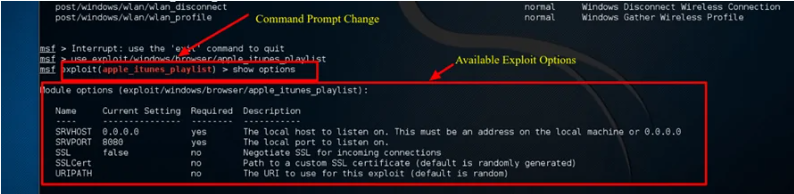

Paso 4: Para los propósitos de este ejemplo utilizaremos una vulnerabilidad de Apple Itunes descubierta en la lista. Para utilizar el exploit, debemos introducir la ruta completa que aparece en la lista: exploit/windows/browse/apple_itunes_playlist

Paso 5: Si el exploit es exitoso, el prompt del comando cambiará para mostrar el nombre del exploit seguido de > como se muestra en la siguiente captura de pantalla:

Paso 6: Introduce show options para revisar las opciones disponibles para el exploit. Cada exploit, por supuesto, tendrá diferentes opciones.