Formas de Ramsonware

La doble extorsión

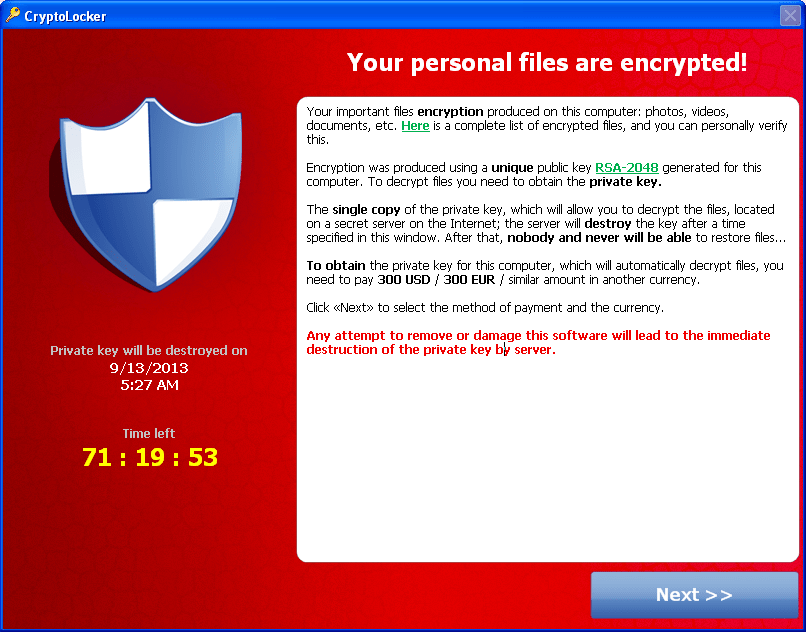

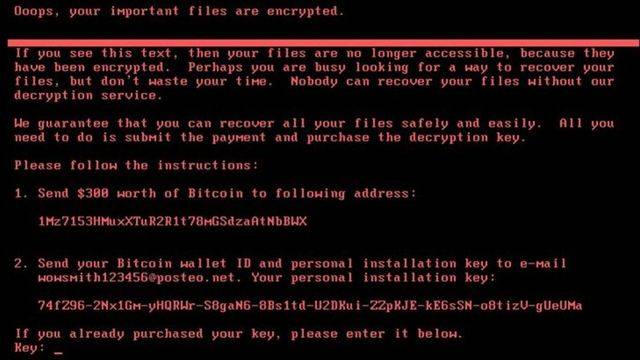

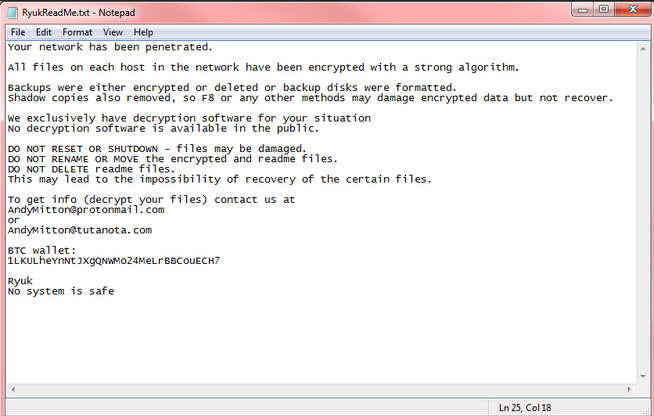

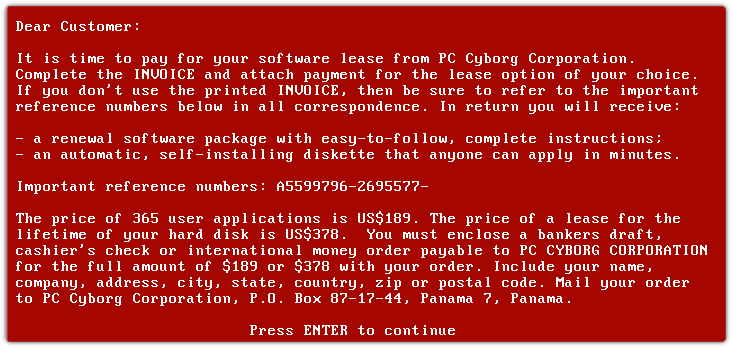

Como ya hemos visto, el ransomware es uno de los problemas de seguridad más importantes y puede afectar tanto a usuarios domésticos como a empresas. En los comienzos, los cibercriminales usaban el ransomware para cifrar los archivos de la víctima y pedir un rescate para liberarlos. A día de hoy, es cada vez más común lo que se conoce como doble extorsión. ¿Y en qué consiste exactamente?

La historia tradicional del ransomware era la de un código malicioso que cifraba rápidamente archivos con para luego borrarlos si no se pagaba el rescate. Sin embargo, después del ransomware WannaCry y NotPetya durante 2017, las empresas empezaron a invertir en ciberseguridad, poniéndole más énfasis en las copias de seguridad y los procesos de restauración, para que incluso si los archivos fuesen destruidos, las organizaciones tuvieran copias en su lugar y pudieran restaurar fácilmente sus datos.

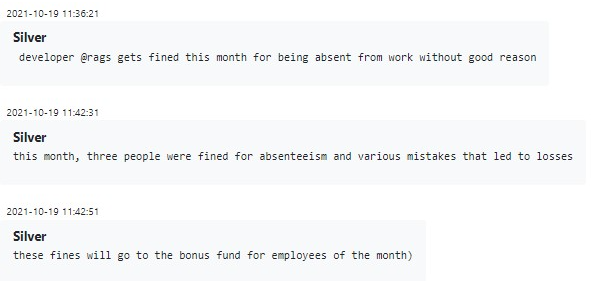

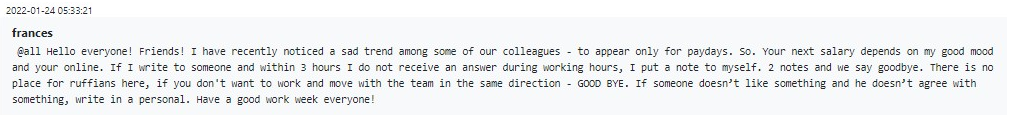

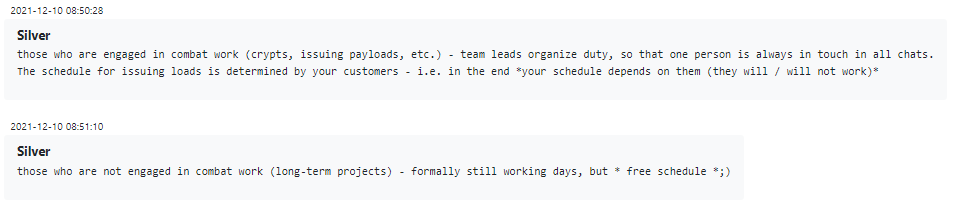

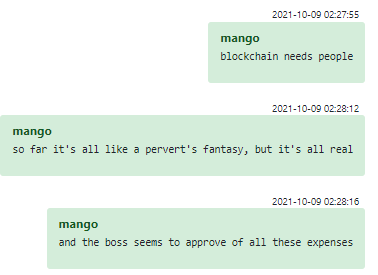

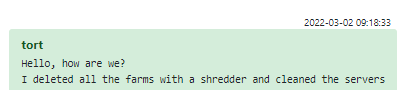

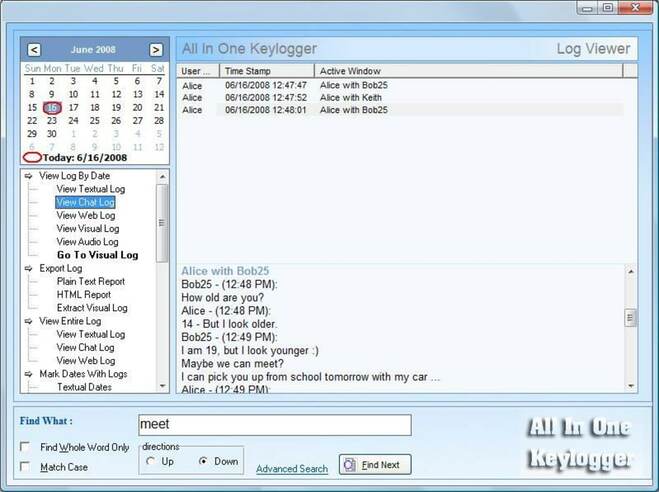

Pero como era de esperar, los ciberdelincuentes también adaptaron sus técnicas. Ahora, en lugar de simplemente encriptar los archivos, primero exfiltran la información para que si la empresa se niega a pagar, la información puede filtrarse en línea o venderse al mejor postor, es decir, usan adicionalmente lo que se conoce como doxing.

Así que si una empresa, por ejemplo, que tiene un nuevo producto que aún no ha sacado al mercado, puede ser extorsionada con la intención de filtrar al público la información de dicho producto. Pero no sólo eso, sino que además si entre dicha información van datos de carácter personal, le podría suponer un problema legal a la empresa si no toma las medidas adecuadas, además de por supuesto un ataque a la reputación de la marca. Teniendo en cuenta esto, los cibercriminales empezaron a aprovechar las propias regulaciones de ciberseguridad (CCPA, RGPD, NYSDFS), para que sus víctimas no tuvieran que pagar una fuerte multa de cumplimiento y alentarlas así a guardar silencio ofreciéndoles un rescate menor que la multa.

La doble extorsión es por tanto cifrar los archivos para que no estén accesibles y además, amenazar con hacer pública dicha información cifrada, para forzar a la empresa a que pague el rescate deseado.

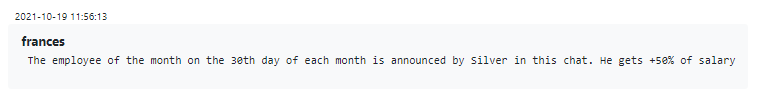

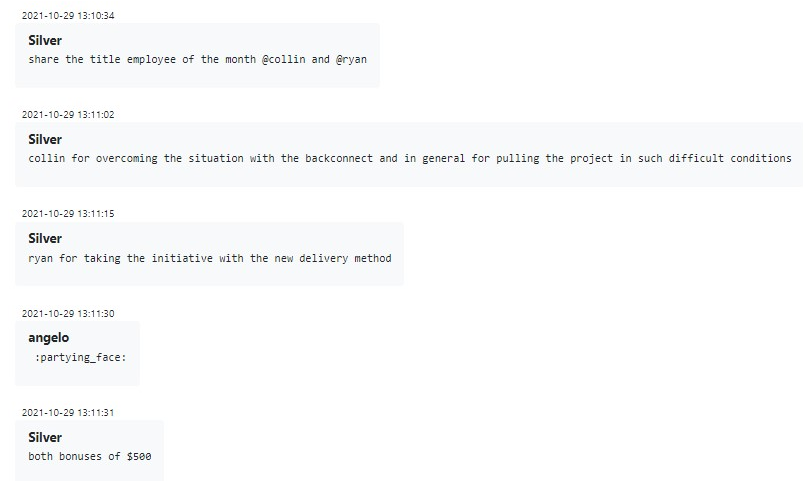

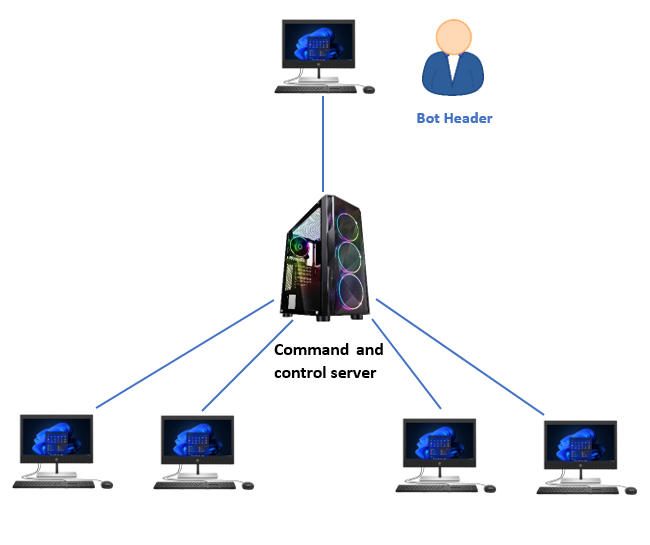

Como curiosidad, el primer caso de alto perfil de doble extorsión fue el ransomware Maze a finales de 2019. Además, recientemente se han llegado a dar casos de triple extorsión según Checkpoint, donde los cibercriminales envían correos personalizados a clientes para que paguen el rescate en vez de la empresa o incluso se suman ataques del tipo DDoS o llamadas telefónicas a los socios comerciales. Como ves, ante las medidas, los “malos” siempre están maquinando nuevas técnicas para ganar dinero.

El sitio favorito de los cibercriminales

La DeepWeb o “Internet profundo” está compuesta por todo el contenido de Internet que no es indexado por los motores de búsqueda como Google, Yahoo etc. Engloba toda esa información que está online, pero a la que no puedes acceder de forma pública. Por una parte, pueden tratarse de páginas convencionales que han sido protegidas por un paywall, pero también correos electrónicos guardados en los servidores de nuestro proveedor o archivos guardados en Dropbox . Los sitios con un “Disallow” en el archivo robots.txt o páginas dinámicas que se generan al consultar una base de datos (consultas bancarias o similares) también forman parte de esta red.

En realidad, el concepto que tiene la mayoría de la gente sobre la Deep Web es el concepto de Dark Web. Sin embargo hay que saber diferenciarlas. La Dark Web es ese fragmento de Internet al que sólo se puede acceder mediante aplicaciones específicas. Mientras que la Deep Web supone en torno al 90% del contenido de la World Wide Web, la Dark Web ocuparía únicamente el 0,1% de ella.

Diccionary.com definen a la Dark Web como “la porción de Internet que está intencionalmente oculta a los motores de búsqueda, usa direcciones IP enmascaradas y es accesible sólo con un navegador web especial: parte de la Deep Web”.

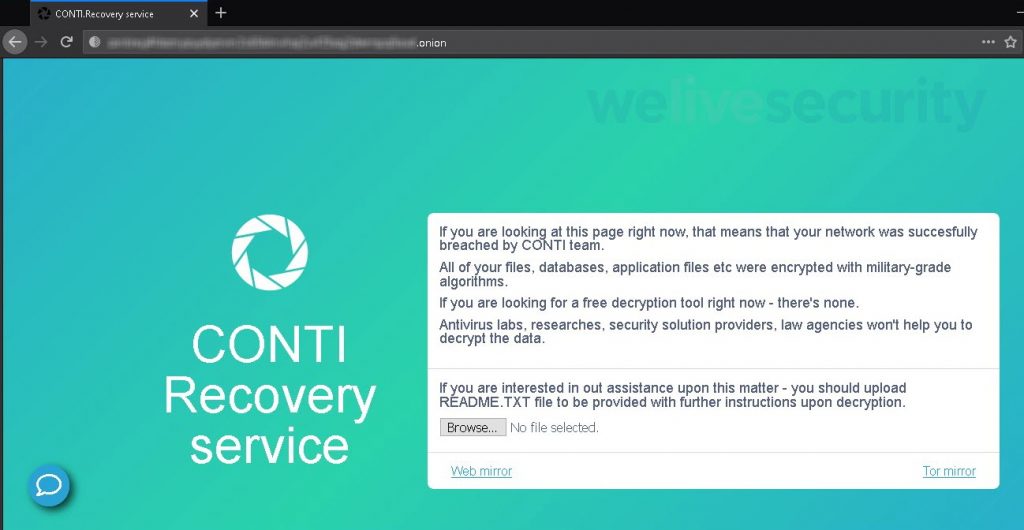

Principalmente la Dark Web suele formarse por páginas que con unos enlaces muy particulares a través de dominios propios como las .onion de TOR o las .i2p de los eepsites de I2P, pero a las que no puedes acceder a no ser que tengas el software necesario para navegar por las Darknets en las que se alojan.

Como la Deep Web suele ser en cierta manera la parte de Internet no indexada por los buscadores comerciales, se cree también que la Dark Web no puede ser indexada por ninguno. Sin embargo, esto no es del todo cierto ya que si es verdad que en Google no encontrarás acceso a ella, existen otros buscadores específicos en los que sí que se puede hacer.

Algunos son accesibles desde la Clearnet, como Onion City, capaces de indexar miles de páginas .onion. También existen otros buscadores dentro de las propias Darknets como not Evil, Torch o una versión de DuckDuckGo. Además, otras herramientas como Onion.to permiten acceder a las Dark Webs de TOR con sólo añadir la terminación .to, al dominio .onion

Por último, se ha mencionado el término Darknet, el cual fue acuñado en 2002 en el documento “The Darknet and the Future of Content Distribution” escrito por cuatro investigadores de Microsoft (Peter Biddle, Paul England, Marcus Peinado y Bryan Willman). En él se refieren a ella como una colección de redes y tecnologías que podría suponer una revolución a la hora de compartir contenido digital. Para explicar este concepto podríamos decir que mientras la Dark Web es todo ese contenido deliberadamente oculto que nos encontramos en Internet, las darknets son esas redes específicas como TOR o I2P que alojan esas páginas. Vamos, que aunque Internet sólo hay uno, la World Wide Web, hay diferentes darknets en sus profundidades ocultando el contenido que compone la Dark Web.

Las más conocidas son la red friend-to-friend Freenet, I2P o Invisible Internet Project con sus Eepsites con extensión .i2p o ZeroNet con sus múltiples servicios. Pero la más popular de todas es TOR, una red de anonimización que tiene también su propia Darknet, y es básicamente a la que suele referirse todo el mundo cuando habla de ellas. Para acceder a esta última se puede usar el propio navegador de TOR o incluso una Kali ejecutando tor por terminal. Por último, resaltar que los enlaces para las diferentes páginas del dominio .onion son dinámicos, es decir cambiantes. Si quieres consultar lo que puedes encontrar en este dominio existe TheHiddenWiki, que es una wiki con los enlaces actualizados.

La Darknet por tanto son las redes ocultas en sí, mientras que Dark Web se puede utilizar para referirse a dos cosas: para referirse al contenido, a las webs oscuras, y para hablar de la cultura que implica. Además, la Darknet o red oscura traducido, puede tener una connotación negativa, lo que no es casualidad, ya que muchas de las Dark Webs que suele haber alojadas en ellas suelen tener fines negativos como son: asesinos a sueldo, anonimato total y habitaciones rojas, sustancias o contenidos ilegales etc.

Sin embargo no todo el mundo acepta esas connotaciones negativas, y muchos piensan en el término “oscuro” de estas redes como un símil de algo que está oculto entre las sombras. Esto se debe a que en las Darknets también hay contenido útil y constructivo, sin olvidar de que pueden servir como vía de escape, comunicación u opinión en algunos países donde el Internet convencional es más controlado y censurado.

También tienes que tener en cuenta que algunas de las cosas más escandalosas que puedes encontrarte en las Dark Webs también las verás en el Internet convencional, como por ejemplo las drogas, ya que se han dado casos donde se ponen a la venta a la vista de todos en plataformas tan comunes como Instagram o Tinder.

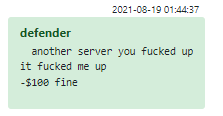

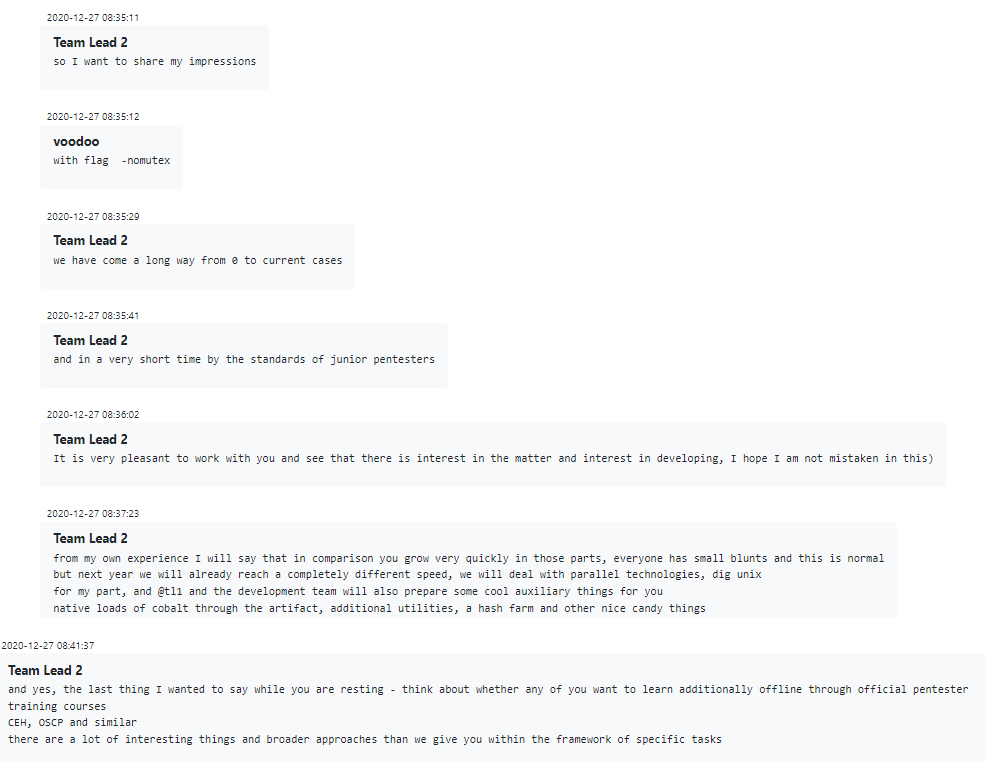

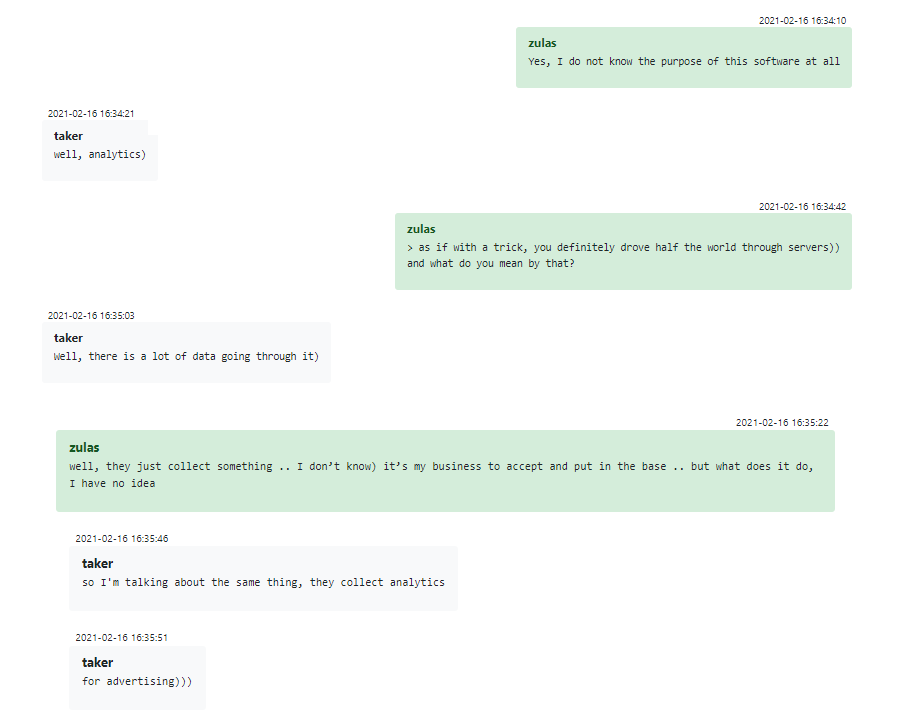

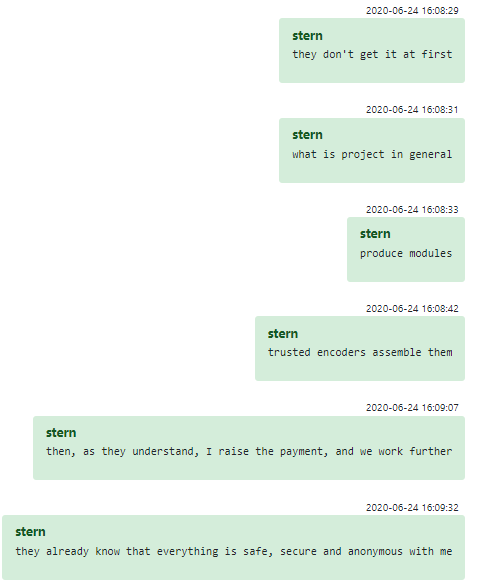

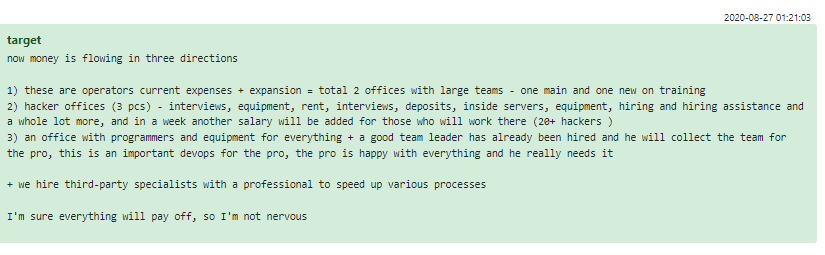

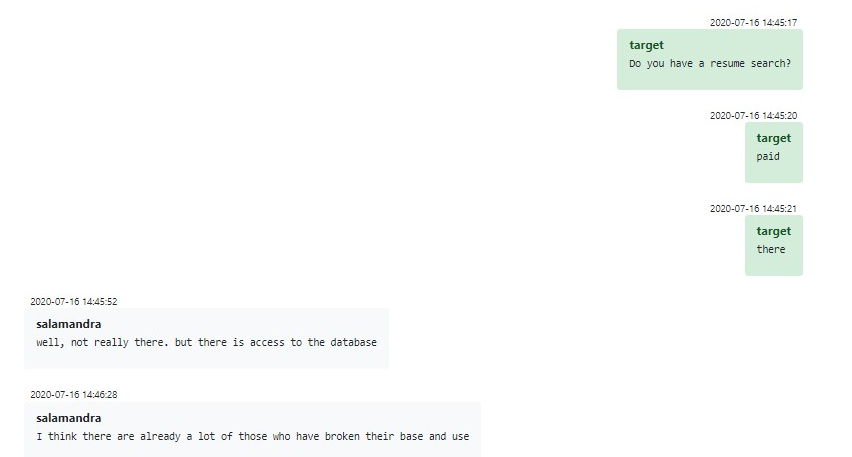

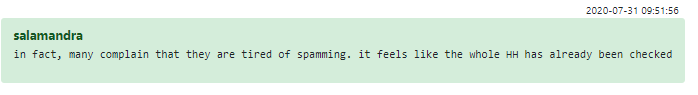

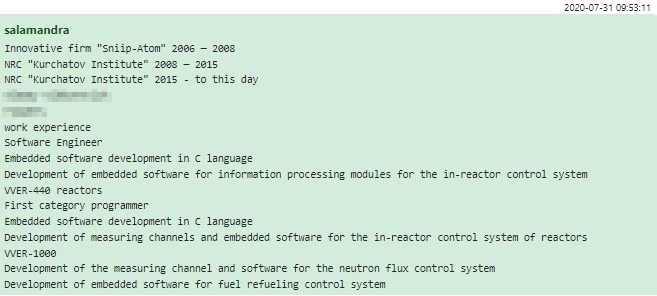

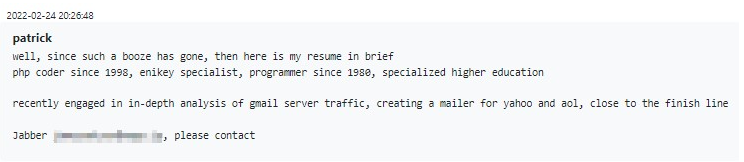

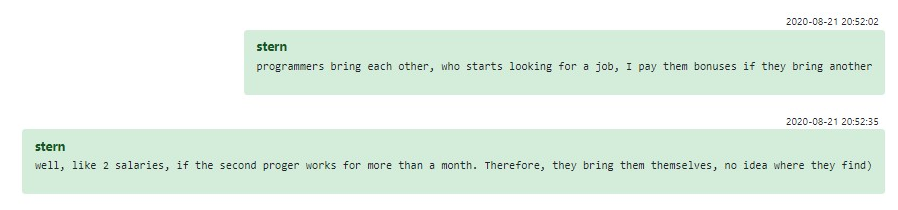

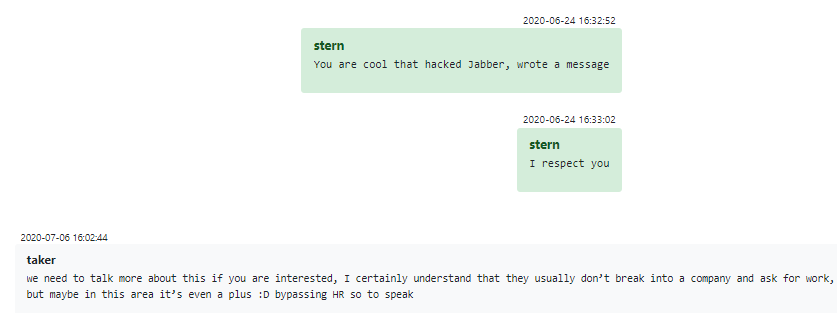

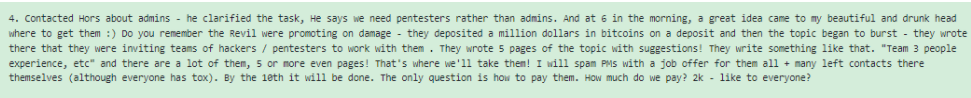

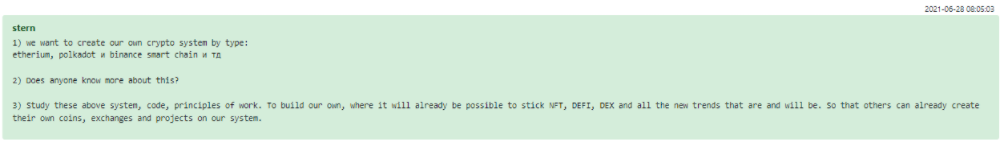

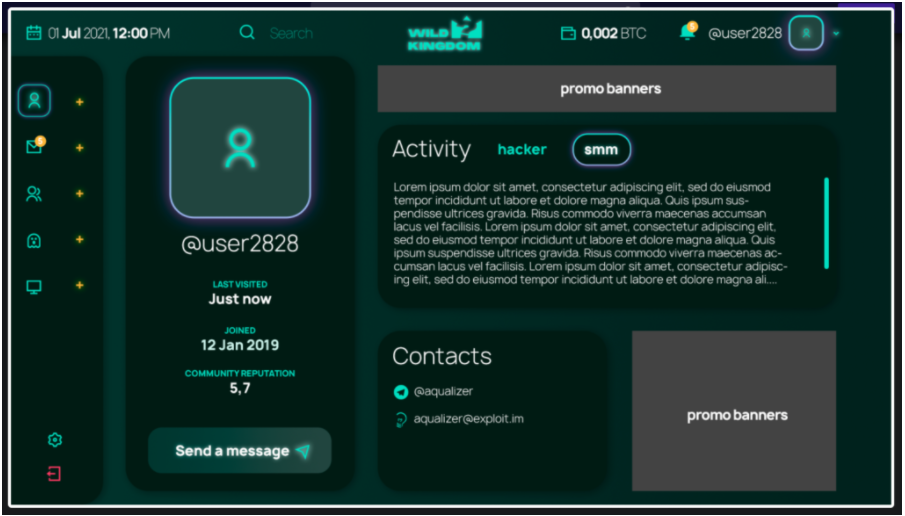

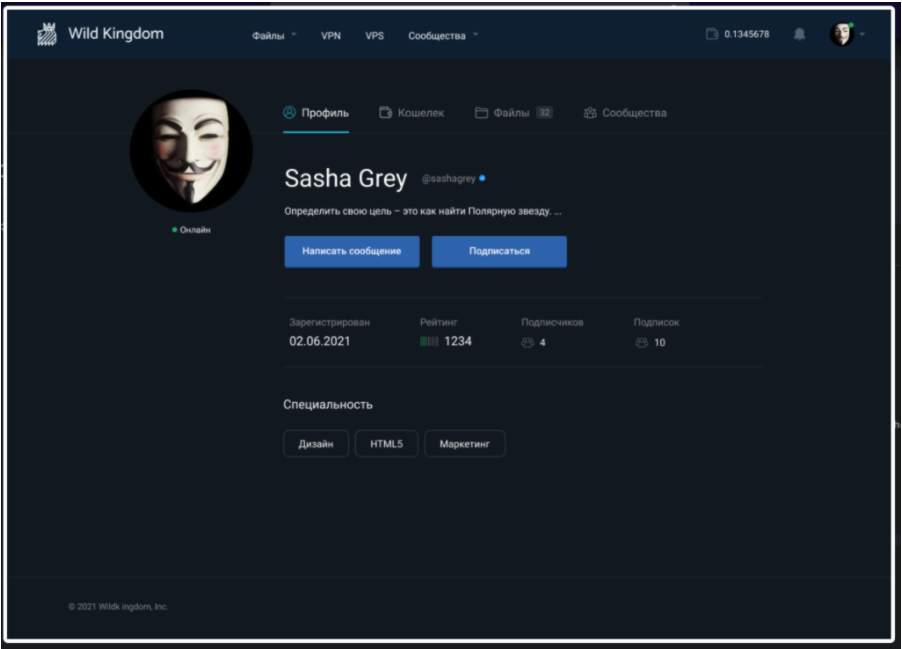

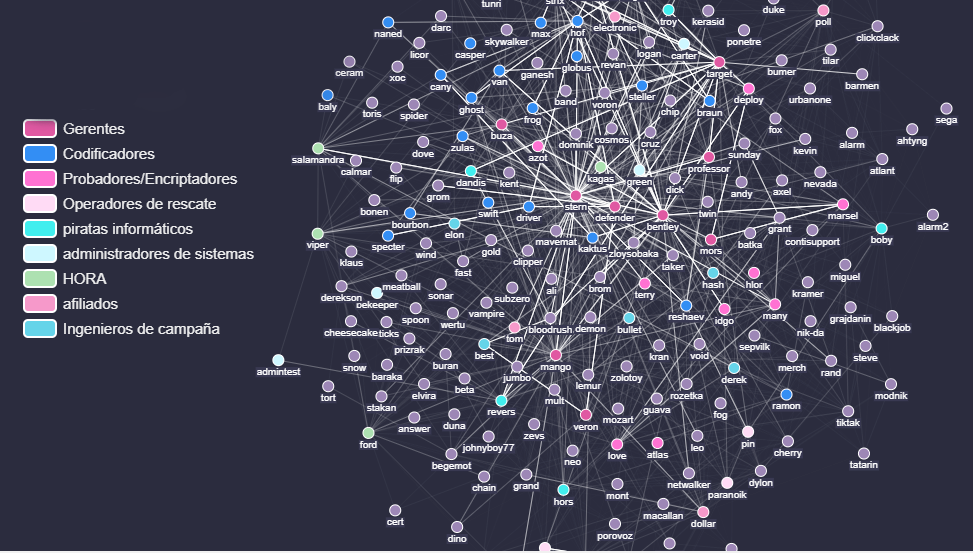

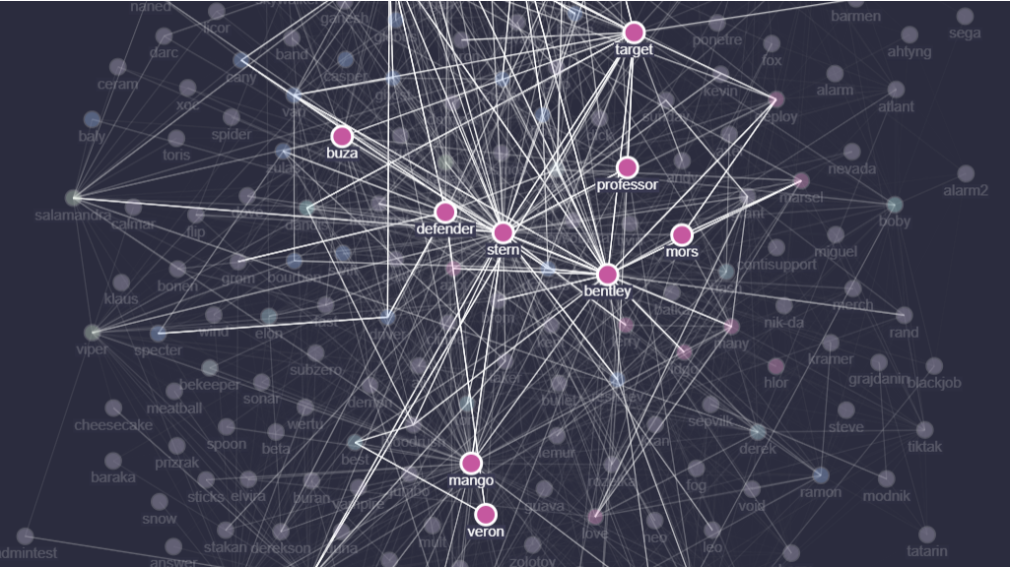

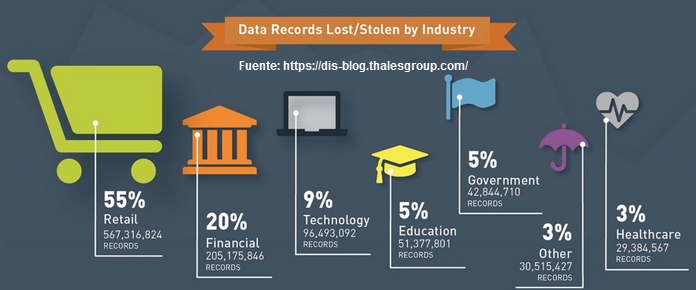

Como te podrás imaginar, los cibercriminales usan las Darknets para vender la información filtrada, ransomware u otro tipo de información o contenido que les suministre beneficios en el anonimato.