Estructura CONTI

Estructura Organizativa

La estructura de Conti es casi una jerarquía organizativa clásica, con líderes de equipo que informan a la alta dirección, pero para su crédito hay muchos casos de diferentes grupos que trabajan directamente entre sí (esto se denomina “flujo de información horizontal”, y es una buena cosa y un signo de salud organizacional, como cualquier thinkfluencer empedernido le dirá felizmente).

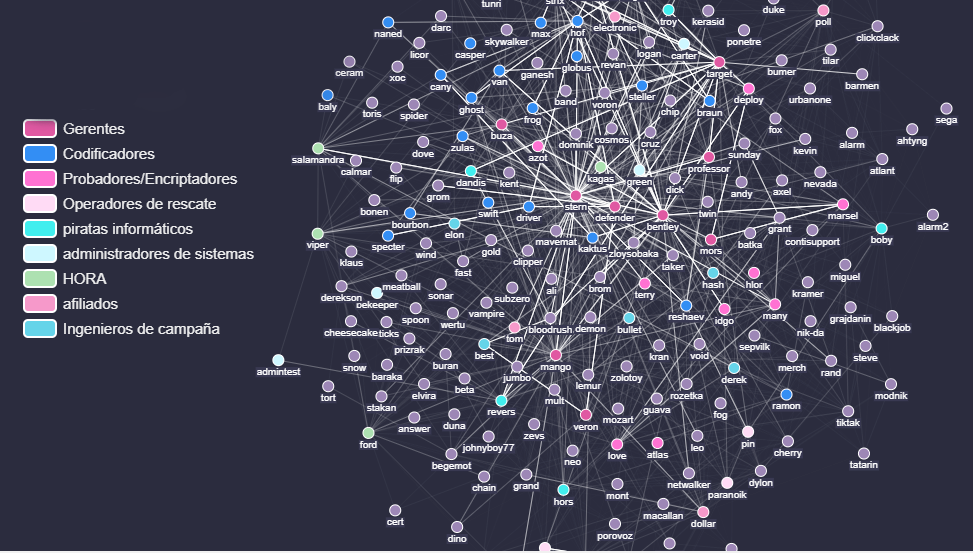

Para dar una visión general de cómo funcionan las comunicaciones entre los miembros y los afiliados, etiquetamos a la mayoría de los miembros activos del chat de Jabber con sus ocupaciones profesionales y visualizamos sus comunicaciones. En esta captura, cuanto más saturado es el vínculo entre los miembros más intensa es la comunicación, mostrando así tanto un vínculo vertical entre jefes y subordinados, como un vínculo horizontal entre los miembros que trabajan activamente en proyectos compartidos.

Sin embargo, esto no es de ninguna manera una representación perfecta de la estructura organizacional, ya que las personas están siendo reemplazadas y promovidas todo el tiempo.

Los principales grupos que observamos fueron:

- HR (Recursos Humanos): Responsable de hacer nuevas contrataciones. Esto incluye navegar a través de sitios de búsqueda de empleo de habla rusa, organizar entrevistas en línea y mediar entre el entrevistador y el punto focal técnico relevante. En muchos casos, HR no tenía la autoridad para decidir sobre la compensación ya que, si una entrevista salía bien, el candidato sería remitido a una gerencia superior que le haría una oferta.

- Codificadores: Las célebres personas que mantienen los aspectos básicos del código de malware real, los back-ends del servidor y los paneles web de administración requeridos por las operaciones diarias del grupo Conti. Esto se extiende a muchas herramientas auxiliares utilizadas por el grupo Conti, incluidas TrickBot, Bazaar, Anchor, la infraestructura de C&C y, por supuesto, los propios “casilleros” que cifran los archivos de desafortunadas víctimas.

- Probadores: los encargados de probar varios programas maliciosos contra soluciones de seguridad conocidas para asegurarse de que evitan la detección. Es comprensible que los proveedores de seguridad no estén encantados de vender sus productos al grupo Conti y pro tanto tengan que recurrir a técnicas. En al menos un caso, un tercero tuvo que involucrarse y realizar la compra en nombre de Conti (mientras cobraba una prima considerable), e imaginamos que esto fue una ocurrencia normal.

- Crypters: “Crypting” es la jerga del cibercrimen para lo que algunos de nosotros, los tipos más académicos, llamamos “ofuscación”. Los crypters tienen la tarea de realizar cambios sintácticos en las cargas útiles, los archivos binarios y los scripts para que sean más difíciles de detectar y analizar, al mismo tiempo que conservan su función semántica. Los crypters a menudo trabajaban en estrecha colaboración con los probadores. Las estrategias de crypter podrían parecer buenas en teoría, pero la verdadera prueba era cuando un probador las lanzaba contra un entorno de pruebas hostil.

- SysAdmins: miembros de Conti encargados de configurar la infraestructura de ataque y brindar soporte según sea necesario. Esto incluye todas las tareas que realiza un departamento de TI típico: instalar paneles, mantener servidores, crear servidores proxy, registrar dominios, administrar cuentas y, presumiblemente, decirles a otros miembros de Conti que intenten apagar sus máquinas y volver a encenderlas.

- Ingenieros inversos: los encargados de observar las herramientas existentes para comprender cómo funcionan. Por ejemplo, mientras se construía el casillero Conti a mediados de 2020, su desarrollo fue respaldado por un esfuerzo de ingeniería inversa del ransomware Maze, que en ese momento estaba siendo utilizado por algunos de los afiliados de Conti. Otro ejemplo es un proyecto que invierte el cargador Buer para lanzar un proyecto similar dentro del ecosistema Conti.

- Equipo ofensivo: dado el acceso inicial a una máquina de la víctima, estos miembros de Conti (llamados “hackers” y “pentesters” en comunicaciones) son responsables de la escalada de privilegios y el movimiento lateral, convirtiendo una brecha inicial en una captura completa de la red objetivo. Su objetivo final sería obtener privilegios de administrador de dominio, lo que luego permitiría filtrar y cifrar los datos de la víctima.

- Especialistas OSINT y Personal de Negociación: Una vez que los datos de una víctima se retienen con éxito para obtener un rescate, estos miembros de Conti intervienen para hacer demandas e intentar cerrar un trato. Algunos son especialistas de OSINT que realizan investigaciones sobre la empresa objetivo: el sector en el que opera, sus ingresos anuales, etc., para que la demanda de pago del rescate logre un equilibrio entre lucrativo y realista. Otros miembros hacen la negociación real y actúan como “representantes de servicio al cliente” que operan el chat basado en Tor de Conti. El manejo de “clientes” a menudo implicaría persuadir, hacer amenazas o proporcionar pruebas de que Conti posee los datos extraídos y puede recuperarlos para la víctima o publicarlos, dependiendo de si la víctima paga o no. La gestión del blog de fugas de Conti y la programación de la publicación de los datos de las víctimas en caso de que no se cumpla el plazo para el pago del rescate también son competencia de este departamento.

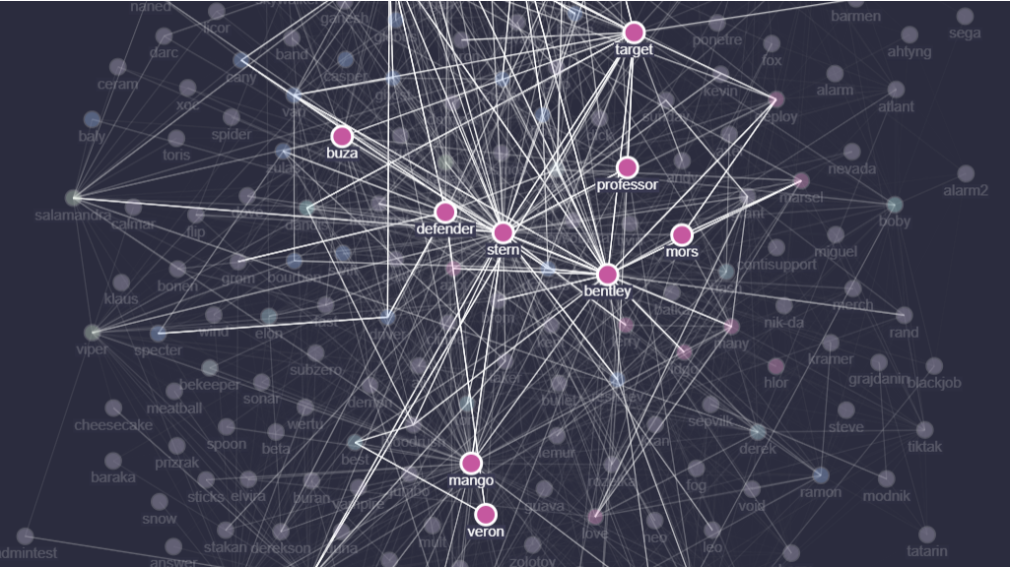

Si queremos identificar a las principales personas de la organización que desempeñan un papel clave en las comunicaciones del grupo serían como se ve en la siguiente captura:

- Stern: es el Gran Jefe, conocido como líder del grupo tanto internamente como fuera de la organización. Él es quien desarrolla la visión de alto nivel de las operaciones del grupo y las colaboraciones con los afiliados, y administra muchas de las personas y proyectos directa e indirectamente. Stern también paga directamente los salarios de varios miembros de la organización y administra la mayor parte de los gastos. Dependiendo del tiempo, el estilo de gestión de Stern fluctúa ampliamente entre la microgestión con el envío de mensajes de difusión preguntando sobre sus tareas y problemas y las ausencias de varios días.

- Bentley: es un líder técnico del grupo responsable de probar y evadir el malware y las cargas útiles utilizadas por múltiples grupos dentro y fuera de la organización. Bentley administra equipos de encriptadores y evaluadores, trabajando con muchos clientes internos y externos diferentes, y también maneja las preguntas relacionadas con los certificados digitales y las soluciones antivirus de terceros.

- Mango: es el “gestor de preguntas generales del equipo”, resolviendo mayoritariamente las dudas entre los responsables de las campañas de infección y los codificadores. Mango también participa en el proceso de recursos humanos y paga directamente el salario a parte del grupo de trabajo, además de ayudar de manera efectiva a Stern con sus otros proyectos.

- Buza: es un gerente técnico responsable de los codificadores y sus productos, curando el desarrollo de cargadores y bots dentro de múltiples equipos de codificadores.

- Target: es un administrador responsable de los equipos de hackers, su intercomunicación y carga de trabajo. También administra todos los aspectos de todas las oficinas fuera de línea, tanto para piratas informáticos como para operadores, su presupuesto, recursos humanos y comunicación efectiva con otras partes de la organización. También gestiona parte de las tareas relacionadas con las campañas de ingeniería social.

- Veron aka mors: es el punto focal de las operaciones del grupo con Emotet. Veron administra todos los aspectos de las campañas de Emotet, incluida su infraestructura, en estrecha colaboración con los miembros relevantes de Conti.