Introducción a la informática forense

Bienvenido al apasionante mundo del análisis forense, hay muchas formas de enfocar este curso, pero para los que no han tenido experiencia con esta disciplina es recomendable empezar por la definición:

“El cómputo forense, también llamado informática forense, computación forense, análisis forense digital o examen forense digital es la aplicación de técnicas científicas y analíticas especializadas a infraestructuras tecnológicas que permiten identificar, preservar, analizar y presentar datos válidos dentro de un proceso legal. Dichas técnicas incluyen reconstruir elementos informáticos, examinar datos residuales, autenticar datos y explicar las características técnicas del uso de datos y bienes informáticos.” Fuente: Wikipedia

Esta disciplina no sólo hace uso de tecnologías de punta para mantener la integridad de los datos y del procesamiento de los mismos; sino que también requiere de una especialización y conocimientos avanzados de informática y sistemas para identificar lo que ha ocurrido dentro de cualquier dispositivo electrónico. La formación de un informático forense abarca no sólo el conocimiento del software, sino también de hardware, redes, seguridad, hacking y recuperación de información.

La informática forense ayuda a detectar pistas sobre ataques informáticos, robos de información, conversaciones o para recolectar evidencias en correos electrónicos y chats.

La evidencia digital o electrónica es sumamente frágil, de ahí la importancia de mantener su integridad; por ejemplo, el simple hecho de pulsar dos veces en un archivo modificaría la última fecha de acceso del mismo.

Así que en resumen si hablamos de computación forense, no es otra cosa que una serie de procedimientos en relación a la evidencia para descubrir e interpretar la información en los medios informáticos, con el fin de establecer hipótesis o hechos relacionados con un caso.

Fases del análisis forense

Como podrás imaginar el ámbito de aplicación es muy amplio, dentro de la disciplina de la informática forense, se pueden encontrar varias especialidades, como la informática forense aplicada a drones, informática forense de redes, informática forense de móviles, informática forense de IoT, informática forense industrial, informática forense de impresoras, informática forense de software, entre otros.

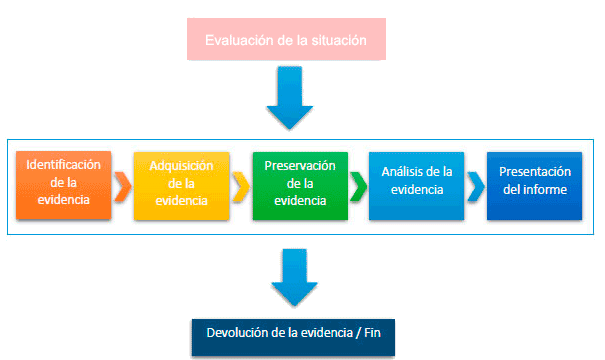

Independientemente de la especialización que se tenga, toda la informática forense comparte una serie de procedimientos o “procesos de cómputo forense”.

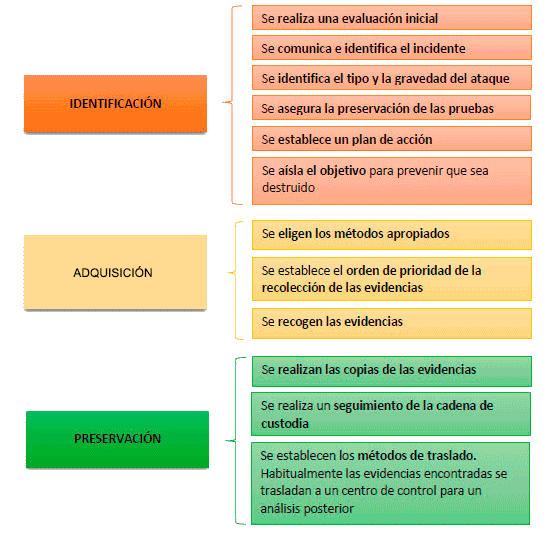

Usualmente el procedimiento es pido en cinco fases que nos ayudan a mantener un estudio estructurado, facilitando la verificabilidad, la reproducibilidad del análisis, entre los cuales podemos encontrar:

1. Adquisición:

En esta fase se obtienen copias de la información que se sospecha que puede estar vinculada con algún incidente. De este modo, hay que evitar modificar cualquier tipo de dato utilizando siempre copias bite a bite con las herramientas y dispositivos adecuados. Cabe aclarar este tipo de copia es imprescindible, debido a que nos dejara recuperar archivos borrados o particiones ocultas, arrojando como resultado una imagen de igual tamaño al disco estudiado.

Una vez realizado, es necesario etiquetar el medio con fecha y hora acompañado de la persona responsable, las muestras deberán ser aisladas en recipientes que no permitan el deterioro ni el contacto con el medio. En muchos casos, esta etapa es complementada con el uso de fotografías con el objetivo de plasmar el estado de los equipos y sus componentes electrónicos. Si la situación lo requiere, este acto se suele hacer ante un fedatario público o similar para garantizar que la evidencia no es alterada, ni se añade o modifica nada.

En este proceso, se recomienda la utilización de guantes, bolsas antiestáticas y jaulas de Faraday para depositar dispositivos que puedan interaccionar con ondas electromagnéticas como son los celulares.

La adquisición de muestras debe respetar una regla fundamental que está ligada a la volatilidad de las muestras, por lo que se deberán recolectar en el orden de la más volátil en primera instancia a la menos, sobre el final. A modo de ejemplo, podríamos indicar que primero deberíamos recolectar datos relevantes a la memoria, contenidos del caché y como último paso recolectar el contenido de documentos o información que esté disponible en el soporte de almacenamiento.

Hay que recordar que las RFC son un conjunto de documentos que sirven de referencia para estandarizaciones, normalizaciones en comunicaciones y tecnología. De esta forma consultando la RFC 3227, podremos relevar con mayor profundidad todo lo que compete a esta etapa.

Como ejercicio te recomendamos que visites este link: https://www.rfc-editor.org/rfc/rfc3227.html

Acciones que deben evitarse:

Se deben evitar las siguientes acciones con el fin de no invalidar el proceso de recolección de información, ya que debe preservarse su integridad con el fin de que los resultados obtenidos puedan ser utilizados en un juicio en el caso de que sea necesario:

- No apagar el ordenador hasta que se haya recopilado toda la información.

- No confiar en la información proporcionada por los programas del sistema ya que pueden haberse visto comprometidos. Se debe recopilar la información mediante programas desde un medio protegido como se explicará más adelante.

- No ejecutar programas que modifiquen la fecha y hora de acceso de todos los ficheros del sistema.

Consideraciones sobre la privacidad:

- Es muy importante tener en consideración las pautas de la empresa en lo que a privacidad se refiere. Es habitual solicitar una autorización por escrito de quien corresponda para poder llevar a cabo la recolección de evidencias. Este es un aspecto fundamental ya que puede darse el caso de que se trabaje con información confidencial o de vital importancia para la empresa, o que la disponibilidad de los servicios se vea afectada.

- No hay que entrometerse en la privacidad de las personas sin una justificación. No se deben recopilar datos de lugares a los que normalmente no hay razón para acceder, como ficheros personales, a menos que haya suficientes indicios.

2. Preservación

En esta etapa se debe garantizar la información recopilada con el fin de que no se destruya o sea transformada. Es decir que nunca debe realizarse un análisis sobre la muestra incautada, sino que deberá ser copiada y sobre la copia se deberá realizar la pericia. De este modo, aparece el concepto de cadena de custodia, la cual es un acta en donde se registra el lugar, fecha, analista y demás actores que manipularon la muestra. En muchos casos deberemos utilizar las técnicas de Hashes para identificar de forma unívoca determinados archivos que podrían ser de gran utilidad para la investigación.

3. Análisis

Una vez obtenida la información y preservada, se pasa a la parte más compleja. Sin duda, es la fase más técnica, donde se utilizan tanto hardware como software específicamente diseñados para el análisis forense. Si bien existen métricas y metodologías que ayudan a estructurar el trabajo de campo, se podrán obtener grandes diferencias dependiendo de las herramientas que se utilicen, las capacidades y experiencia del analista, en este curso veremos algunas de las más populares.

Recuerda que la ciencia forense, por lo general busca contestar una serie de cuestiones. Las más clásicas son: ¿Cómo pasó?, ¿Cuándo pasó?, ¿quién es el autor?, etc. Una vez que tengamos claro qué estamos buscando, esto dará un enfoque más claro a la hora de ir a buscar pruebas. Sin embargo, el estudio de la línea de tiempo (timeline), logs de accesos y una descarga de la memora RAM será muy útil para la mayoría de las pericias. Pero esto no tiene que ser siempre así en casos como por ejemplo que han sucedido hace ya bastante tiempo. Donde toda la información “volátil” no aporta nada al caso. Ese es el gran dilema de los forenses, si actuar “en caliente” o “en frio”. Hay que tener en cuenta que, al actuar con un dispositivo en caliente, corremos el riesgo de alterar el estado de la evidencia, ya que interactuar con el dispositivo, estamos modificando elementos del mismo. Por eso, es muy importante en esta instancia la evaluación de criticidad del incidente, el tipo de incidente y lo que buscamos.

4. Documentación

Si bien esta es una etapa final, no deja de ser fundamental donde hay que ir documentando todas las acciones, en lo posible, a medida que vayan ocurriendo. Aquí ya debemos tener claro por nuestro análisis qué fue lo sucedido, e intentar poner énfasis en cuestiones críticas y relevantes a la causa. Debemos citar y adjuntar toda la información obtenida, estableciendo una relación lógica entre las pruebas obtenidas y las tareas realizadas, asegurando la repetibilidad de la investigación. Recordar que la ciencia forense digital es una ciencia y por lo tal debe ser reproducible y cualquier perito que repita los mismos pasos, deberá llegar a las mismas conclusiones.

5. Presentación

Normalmente se suelen usar varios modelos para la presentación de esta documentación. Por un lado, se entrega un informe ejecutivo mostrando los rasgos más importantes de forma resumida y ponderando por criticidad en la investigación sin entrar en detalles técnicos. Este informe debe ser muy claro, certero y conciso, dejando afuera cualquier cuestión que genere algún tipo de duda. Un segundo informe llamado “Informe Técnico” es una exposición que nos detalla en mayor grado y precisión todo el análisis realizado, resaltando técnicas y resultados encontrados, poniendo énfasis en modo de observación y dejando de lado las opiniones personales.

Si bien podemos encontrar muchas metodologías y subvariantes. Estos son los pasos más generales. Pero si queremos ir más al detalle, podemos detallarlo de la siguiente manera.

Conclusiones

Todo reporte, informe forense debe cerrarse con una conclusión. En donde debería de empezar con frases como: “A juicio del perito, basado en las evidencias analizados se concluye que…” Y se llega así a una serie de conclusiones que a menudo están relacionadas con las interrogantes del caso. Intentando contestar en esas conclusiones las preguntas que motivaron la acción forense. Por ejemplo, en un caso de un incidente, se podría concluir, la fecha que fue comprometido el dispositivo, el origen del ataque, la última persona que tuvo acceso y concluir indicando los siguiente. El equipo fue comprometido el 3 de enero de 2023 a las 14:15 horas mediante una conexión remota desde la IP: 172.20.3.4 autenticándose con el usuario “dbk”, el cual una vez dentro ejecutó el archivo hackrocks.exe cifrando todos los documentos.

Como hemos podido observar, la ciencia forense es fundamental para explicar qué ha sucedido en un sistema informático. Y recuerda, el proceso de análisis forense siempre deberá de cumplir con las siguientes características:

- Verificable

- Reproducible

- Documentado

- Independiente