Kill Chain

Riesgos Cibernéticos y el Ciclo de vida del ataque

Prepararse para manejar incidentes requiere una planificación cuidadosa, una planificación más allá de la creación de un plan de respuesta a incidentes, manuales de estrategias y pruebas anuales o semestrales. Con tiempo y recursos limitados, tiene sentido centrar la atención en áreas en las que es probable que ocurran eventos de ciberseguridad. Saber dónde enfocarse se obtiene respondiendo las siguientes preguntas:

- ¿Qué riesgos invitan a los atacantes a la red?

- ¿Qué vectores de ataque es probable que se utilicen?

Dos herramientas importantes diseñadas para responder a estas preguntas son la evaluación del riesgo y el ciclo de vida del ataque de ciberseguridad desarrollado por Mandiant.

- La evaluación de riesgos establece los riesgos presentes en el entorno en el que es probable que ocurran eventos ciberseguridad.

- El ciclo de vida de un ataque de ciberseguridad describe el proceso que siguen los atacantes cuando buscan violar entidades y robar, modificar o destruir activos.

La evaluación y el análisis del riesgo de ciberseguridad implica varios elementos clave. Analizando adecuadamente riesgos para los activos digitales de la entidad requiere evaluar las amenazas y vulnerabilidades que es probable que estas amenazas exploten y analizar cada una en términos de la probabilidad de un ataque exitoso y el impacto para la entidad.

Ver estos riesgos en términos del ciclo de vida del ataque, anteriormente conocido como Kill Chain, genera un contexto en términos de las amenazas de un vector de ataque. Piense en ello como colocar el ciclo de vida del ataque encima de la evaluación de riesgos. Un actor de amenazas explota una vulnerabilidad para obtener un punto de apoyo inicial dentro de la entidad. Luego busca formas de explotar otros sistemas, aumentando sus privilegios, hasta alcanzar el objetivo. Priorizar el plan de respuesta a incidentes y los libros de jugadas asociados en torno a estos escenarios mejora la planificación y la preparación para posibles incidentes.

Documentación de riesgos cibernéticos

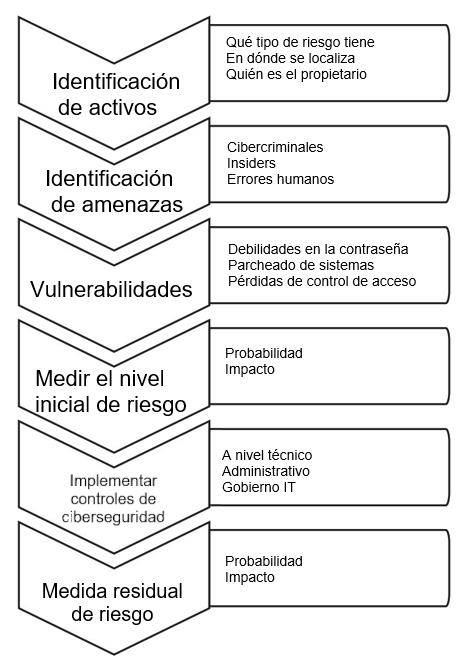

Evaluar los riesgos de ciberseguridad requiere seis actividades clave. Los primeros cuatro son la identificación de activos, la identificación de amenazas, la identificación de vulnerabilidades y la evaluación del riesgo inicial para los activos digitales en la entidad. El quinto paso es identificar los controles de seguridad, a veces denominados medidas, destinados a reducir los riesgos cibernéticos. El sexto paso mide el riesgo residual, el riesgo que permanece una vez que se identifica un control de seguridad cibernética y se mide la efectividad en la reducción del riesgo.

A continuación, dejamos un esquema de cómo se podría medir el riesgo:

Análisis de amenazas

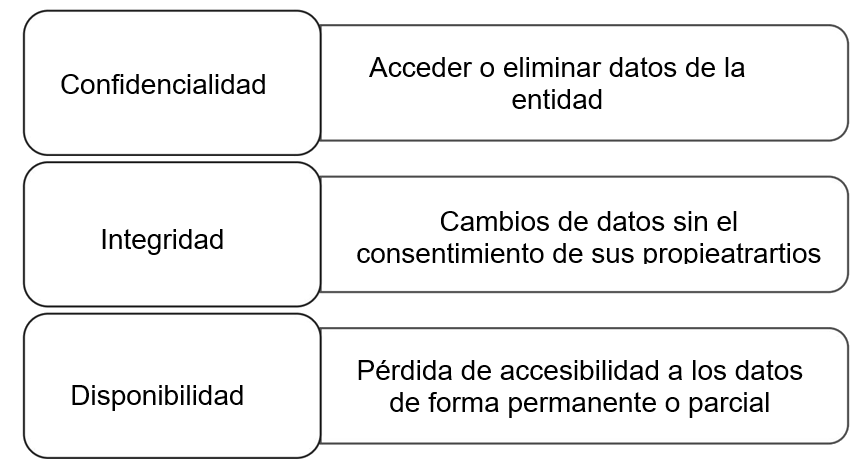

Las amenazas, tanto los actores de amenazas como los escenarios de amenazas, son personas, grupos y eventos que aprovechan las debilidades de los sistemas de información de una organización para llevar a cabo actos dañinos. Estos actos apuntan a la confidencialidad, integridad y disponibilidad de los activos digitales.

Los ataques de ciberseguridad están dirigidos contra uno o más de los pilares que se muestran en imagen anterior. Ataques como la violación de un Ayuntamiento tienen como objetivo la confidencialidad de los datos. Los datos son accesibles por personas no autorizadas, ya sea que solo accedan o se eliminen.

Los ataques contra la integridad de los datos se producen cuando un actor de amenazas cambia los datos sin que los propietarios de los datos detecten estos cambios. Incluso cuando se detecta una brecha, estos ataques siguen siendo problemáticos, porque a veces es imposible saber qué datos cambiaron no siempre es una tarea fácil. Las operaciones del día a día requieren los datos precisos, por lo que cuando la integridad se ve comprometida, el rendimiento de los servicios se ve afectado.

Los ataques de disponibilidad incluyen ataques de denegación de servicio diseñados para bloquear servidores y otros dispositivos de red. Cuando las redes dejan de estar disponibles, los ingresos y las obligaciones contractuales pueden estar en riesgo. El ransomware es otro tipo de ataque de disponibilidad. Estos son comunes como se puede ver leyendo las noticias a diario. Siempre hay una gran empresa u organización víctima de este tipo de ataque.

Muchas veces, estos intentos tienen éxito cuando los atacantes explotan con éxito a los usuarios finales que, sin darse cuenta, lanzan malware diseñado para cifrar bases de datos y otros repositorios importantes.

Los atacantes esperan que las entidades víctimas paguen un rescate para desbloquear los datos. Si no se paga el rescate, los atacantes amenazan con destruir los datos. Es importante saber que existen copias de seguridad con integridad y que están listas para fines de restauración; de lo contrario, las organizaciones objetivo tienen opciones limitadas.

El último ejemplo de amenazas a la disponibilidad se incluye en los planes de continuidad del negocio y recuperación ante desastres. Eventos como inundaciones, terremotos y ataques terroristas provocan interrupciones en las operaciones comerciales y fuerzan la recuperación de las operaciones de IT en otros sitios geográficos de respaldo. Afortunadamente estas situaciones no suelen darse en España.

Los actores y escenarios de amenazas provocan incidentes que varían en clasificación desde molestos hasta perjudiciales. En casos severos, las amenazas provocan la pérdida de ingresos significativos durante varios años.

Medición de la gravedad del riesgo

El riesgo se mide utilizando dos parámetros: probabilidad de que el riesgo sea explotado e impacto para la entidad si es explotado. Cada uno tiene sus propias consideraciones para la medición.

Probabilidad

La probabilidad establece las probabilidades de que una amenaza explote una vulnerabilidad. Esto se basa en varios factores:

- ¿Qué tan conocida es la vulnerabilidad públicamente?

- ¿Cuáles son las probabilidades de que los actores de amenazas conozcan y puedan encontrar la vulnerabilidad en el entorno de las organizaciones?

- ¿Qué habilidades o recursos especiales se requieren para administrar con éxito el exploit?

- ¿Vale la pena el esfuerzo por la vulnerabilidad?

Estas preguntas se utilizan para comprender y medir las vulnerabilidades en términos de probabilidad. Sin datos estadísticos significativos y herramientas actuariales, la probabilidad puede ser subjetiva. Estos tipos de evaluación de riesgos se conocen como cualitativos. El análisis utilizado para desarrollar la medición del riesgo no utiliza mediciones estadísticas. El uso de dichas herramientas permite que la evaluación de riesgos sea cuantitativa. Siempre que sea posible, una combinación de los dos tipos produce resultados en los que los beneficios superan los costos. Tanto las evaluaciones de riesgo cualitativas como cuantitativas utilizan una escala de uno a cinco, indicando cinco que la vulnerabilidad tiene una alta probabilidad de ser explotada.

Impacto

El impacto mide el daño causado a la entidad si se explota con éxito una vulnerabilidad.

Un exploit que otorga a un atacante acceso root a un sistema GNU/Linux o un administrador del sistema (SA) acceso a una base de datos SQL son exploits de alto impacto. Este acceso le da a un actor de amenazas la capacidad de hacer cualquier cosa que elija con el sistema y sus datos. Comprender el impacto es una función de varios factores:

- Los datos que procesa el sistema.

- Los privilegios expuestos a través del exploit.

- Capacidad para detectar el exploit o los movimientos del atacante después.

- Proximidad a datos de misión crítica.

Los tres primeros se explican por sí mismos. Si el exploit en cuestión existe en un sistema de salud (imagina un hospital por ejemplo o centro de salud). Los sistemas que procesan la información del paciente son entornos de alto impacto. Las cuentas de administrador tienen un alto impacto si los atacantes obtienen acceso a ellas. Otra consideración relacionada con el impacto es la detección. Si un atacante obtiene acceso, lo que le permite ejecutar comandos de PowerShell, por ejemplo, y las herramientas de detección no están presentes para detectar su uso, podría existir una situación de alto impacto. El último elemento, la proximidad a los datos de misión crítica, considera en qué parte del ciclo de vida del ataque el exploit introducidor por el atacante.

¿El atacante solo necesita encontrar una debilidad más para violar los datos de destino? Estas características se consideran al evaluar el impacto. El impacto también se mide muchas veces usando una escala de uno a cinco, donde cinco indica el mayor impacto.

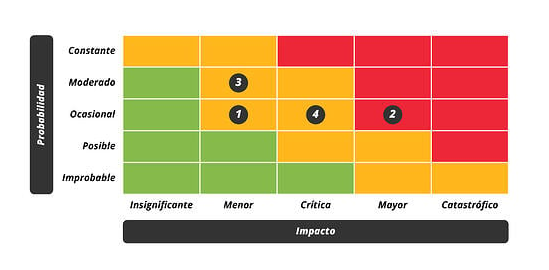

La siguiente imagen muestra un mapa de calor, un ejemplo que usa la escala de uno a cinco para las calificaciones de probabilidad e impacto gestionado por Pilar utilizando metodología Magerit:

Usando el mapa de calor, un riesgo con un impacto muy alto y una probabilidad muy alta se considera muy alto. Los riesgos con calificaciones muy bajas en ambas categorías se Consideran muy bajos. Cualquier otra combinación de probabilidad e impacto se encuentra en algún punto intermedio.

Revisar la evaluación de riesgos

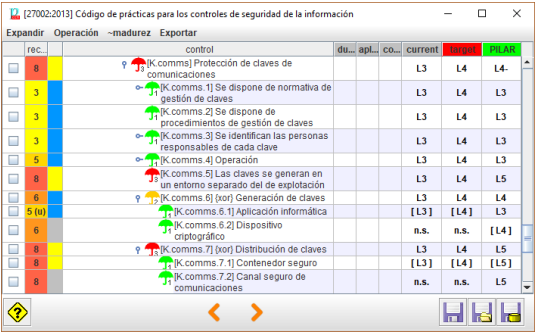

Una vez que se completa la evaluación de riesgos, se muestra visualmente el plan para planificar y anticipar cómo podría ocurrir una infracción. En la siguiente imagen, se muestra un ejemplo abreviado de un registro de riesgo producido durante la evaluación con la herramienta Pilar, vemos como muestra un riesgo alto, medio y bajo:

El alto riesgo documentado durante la evaluación indica que los empleados son susceptibles a los ataques de phishing. Una forma de reducir el nivel de riesgo es identificar un control de ciberseguridad. Para combatir a los usuarios finales vulnerables que son el objetivo de los ataques de phishing, un control de capacitación y concienciación identificado en el ENS se alinearía con este riesgo. La cantidad de reducción de riesgo, si la hay, depende de la madurez del proceso de control. Los controles inmaduros tienden a operar de manera ineficaz y, por lo tanto, no logran reducir la cantidad de riesgo. Durante la planificación de la respuesta a incidentes, el equipo se concentraría en prepararse para los ataques lanzados a través de correos electrónicos dirigidos a los empleados. Los libros de jugadas que describen las acciones necesarias para combatir las campañas de phishing, el malware y los ataques de ransomware son áreas de enfoque clave para las sesiones de práctica.

El riesgo medio ilustra las vulnerabilidades que los ataques de por ejemplo otros gobiernos y los ciberdelincuentes pueden explotar en aplicaciones web. Éste permite el acceso al entorno de una entidad. El equipo de respuesta a incidentes debe planificar ataques exitosos contra servidores web y comprender los libros de jugadas relevantes para contener un ataque de este tipo.

El bajo riesgo muestra que la entidad hace un trabajo efectivo manteniendo un inventario de activos de hardware y software. El equipo de respuesta a incidentes no tiene que dedicar tanto tiempo a planificar las respuestas debido a la pérdida de activos.

Estos tres ejemplos ilustran cómo el equipo de respuesta a incidentes puede analizar Escenarios en los que se inician eventos, incidentes y violaciones: riesgos críticos y altos primero, luego moderados según sea necesario y, finalmente, riesgos bajos. Es probable que los riesgos bajos no formen parte de la planificación de escenarios y que solo ciertos riesgos moderados/medios, dependiendo de la superposición con los riesgos críticos y altos, sean, por ejemplo, el riesgo medio debido a la explotación de aplicaciones web mal configuradas. Si existiera un alto riesgo debido a que se estaban usando bibliotecas de código desactualizadas, el riesgo de configuración podría ser redundante y no necesario para la planificación de incidentes. Los elementos del registro de riesgos deben evaluarse individualmente, pero deben tenerse en cuenta cuando estén presentes vectores de ataque comunes.

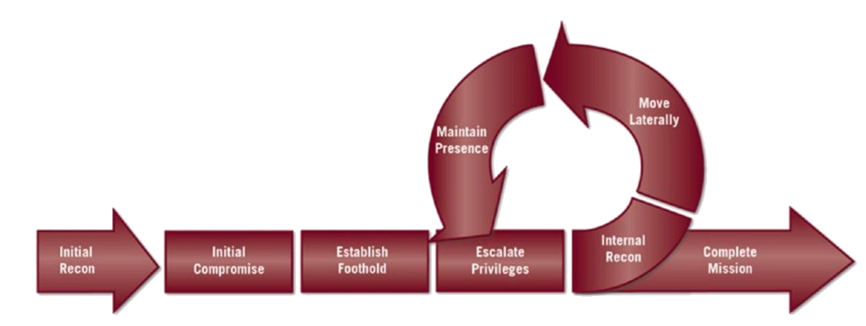

El ciclo de vida del ciberataque Mandiant

Un aspecto importante de la preparación de respuesta a incidentes es la planificación del juego. Los equipos deportivos profesionales y aficionados se preparan para los oponentes antes de las competencias. El propósito es comprender qué hace bien el adversario y qué debilidades se pueden explotar son piezas clave del rompecabezas. El ciclo de vida de un ciberataque creado por Mandiant, ilustra los pasos que realizan los atacantes contra las entidades, organizaciones, empresas, etc.

Romper el ciclo de vida

Se puede pensar que el ciclo de vida del ataque tiene tres fases:

- El primero comienza con el reconocimiento inicial y termina una vez que se establece un punto de apoyo dentro de la red objetivo.

- El segundo es un proceso iterativo de aumento de privilegios, realización de reconocimiento interno, movimiento lateral y mantenimiento de la persistencia.

- La última fase es terminar el trabajo.

Fase uno

Los ataques que experimentan las entidades en el entorno actual no son golpes rápidos, en muchos casos.

Este conjunto inicial de actividades está diseñado para recopilar la mayor cantidad de información posible sobre el objetivo. Los atacantes a menudo saben más sobre la red de la que planean aprovecharse que las personas que trabajan diariamente en el sitio de la red objetivo.

Reconocimiento

Existen muchos métodos para llevar a cabo el reconocimiento. Existen herramientas de código abierto para que las utilicen los piratas informáticos, pero gran parte de la información recopilada está disponible públicamente. A continuación se enumeran las formas comunes en que los atacantes recopilan datos para usarlos contra sus objetivos y los beneficios de esta información:

- Shodan: Los atacantes pueden ver los puertos y servicios expuestos de nuestros servidores.

- DNS: Se puede realizar un reconocimiento sobre los dominios y subdominios de nuestra entidad u organización.

- Osint: Los atacantes pueden comprender la entidad, el personal, la tecnología utilizada y los problemas de personal.

- Recolección de correos: Una lista de objetivos en la entidad puede dar lugar a campañas masivas de Phishing que intentan explotar a un usuario final y obtener acceso

Dos formas comunes en las que las entidades se ven comprometidas son a través de ataques de phishing y la explotación de dispositivos mal configurados (más sobre esto en la siguiente sección). Los ataques exitosos son el resultado de una amplia inteligencia recopilada antes de que se lance cualquier método de ataque activo.

Compromiso inicial

Si un atacante puede engañar a los usuarios finales para que los dejen entrar en el entorno, se pueden eludir todos los controles de seguridad en el perímetro e internamente. Aprovechar configuraciones defectuosas en dispositivos expuestos a Internet es otra forma en que los atacantes intentan infiltrarse en las redes. Los actores de amenazas de hoy tienen la ventaja de contar con vastos recursos para aprovechar la inteligencia recopilada durante la etapa de reconocimiento. Si el método elegido es un ataque de phishing, los atacantes sabrán todo lo posible sobre el objetivo, tanto personal como profesional, para aumentar las posibilidades de éxito.

Establecer un punto de apoyo

Una vez dentro, se utiliza software malicioso para establecer un punto de apoyo en el entorno.

Los ataques de phishing exitosos conducen al control sobre un dispositivo de usuario final o credenciales robadas.

La explotación de aplicaciones web, por ejemplo, le da al adversario un nivel de acceso privilegiado que es útil. El objetivo requiere colocar una puerta trasera en el sistema, para que los atacantes puedan entrar y salir.

Fase dos

Esta fase es iterativa. En primer lugar, se cumplen los requisitos de escalada de privilegios. Estos privilegios se utilizan para realizar un reconocimiento del entorno interno y moverse lateralmente hacia el objetivo, manteniendo la persistencia. Cuando se presentan oportunidades para escalar aún más los privilegios, o se presentan privilegios a otros entornos, estas credenciales se utilizan para ejecutar nuevamente el reconocimiento interno, seguir moviéndose a través de la red y mantener la persistencia. Este ciclo continúa hasta que se logra la misión.

Elevación de privilegios

Una vez dentro, los atacantes quieren escalar los privilegios, primero investigando la máquina comprometida, para ver si existe alguna forma de escalar. La higiene ciberseguridad juega un papel en la limitación de la capacidad de los atacantes para aumentar los privilegios. Si las cuentas administrativas o de servicio predeterminadas son omnipresentes en el entorno, no es difícil para los grupos maliciosos comprometer una de estas cuentas para obtener privilegios elevados.

Reconocimiento interno

El reconocimiento interno consiste en investigar las conexiones a la máquina comprometida inicialmente y/o la máquina que actualmente controla a los atacantes. Es posible usar Nmap para descubrir conexiones. Depende de si el atacante piensa que existen capacidades de detección para alertar a la entidad del escaneo.

Mover lateralmente

Una vez que un atacante ingresa y mapea una disposición del terreno, es hora de moverse. La intención es encontrar credenciales con la capacidad de ingresar a los sistemas que albergan los datos a los que se dirige el atacante. Esto incluye acceder a máquinas que son literalmente movimientos laterales, lo que significa que no se produce una elevación de credenciales, y encontrar máquinas en las que existan credenciales elevadas.

Mantener la presencia

Los ataques se llevan a cabo durante varios meses o años. Algunas estadísticas informan un retraso de siete meses o más antes de la detección de intrusiones. Esto significa que los actores de amenazas van y vienen. Lo hacen mediante la implementación de una puerta trasera, lo que permite el acceso cuando existe el tiempo para continuar el ataque.

Una forma sencilla es mediante conexiones inversas. Los atacantes también usan rootkits, otras formas por ejemplo es dejando puertas traseras en los sistemas como otra forma de mantener la persistencia. Si las capacidades de monitoreo son inmaduras, habilitar este servicio facilita la reconexión y no son detectadas por la organización.

Fase tres: completa la misión

Esta es una fase de un solo paso. Una vez que el atacante ha encontrado lo que está buscando, lo siguiente es eliminar, cambiar o destruir los datos. Si el atacante quiere robar datos, los mueve por medios irregulares y en incrementos lo suficientemente pequeños como para no causar alarma.

Cómo ayuda esto

Usando lo anterior, el equipo de respuesta a incidentes desarrolla escenarios de amenazas. Lograr esto requiere pensar en varios puntos clave.

- Los atacantes apuntando a la entidad.

- Los métodos utilizados para realizar el ataque y completar la misión.

- Debilidades que explota.

- Debilidades similares dentro de la entidad.

- Acciones disponibles para reducir la probabilidad de éxito.

- Vincule la evaluación de riesgos y la cadena letal.

Dos formas comunes en las que se lanzaron ataques en los últimos años fueron a través de la explotación de los usuarios finales a través de ataques de phishing y la explotación de las debilidades de configuración en las aplicaciones web. Estos vectores de ataque representan las formas en que los atacantes ingresan inicialmente y establecen un punto de apoyo en las entidades. Estos riesgos, si son altos o medios, requieren un seguimiento y una evaluación constantes. La medición del nivel de riesgo de la vulnerabilidad del usuario final y la protección de las aplicaciones web para los cambios mantienen a la entidad alerta y enfocada en las formas comunes en que comienzan los eventos, incidentes e infracciones.

Formación y concienciación a los usuarios finales

Los ataques de phishing se utilizan para ingresar y establecer un punto de apoyo para el atacante o para liberar ransomware. A partir del ataque a Anthem, 2015 se convirtió en un año de grandes filtraciones, debido a ataques de phishing. Estos ataques se dirigieron a entidades sanitarias y capturó muchos titulares. El ataque de Anthem comenzó con un ataque de phishing selectivo bien diseñado dirigido a una persona con credenciales elevadas. El correo electrónico que inició la cadena de eventos llevó al objetivo a un dominio malicioso.

En España, llevamos años recibiendo ciberataques en varios sectores, si bien los titulares los ocupan las estafas del CEO o algún ransomware que ha cifrado algún Ayuntamiento, este tipo de ciberataque más sofisticado y dirigido no suele ocupar los titulares, pero no significa que no se esté dando. Lamentablemente la implantación del ENS va muy lenta y cuenta con el poco interés político, falta de medios y recursos, que de alguna forma convierten las entidades públicas españolas en blancos fáciles de todo tipo de organizaciones que podemos englobar como “atacantes”.

Conclusión

La planificación de respuestas a eventos de ciberseguridad es muy similar a la planificación de juegos en deportes o la planificación de batallas militares. Teniendo en cuenta cómo atacan los adversarios en función de sus métodos preferidos y qué debilidades existen en los sistemas de información, el equipo se centra en acciones específicas para aumentar la eficacia del programa de respuesta a incidentes.

Comprender qué riesgos existen para los activos es imprescindible. Discutir estos riesgos en términos de cómo los atacantes sofisticados se acercan a los objetivos ayuda al equipo a construir un programa integral destinado a prepararse para manejar eventos con el potencial de ocurrir.

Evidentemente, hace falta un equipo que esté al día, entrenado y con tiempo para investigar, aprender y estar siempre al día en este tipo de cosas. Eventos como el evento sevillano SecAdmin que se realiza una vez al año en el mes de noviembre en Sevilla son sitios clave para mantener a los equipos de respuesta de incidentes al día e informado de las últimas tendencias en ciberataques.

Disponer de bajos recursos, un equipo que no esté actualizado y sobre todo sin tiempo para probar, testear, hace que no funcione bien. En España, muchas veces se tiene la idea que un equipo de respuesta a incidentes es un equipo dormido, que no hace nada hasta que suenan las alarmas. Si esto fuera así, entonces ese equipo ha fracasado antes de empezar. No tendrá ensayado los procedimientos, no tendrá definido los roles y responsabilidades, y ante un incidente correrán de un sitio a otro sin mitigar ni solucionar nada.