Los casos mas peligrosos de Malwares

The most dangerous cases

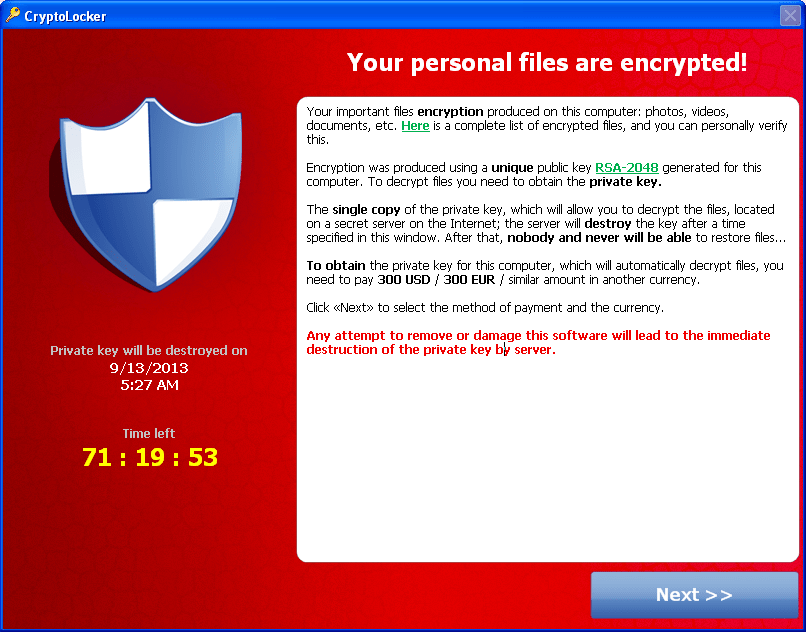

CryptoLocker (2013)

El primero en abrir la era del ransomware a gran escala. Se difundió a través de archivos adjuntos y mensajes de spam utilizando la Botnet GameoverZeuS, utilizando encriptación de clave pública RSA de 2048 bits. Según Avast, entre 2013 y principios de 2014, había infectado más de 500.000 computadores. El software era muy básico y fue derrotado gracias a la Operación Tovar, una campaña conjunta entre el FBI, Interpol, compañías de seguridad y universidades

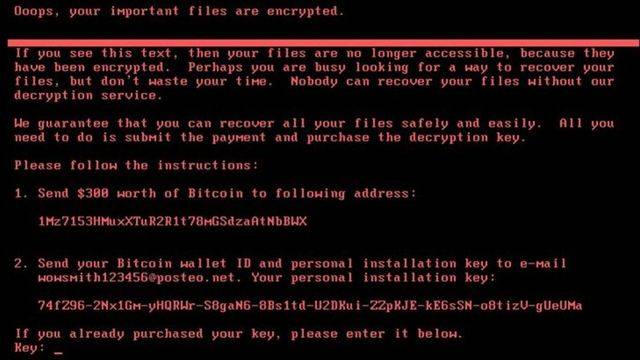

WannaCry (2017)

Es uno de los ransomware más peligrosos, así como uno de los ciberataques más grandes de la historia. A causa de este malware, el término ransomware entró en la consciencia del mundo y de la prensa mundial. En mayo de 2017, 200.000 usuarios cayeron en alrededor de 150 países, incluidas grandes empresas, organizaciones e instituciones públicas. WannaCry utiliza el exploit EternalBlue y un error de Microsoft en la implementación del protocolo SMB.

Una de las características más peligrosas es que se autoinstala en tu computador al encriptar archivos con la extensión .WCRY. El pago es de $300 dólares en bitcoins, los 3 primeros días. Posteriormente se duplica y si no se realiza dentro de una semana todos los archivos se pierden.

Petya y NotPetya (2017)

Petya era un paquete de ransomware que se remonta al 2016. Semanas después de WannaCry comenzó a propagarse en una versión actualizada que aprovechaba también el exploit EternalBlue .

Debido a su evolución adquirió el nombre de NotPetya. El ransomware del 28 de junio se registró en un 80% en Ucrania. En segundo lugar se dió en Alemania con un 9%. NotPetya se propagó también por correo electrónico mediante archivos .doc, .xls, .ppt o .pdf. Sin que el usuario sea consciente, tras ver el archivo, se comenzaba a descargar el malware de Internet. Cuando se terminan de encriptar los archivos el PC queda inutilizable y se solicita el rescate de $300 en bitcoins. Este ransomware apunta directamente al boot (cargador de arranque) del PC.

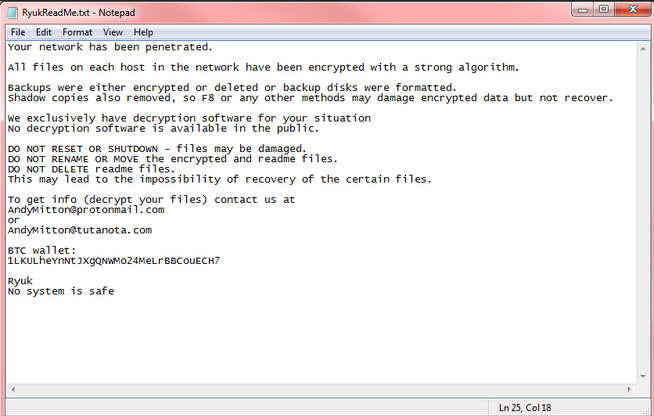

Ryuk (2018)

Causó muchos daños entre el 2018 y 2019. Estaba dirigido a organizaciones que pudieran pagar mucho y no pudieran permitirse tener tiempo de inactividad. Entre las víctimas se encuentran periódicos estadounidenses y el servicio de agua de Carolina del Norte.

Ryuk utiliza algoritmos militares robustos como RSA-4096 y AES-256. Una característica importante de Ryuk es que puede deshabilitar la opción “Restaurar Sistema” de Windows, lo que ocasiona dificultad en recuperar los datos cifrados sin pagar el rescate. Los analistas creen que el código fuente de Ryuk deriva de Hermes, un producto del grupo Lazarus de Corea del Norte. McAfee cree que Ryuk fue construido sobre un código de un fabricante ruso pues el ransomware no se ejecuta en computadoras donde el idioma está configurado en ruso, bielorruso o ucraniano.

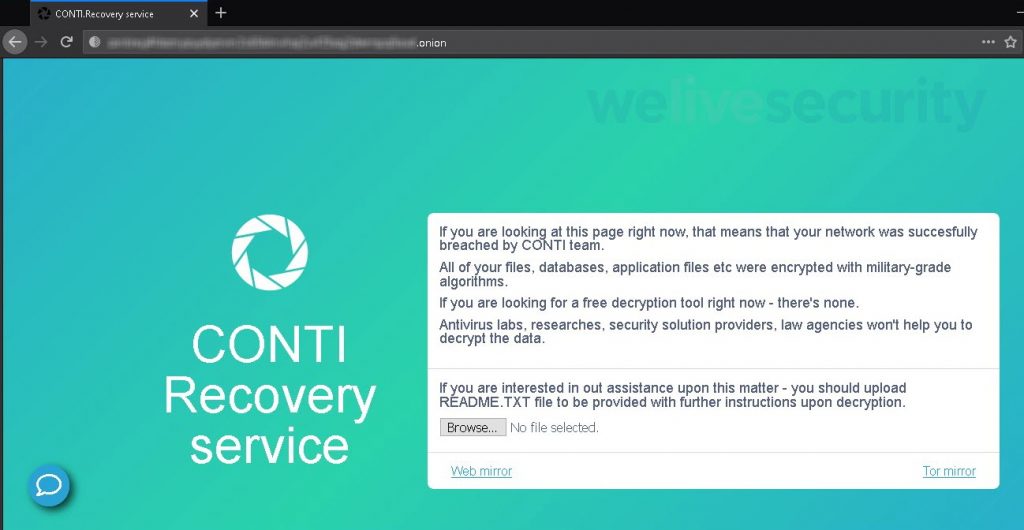

Conti (2019)

Conti fue visto por primera vez en entre octubre y diciembre de 2019 y opera como un Ransomware as a Service (RaaS, por sus siglas en ingles). Esto significa que los desarrolladores ofrecen el ransomware en foros clandestinos para reclutar afiliados, que son quienes se ocupan de la distribución de la amenaza a cambio de un porcentaje de las ganancias obtenidas por el pago de los rescates.

Conti suele utilizar la modalidad doble extorsión, también conocida como doxing, que consiste en exfiltrar información confidencial de sus víctimas previo al cifrado para luego extorsionarlas amenazándolas con publicar información exfiltrada a menos que paguen el monto de dinero exigido.

Los primeros casos de Ransomware

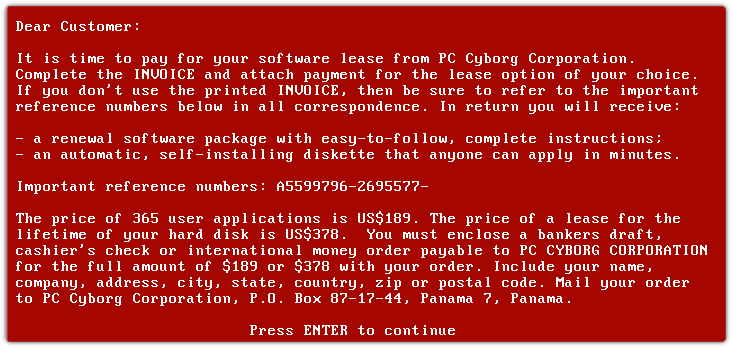

El primer Ransomware. AIDS (1989)

Hasta este punto los virus solo existían para diversión de quienes los creaban. Sin embargo Joseph Popp cambiaría todo eso en 1989 al lanzar el primer “Ransomware”: el troyano AIDS. Una vez instalado, contaba las veces que se iniciaba en el ordenador. Cuando se llegaba a las 90, ocultaba todos los archivos y exigía el envío de una carta con 189 USD a una dirección específica para “renovar la licencia”. Joseph Popp terminó por ser detenido y acusado de once cargos de chantaje pero quedó libre tras ser declarado mentalmente inhábil y aceptar donar las ganancias a la investigación contra el SIDA (AIDS son las siglas de SIDA en inglés).

El virus de la policía: Reventon (2012)

En 2012 se comenzó a distribuir este ransomware, basado en el troyano Citadel que a su vez estaba basado en el troyano Zeus. Desplegaba un mensaje “perteneciente” a una agencia de ley correspondiente al país de la víctima, por esto se comenzó a llamar trojan cop ya que alegaba que el computador había sido utilizado para actividades ilegales como descarga de software pirata o pornografía infantil. Mostraba una advertencia informando que el sistema fue bloqueado y que debían pagar una fianza para liberarlo, mediante el pago a una cuenta anónima en Ukash o Paysafecard.

Como técnica de ingeniería social, mostraba la IP del computador en pantalla y podía simular la cámara web. A principios de 2012 comenzó su expansión por varios países de Europa y variaba el logo referente a las Fuerzas de Seguridad correspondientes. Este fue el detonante de muchos ataques Ransomware actuales.