Los Principios de Seguridad

Introducción

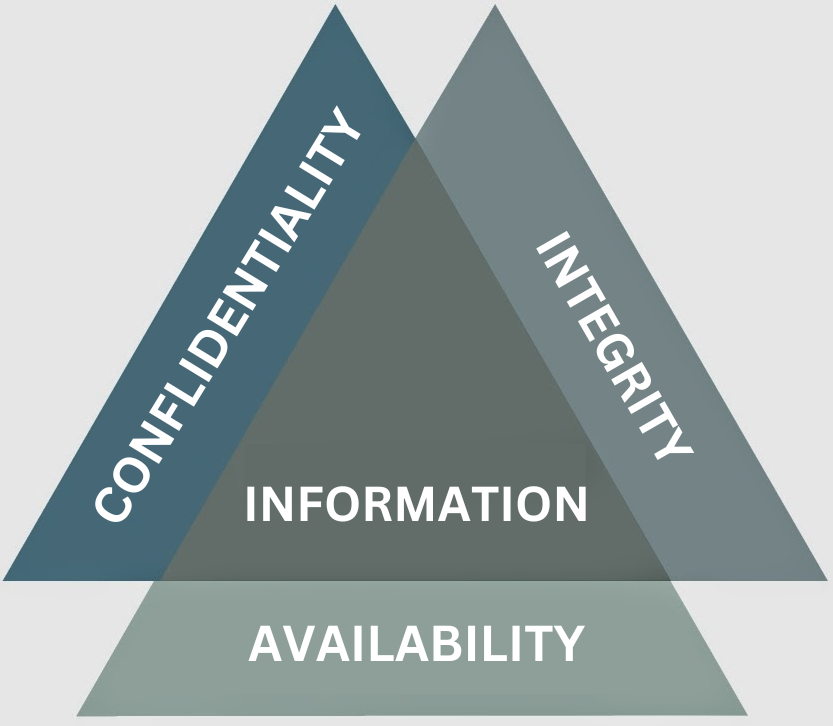

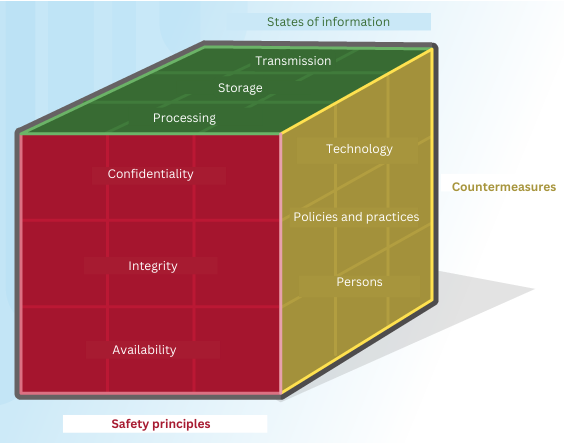

Necesitamos comprender los objetivos centrales de la seguridad, que son proporcionar protección de disponibilidad, integridad y confidencialidad (tríada CID) para activos críticos. En otros framerworks como el ENS, hay que tener en cuenta con el ENS, añade la trazabilidad y la autenticidad (CITAD). Cada activo requerirá distintos niveles de este tipo de protección, como veremos en los siguientes apartados. Todos los controles, mecanismos y salvaguardas de seguridad se implementan para proporcionar uno o más de estos tipos de protección, y todos los riesgos, amenazas y vulnerabilidades se miden por su capacidad potencial de comprometer uno o todos los principios de CID o CITAD.

La protección de disponibilidad garantiza la confiabilidad y el acceso oportuno a los datos y recursos para individuos autorizados. Los dispositivos de red, las computadoras y las aplicaciones deben proporcionar la funcionalidad adecuada para funcionar de manera predecible con un nivel de rendimiento aceptable. Deberían poder recuperarse de las interrupciones de manera segura y rápida para que la productividad no se vea afectada negativamente. Deben existir los mecanismos de protección necesarios para proteger contra amenazas internas y externas que podrían afectar la disponibilidad y productividad de todos los componentes de un sistema.

Como muchas cosas en la vida, asegurar la disponibilidad de los recursos necesarios dentro de una organización parece más fácil de lograr de lo que realmente es. Las redes tienen tantas piezas que deben permanecer en funcionamiento (enrutadores, conmutadores, servidores DNS, servidores DHCP, proxies, firewalls). El software tiene muchos componentes que deben ejecutarse de manera saludable (sistema operativo, aplicaciones, software antimalware). Hay aspectos mentales ambientales que pueden afectar negativamente las operaciones de una organización (incendios, inundaciones, problemas eléctricos), posibles desastres naturales y robos o ataques físicos. Una organización debe comprender completamente su entorno operativo y sus debilidades de disponibilidad para que se puedan implementar las contramedidas adecuadas.

Integridad

La integridad se mantiene cuando se garantiza la exactitud y confiabilidad de la información y los sistemas y se evita cualquier modificación no autorizada. El hardware, el software y los mecanismos de comunicación deben funcionar en conjunto para mantener y procesar los datos correctamente y moverlos a los destinos previstos sin alteraciones inesperadas. Los sistemas y la red deben protegerse de interferencias y contaminación externas.

Los entornos que aplican y brindan este atributo de seguridad garantizan que los atacantes o los errores de los usuarios no comprometan la integridad de los sistemas o los datos. Cuando un atacante inserta un virus, una bomba lógica o una puerta trasera en un sistema, la integridad del sistema se ve comprometida. Esto, a su vez, puede dañar la integridad de la información contenida en el sistema mediante la corrupción, la modificación maliciosa o el reemplazo de datos con datos incorrectos. Controles de acceso estrictos, detección de intrusos y hashing pueden combatir estas amenazas.

Los usuarios suelen afectar un sistema o la integridad de sus datos por error (aunque los usuarios internos también pueden cometer actos maliciosos). Por ejemplo, los usuarios con un disco duro lleno pueden eliminar inadvertidamente los archivos de configuración bajo la suposición errónea de que eliminar un archivo por ejemplo de la carpeta Windows. O, por ejemplo, un usuario puede insertar valores incorrectos en una aplicación de procesamiento de datos que termina cobrando al cliente 2000€ en lugar de 200€. La modificación incorrecta de los datos guardados en las bases de datos es otra forma común en que los usuarios pueden corromper los datos accidentalmente, un error que puede tener efectos duraderos.

La seguridad debe optimizar las capacidades de los usuarios y brindarles solo ciertas opciones y funcionalidades, por lo que los errores se vuelven menos comunes y menos devastadores. Los archivos críticos para el sistema deben estar restringidos para que los usuarios no puedan verlos ni acceder a ellos. Las aplicaciones deben proporcionar mecanismos que verifiquen valores de entrada válidos y razonables. Las bases de datos deben permitir que solo las personas autorizadas modifiquen los datos, y los datos en tránsito deben protegerse mediante encriptación u otros mecanismos.

Confidencialidad

La confidencialidad garantiza que se aplique el nivel necesario de secreto en cada cruce de datos procesamiento y evita la divulgación no autorizada. Este nivel de confidencialidad debe prevalecer mientras los datos residen en sistemas y dispositivos dentro de la red, a medida que se transmiten y una vez que llegan a su destino.

Los atacantes pueden frustrar los mecanismos de confidencialidad mediante la supervisión de la red, la navegación por los hombros, el robo de archivos de contraseñas, la ruptura de esquemas de cifrado y la ingeniería social. La ingeniería social es cuando una persona engaña a otra para que comparta información confidencial, por ejemplo, haciéndose pasar por alguien autorizado para tener acceso a esa información. La ingeniería social puede tomar muchas formas. Se puede utilizar cualquier medio de comunicación uno a uno para realizar ataques de ingeniería social.

Los usuarios pueden divulgar información confidencial de manera intencional o accidental al no cifrarla antes enviándolo a otra persona, siendo víctima de un ataque de ingeniería social, compartiendo los secretos comerciales de una empresa o no teniendo especial cuidado para proteger la información confidencial al procesarla .

La confidencialidad se puede proporcionar cifrando los datos a medida que se almacenan y transmiten, haciendo cumplir control de acceso y clasificación de datos, y capacitando al personal en los procedimientos adecuados de protección de datos.

La disponibilidad, la integridad y la confidencialidad son principios fundamentales de la seguridad. Debe comprender su significado, cómo los proporcionan los diferentes mecanismos y cómo su ausencia puede afectar negativamente a una organización.

Seguridad Equilibrada

En realidad,cuando se trata de la seguridad de la información, por lo general solo se hace desde el punto de vista de mantener los secretos en secreto (confidencialidad). Las amenazas a la integridad y la disponibilidad pueden pasarse por alto y solo tratarse después de que se hayan comprometido adecuadamente. Algunos activos tienen un requisito de confidencialidad crítico (secretos comerciales de la empresa), algunos tienen requisitos de integridad críticos (valores de transacciones financieras) y algunos tienen requisitos de disponibilidad críticos (servidores web de comercio electrónico). Muchas personas entienden los conceptos de la tríada CID, pero es posible que no aprecien completamente la complejidad de implementar los controles necesarios para brindar toda la protección que cubren estos conceptos. A continuación se proporciona una breve lista de algunos de estos controles y cómo se asignan a los componentes de la tríada CID:

Disponibilidad

- Conjunto redundante de discos económicos (RAID)

- Agrupación en clústeres

- Balanceo de carga

- Datos y líneas eléctricas redundantes

- Copias de seguridad de datos y software

- Rotura de disco

Integridad

- Hashing (datos integridad)

- Gestión de la configuración (integridad del sistema)

- Control de cambios (integridad del proceso)

- Control de acceso (físico y técnico)

- Firma digital de software

Confidencialidad

- Cifrado de datos en reposo (disco completo, cifrado de base de datos)

- Cifrado de datos en tránsito (IPSec, SSL, PPTP, SSH)

- Control de acceso (físico y técnico)

Términos clave

Disponibilidad El acceso confiable y oportuno a los datos y recursos es proporcionado a las personas autorizadas.

Integridad Se proporciona precisión y confiabilidad de la información y los sistemas y se evita cualquier modificación no autorizada.

Confidencialidad El nivel necesario de secreto se hace cumplir y no está autorizado se impide la divulgación.

Definiciones de seguridad

Las palabras “vulnerabilidad”, “amenaza”, “riesgo” y “exposición” a menudo se intercambian, aunque tienen significados diferentes. Es importante comprender la definición de cada palabra y las relaciones entre los conceptos que representan, ya que es fundamental a la hora de definir un plan de riesgos.

Una vulnerabilidad es la falta de una contramedida o una debilidad en una contramedida que está en su lugar. Puede ser una debilidad humana, de software, de hardware o de procedimiento que se puede explotar. Una vulnerabilidad puede ser un servicio que se ejecuta en un servidor, aplicaciones o sistemas operativos sin parches, un punto de acceso inalámbrico sin restricciones, un puerto abierto en un firewall, seguridad física laxa que permite que cualquier persona ingrese a una sala de servidores o administración de contraseñas no aplicada en servidores y estaciones de trabajo. .

Una amenaza es cualquier peligro potencial asociado con la explotación de una capacidad de vulnerabilidad. La amenaza es que alguien, o algo, identifique una vulnerabilidad específica y la use contra la empresa o el individuo. La entidad que se aprovecha de una vulnerabilidad se denomina agente de amenaza. Un agente amenazante podría ser un intruso que acceda a la red a través de un puerto en el firewall, un proceso que acceda a los datos de una manera que viole la política de seguridad, un tornado que destruya una instalación o un empleado que cometa un error no intencional que podría exponer información confidencial. .

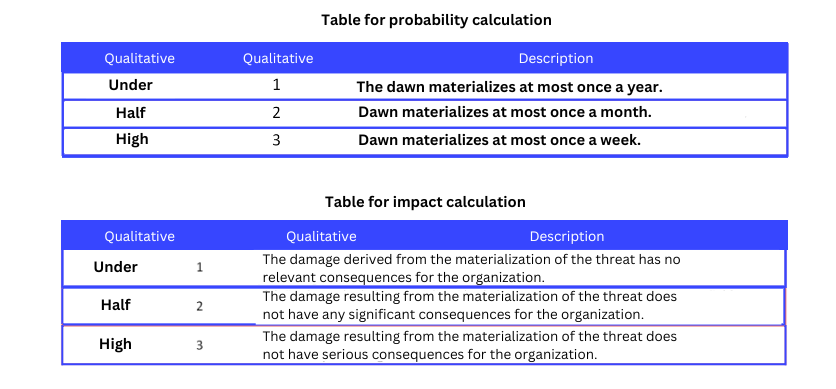

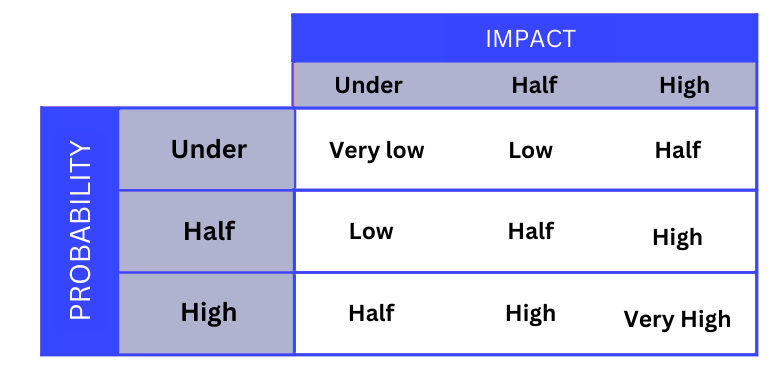

Un riesgo es la probabilidad de que un agente amenazante explote una vulnerabilidad y de que tenga un impacto en el negocio correspondiente. En las siguientes imágenes se puede entender como evaluar la probabilidad e impacto de una amenaza.

Si un firewall tiene varios puertos abiertos, existe una mayor probabilidad de que un intruso use uno para acceder a la red de forma no autorizada.

Si los usuarios no están informados sobre los procesos y procedimientos, existe una mayor probabilidad de que un empleado cometa un error involuntario que pueda destruir los datos. Si no se implementa un sistema de detección de intrusos (IDS) en una red, existe una mayor probabilidad de que un ataque pase desapercibido hasta que sea demasiado tarde.

El riesgo vincula la vulnerabilidad, la amenaza y la probabilidad de explotación con el impacto empresarial resultante.

Una exposición es una instancia de estar expuesto a pérdidas. Una vulnerabilidad expone una organización a posibles daños. Si la administración de contraseñas es laxa y las reglas de contraseñas no se aplican, la empresa está expuesta a la posibilidad de que las contraseñas de los usuarios se capturen y utilicen de manera no autorizada.

Si una empresa no hace inspeccionar su cableado y no implementa medidas proactivas de prevención de incendios, se expone a incendios potencialmente devastadores.

Se implementa un control o contramedida para mitigar (reducir) el riesgo potencial. A la contramedida puede ser una configuración de software, un dispositivo de hardware o un proceso que elimine una vulnerabilidad o que reduzca la probabilidad de que un agente de amenazas pueda explotar una vulnerabilidad.

Los ejemplos de contramedidas incluyen administración de contraseñas sólidas, firewalls, un guardia de seguridad, mecanismos de control de acceso, encriptación y capacitación en seguridad.

Si una empresa tiene un software antimalware pero no mantiene las firmas actualizadas, se trata de una vulnerabilidad. La empresa es vulnerable a los ataques de malware. La amenaza es que aparezca un virus en el entorno e interrumpa la productividad. La probabilidad de que un virus aparezca en el medio ambiente y cause daños y el daño potencial resultante es el riesgo. Si un virus se infiltra en el entorno de la empresa, se ha explotado una vulnerabilidad y la empresa está expuesta a pérdidas. Las contramedidas en esta situación son actualizar las firmas e instalar el software antimalware en todas los ordenadores. Las relaciones entre riesgos, vulnerabilidades, amenazas y contramedidas en la imagen anterior.

La aplicación de la contramedida correcta puede eliminar la vulnerabilidad y la exposición y, por lo tanto, reduce el riesgo. La empresa no puede eliminar el agente amenazante, pero puede protegerse y evitar que este agente amenazante aproveche las vulnerabilidades del entorno.

Mucha gente pasa por alto estos términos básicos con la idea de que no son tan importantes como las cosas más atractivas en la seguridad de la información. Pero encontrará que, a menos que un equipo de seguridad tenga un lenguaje acordado, la confusión se apoderará rápidamente. Estos términos abarcan los conceptos básicos de seguridad y, si se confunden de alguna manera, entonces las actividades que se implementan para hacer cumplir la seguridad se confunden comúnmente.

Tipos de control

Hasta aquí hemos cubierto los objetivos de seguridad (disponibilidad, integridad, confidencialidad) y la terminología utilizada en la industria de la seguridad (vulnerabilidad, amenaza, riesgo, control). Estos son componentes fundamentales que deben entenderse si la seguridad va a tener lugar de manera organizada. El siguiente problema fundamental que abordaremos son los tipos de control que se pueden implementar y su funcionalidad asociada.

Los controles se implementan para reducir el riesgo que enfrenta una organización, y vienen en tres sabores principales: administrativo, técnico y físico.

Los controles administrativos se conocen comúnmente como “controles blandos” porque están más orientados a la gestión. Ejemplos de controles administrativos son la documentación de seguridad, la gestión de riesgos, la seguridad del personal y la capacitación.

Los controles técnicos (también llamados controles lógicos) son componentes de software o hardware, como en firewalls, IDS, encriptación, identificación y mecanismos de autenticación.

Y los controles físicos son elementos que se implementan para proteger las instalaciones, el personal y los recursos. Ejemplos de controles físicos son los guardias de seguridad, las cerraduras, las cercas y la iluminación.

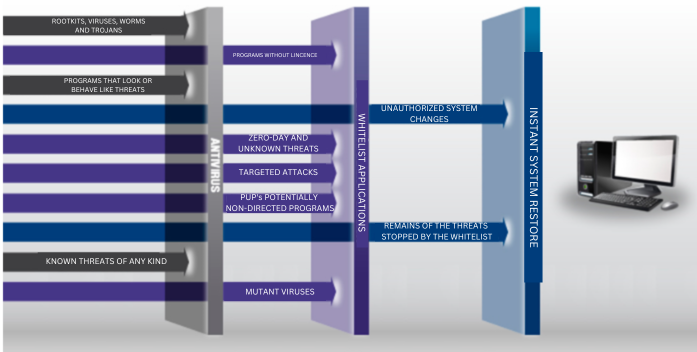

Estos tipos de control deben implementarse para brindar una defensa en profundidad, que es el uso coordinado de múltiples controles de seguridad en un enfoque en capas, como se muestra la siguiente imagen.

Un sistema de defensa de múltiples capas minimiza la probabilidad de penetración y compromiso exitosos porque un atacante tendría que atravesar varios tipos diferentes de mecanismos de protección antes de obtener acceso a los activos críticos. Por ejemplo, la empresa A puede tener los siguientes controles físicos que funcionan en un modelo en capas:

- Muro

- Barrera

- Puertas exteriores

- Videovigilancia

- Guardia de seguridad

- Molino de acceso

- Puertas internas cerradas

- Sala de servidores cerrada

Entonces, las diferentes categorías de controles que se pueden usar son administrativos, técnicos, y físico. Pero, ¿qué hacen realmente estos controles por nosotros? Necesitamos comprender las diferentes funcionalidades que cada tipo de control puede proporcionarnos en nuestra búsqueda para proteger nuestros entornos.

Las diferentes funcionalidades de los controles de seguridad son preventivas, detectivas, correctivas, disuasorias, recuperatorias y compensatorias. Al tener una mejor comprensión de las diferentes funcionalidades de control, podrá tomar decisiones más informadas sobre qué controles se utilizarán mejor en situaciones específicas. Las seis funcionalidades de control diferentes son las siguientes:

- Disuasión Pretende disuadir a un atacante potencial

- Preventivo Destinado a evitar que ocurra un incidente

- Correctivo Repara componentes o sistemas después de que ha ocurrido un incidente

- Recuperación Destinado a devolver el medio ambiente a las operaciones regulares

- Detective Ayuda a identificar las actividades de un incidente y potencialmente un intruso

- Controles de compensación que proporcionan una medida alternativa de control

Una vez que comprenda completamente lo que hacen los diferentes controles, puede usarlos en las ubicaciones correctas para riesgos específicos, o simplemente puede colocarlos donde se vean más bonitos.

Al mirar una estructura de seguridad de un entorno, es más productivo usar un modelo preventivo y luego utilizar mecanismos de detección, recuperación y corrección para ayudar a respaldar este modelo, de forma que se puede personalizar a las necesidades de cada organización.

Lo que se pretende con estas técnicas es básicamente, detener cualquier problema antes de que comience, pero debe poder reaccionar rápidamente y combatir el problema si lo encuentra. No es factible prevenirlo todo; por lo tanto, lo que no puede prevenir, debe poder detectarlo rápidamente. Es por eso que los controles preventivos y de detección siempre deben implementarse juntos y deben complementarse entre sí. Para llevar este concepto más allá: lo que no puede prevenir, debe poder detectarlo, y si detecta algo, significa que no pudo prevenirlo y, por lo tanto, debe tomar medidas correctivas para asegurarse de que realmente es prevenido la próxima vez. Por lo tanto, los tres tipos trabajan juntos: preventivo, detectivo y correctivo.

A modo de ejemplo, “Un cortafuegos es un control preventivo, pero si un atacante supiera que está instalado, podría ser un elemento disuasorio”. Detengámonos aquí. No hagas esto más difícil de lo que tiene que ser. Cuando intente asignar el requisito de funcionalidad a un control, piense en la razón principal por la que se implementaría el control. Un cortafuegos trata de evitar que suceda algo malo, por lo que es un control preventivo.

Los registros de auditoría se realizan después de que se produjo un evento, por lo que es detectable. Se desarrolla un sistema de respaldo de datos para que los datos puedan ser recuperados; por lo tanto, este es un control de recuperación. Las imágenes de computadora se crean para que, si el software se corrompe, se puedan cargar; por lo tanto, este es un control correctivo.

Un tipo de control con el que algunas personas luchan es un control de compensación. Miremos a algunos ejemplos de controles de compensación para explicar mejor su función. Si su empresa necesitaba implementar una fuerte seguridad física, podría sugerirle a la gerencia que se empleen guardias de seguridad. Pero después de calcular todos los costos de los guardias de seguridad, su empresa podría decidir usar un control de compensación (alternativo) que brinde una protección similar pero que sea más asequible, como en una cerca. En otro ejemplo, supongamos que es un administrador de seguridad y está a cargo del mantenimiento de los firewalls de la empresa de comunicaciones.

La gerencia le dice que cierto protocolo que sabe que es vulnerable a la explotación debe permitirse a través del firewall por razones comerciales. La red debe estar protegida por un control de compensación (alternativo) perteneciente a este protocolo, que puede configurar un servidor proxy para ese tipo de tráfico específico para garantizar que se inspeccione y controle correctamente.

Por lo tanto, un control de compensación es solo un control alternativo que brinda una protección similar a la del control original, pero debe usarse porque es más asequible o permite la funcionalidad comercial específicamente requerida.

Existen varios tipos de controles de seguridad y todos deben trabajar juntos. La complejidad de los controles y del entorno en el que se encuentran pueden hacer que los controles se contradigan o dejen brechas en la seguridad. Esto puede introducir agujeros inesperados en la protección de la empresa que los implementadores no entienden completamente. Una empresa puede tener controles de acceso técnico muy estrictos y todos los controles administrativos necesarios, pero si a cualquier persona se le permite acceder físicamente a cualquier sistema en la instalación, entonces existen claros peligros de seguridad en el entorno. Juntos, estos controles deben funcionar en armonía para proporcionar un entorno saludable, seguro y productivo.

Marcos de seguridad

Hasta el momento este punto sabemos lo que necesitamos lograr (disponibilidad, integridad, confidencialidad) y conocemos las herramientas que podemos utilizar (controles administrativos, técnicos, físicos) y sabemos cómo hablar sobre este tema (vulnerabilidad, amenaza, riesgo, control). Antes de pasar a cómo desarrollar un programa de seguridad para toda la organización, primero exploremos lo que no se debe hacer, lo que se conoce como seguridad a través de la oscuridad. El concepto de seguridad a través de la oscuridad supone que tus enemigos no son tan inteligentes como tú y que no pueden resolver algo que crees que es muy complicado. Un ejemplo no técnico de seguridad a través de la oscuridad es la vieja práctica de poner una llave de repuesto debajo de un felpudo en caso de que no pueda entrar a la casa. Asumes que nadie sabe acerca de la llave de repuesto y, mientras no lo hagan, se puede considerar segura. La vulnerabilidad aquí es que cualquiera podría acceder fácilmente a la casa si tiene acceso a esa llave de repuesto oculta, y el atacante experimentado (en este ejemplo, un ladrón) sabe que existen este tipo de vulnerabilidades y toma las medidas adecuadas para buscarlas. afuera.

En el ámbito técnico, algunos proveedores trabajan bajo la premisa de que dado que el código de su producto está compilado, esto proporciona más protección que los productos basados en código fuente abierto porque nadie puede ver sus instrucciones de programación originales. Pero los atacantes tienen a su disposición una amplia gama de herramientas de ingeniería inversa para reconstruir el código original del producto, y hay otras formas de descubrir cómo explotar el software sin realizar ingeniería inversa, como fuzzing, entradas de validación de datos, etc. El enfoque adecuado de la seguridad es asegurarse de que el software original no contenga fallas, no asumir que poner el código en un formato compilado proporciona el nivel necesario de protección.

Un programa de seguridad es un marco compuesto por muchas entidades: lógicas, administrativas y mecanismos de protección física, procedimientos, procesos comerciales y personas que trabajan juntas para proporcionar un nivel de protección para un entorno. Cada uno tiene un lugar importante en el marco, y si uno falta o está incompleto, todo el marco puede verse afectado. El programa debería funcionar en capas: una capa proporciona soporte para la capa superior y protección para la capa inferior. Debido a que un programa de seguridad es un marco, las organizaciones pueden conectar diferentes tipos de tecnologías, métodos y procedimientos para lograr el nivel de protección necesario para su entorno.

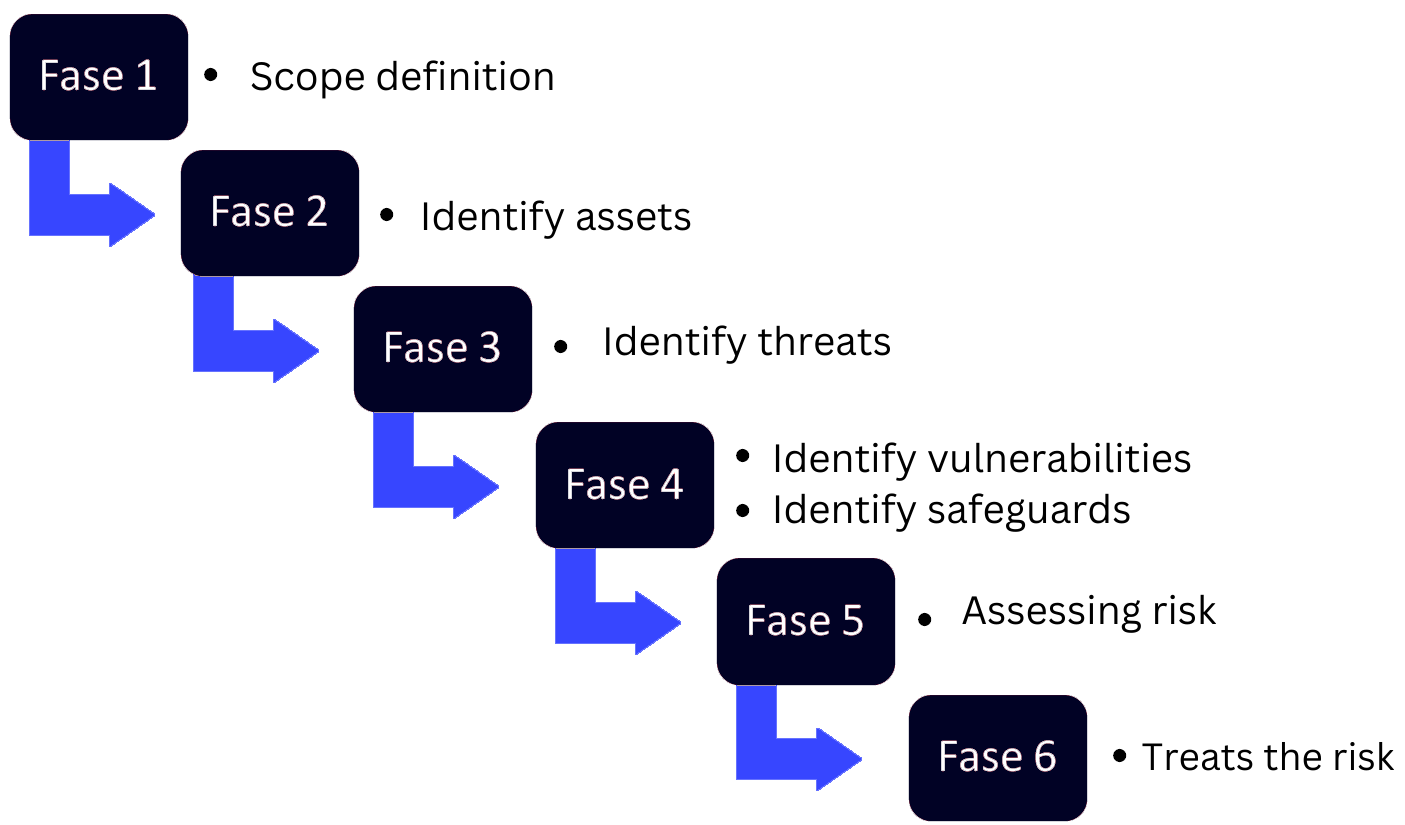

Uno de los procedimientos que estos marcos suelen incluir por hacer es un análisis de riesgos. En el mismo hay que definir alcance al que afecta dicho análisis (todas las sedes, una sola oficina, etc), identificar activos (personal, contratos, nóminas, bases de datos, proveedores, impresoras, dispositivos informáticos, dispositivos de almacenamientos, etc), identificar amenazas (fuegos, cortes de luz, baja de un empleado, red inoperativa, etc), identificar las vulnerabilidades y qué salvaguardas se aplican, evaluar el riesgo y tratarlo. Se puede resumir en la siguiente captura.

Conclusión

Tal como hemos visto, no podemos hablar de riesgos IT, sin mencionar la triada CID, y sin hacer mención a una serie de controles. Los controles a su vez fueron compilados en marcos normativos como el ENS, ISO 27001, Cobit, NIST, SOC, Contoles CIS. Cada uno tomó una serie de controles, los categorizó y creo su propia normativa, por ejemplo PCI-DSS para el sector financiero, HIPPA para el sector de salud en los Estados Unidos, o a nivel nacional Esquema Nacional de Seguridad para Administración Pública.