Nmap

¿Qué es Nmap?

Network Mapper, más conocido como Nmap para abreviar, es una utilidad gratuita y de código abierto utilizada para el descubrimiento de redes y la exploración de vulnerabilidades. Los profesionales de la seguridad utilizan Nmap para descubrir los dispositivos que se ejecutan en sus entornos. Nmap también puede revelar los servicios, y los puertos que cada host está sirviendo, exponiendo un potencial riesgo de seguridad. En el nivel más básico, considera a Nmap como un ping con esteroides. Cuanto más avanzados sean tus conocimientos técnicos, más utilidad encontrarás en Nmap.

Nmap ofrece la flexibilidad de monitorizar un único host o una vasta red formada por cientos, si no miles, de dispositivos y subredes. La flexibilidad que ofrece Nmap ha evolucionado a lo largo de los años, pero en su esencia, es una herramienta de escaneo de puertos, que recopila información enviando paquetes sin procesar a un sistema anfitrión. Nmap escucha entonces las respuestas y determina si un puerto está abierto, cerrado o filtrado.

El primer escaneo con el que deberías estar familiarizado es el escaneo básico de Nmap que escanea los primeros 1000 puertos TCP. Si descubres un puerto escuchando, mostrará el puerto como abierto, cerrado o filtrado. Filtrado significa que lo más probable es que haya un cortafuegos modificando el tráfico en ese puerto en particular. A continuación hay una lista de comandos de Nmap que se pueden utilizar para ejecutar el escaneo por defecto.

| Nota: Nmap es un programa que se ejecuta desde la consola |

A continuación vamos a ver los comandos que se deben escribir para usar nmap:

| Escanear una sola IP | nmap 192.168.1.1 |

| Escanear un host | nmap www.sevilla.com |

| Escanear un rango IPs | nmap 192.168.1.1-20 |

| Escanear una subred | nmap 192.168.1.0/24 |

| Escanear objetivos desde un archivo de texto | nmap -iL list-of-ipaddresses.txt |

Cómo realizar un escaneo Nmap básico en Kali Linux

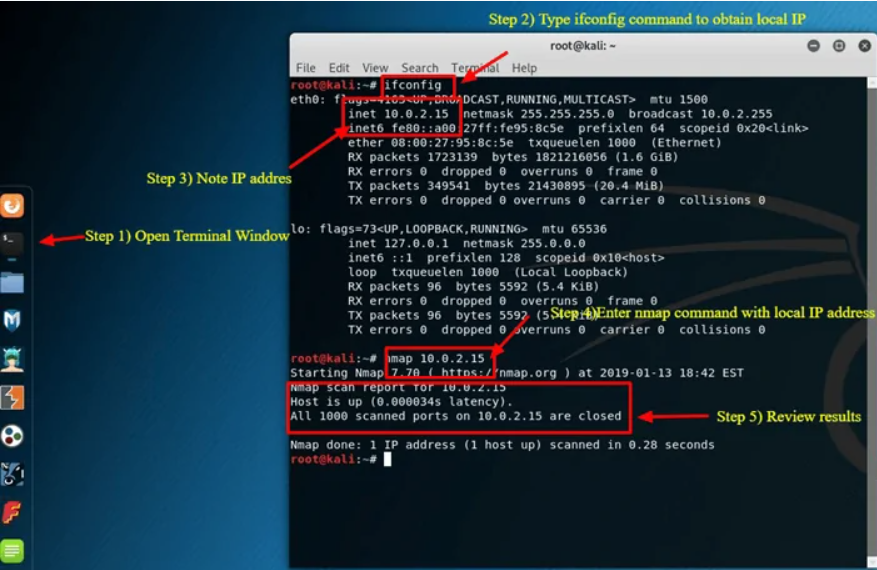

Para ejecutar un escaneo básico de Nmap en Kali Linux, siga los siguientes pasos. Con Nmap, tal y como se muestra arriba, tiene la capacidad de escanear una única IP, un nombre DNS, un rango de direcciones IP, subredes e incluso escanear desde archivos de texto. Para este ejemplo, escanearemos la dirección IP de localhost.

- Desde el menú del Dock, haz clic en la segunda pestaña que es la Terminal.

- La ventana de la Terminal debería abrirse, introduce el comando ifconfig, este comando devolverá la dirección IP local de su sistema Kali Linux. En este ejemplo, la dirección IP local es 10.0.2.15.

- Anota la dirección IP local.

- En la misma ventana de terminal, introduce nmap 10.0.2.15, esto escaneará los primeros 1000 puertos en el localhost. Teniendo en cuenta que esta es la instalación base, ningún puerto debería estar.

- Revisa los resultados.

Por defecto, nmap sólo escanea los primeros 1000 puertos. Si necesitas escanear los 65535 puertos completos, simplemente debes modificar el comando anterior para incluir “-p-“.

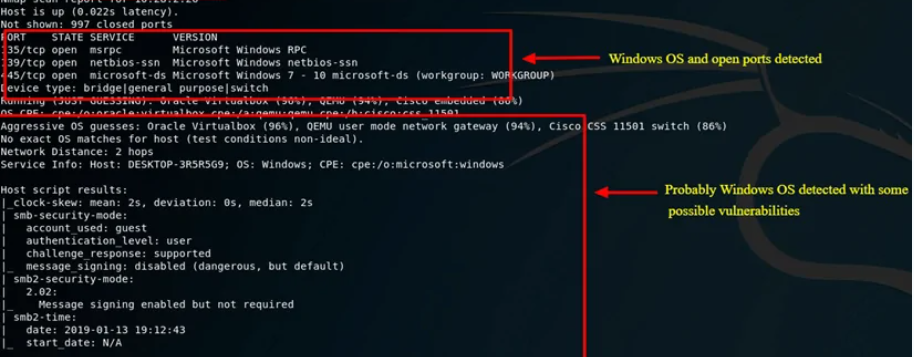

Escaneo del Sistema Operativo (SO) de Nmap

Otra característica básica pero útil de nmap es la capacidad de detectar el SO del sistema anfitrión. Kali Linux por defecto es seguro, por lo que para este ejemplo se utilizará como ejemplo el sistema anfitrión, en el que está instalado VirtualBox de Oracle. Como ejercicio, vamos a realizar un escaneo al sistema anfitrión que posiblemente sea un Windows 10 o Windows 11.

Para eso realiza los siguientes pasos:

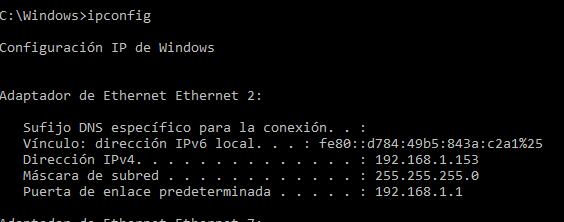

- Presiona la tecla “Windows” +R.

- Escribe “cmd“.

- Y en la consola escribe el comando “ipconfig“.

- A continuación se va a poder visualizar la Ip del Adaptador de red.

- Ahora desde Kali, ejecuta:

nmap 192.168.1.153 – A

(siendo 192.168.1.153 la dirección IP de la máquina anfitrión)

Añadir -A le dice a nmap que no sólo realice un escaneo de puertos sino que también intente detectar el Sistema:

Al escanear puertos con Nmap, hay tres tipos básicos de escaneo. Estos son:

- Exploraciones de conexión TCP (-sT )

- SYN Escaneos “medio abiertos” ( -sS)

- Escaneos UDP-sU ( )

Además, hay varios tipos de escaneo de puertos menos comunes, algunos de los cuales también cubriremos (aunque con menos detalle). Estos son:

- Exploraciones nulas de TCP-sN ( )

- Escaneos TCP FIN (-sF )

- Escaneos de Navidad TCP-sX ( )

Ahora toca jugar con nmap, contesta las siguientes preguntas.

Puedes descargar una chuleta de nmap aquí.

Recuerda que todas las respuestas tienen el formato de respuesta: “-**”