Otras herramientas que debes considerar

The Hive

Ninguna lista de herramientas del equipo azul estaría completa sin esta.

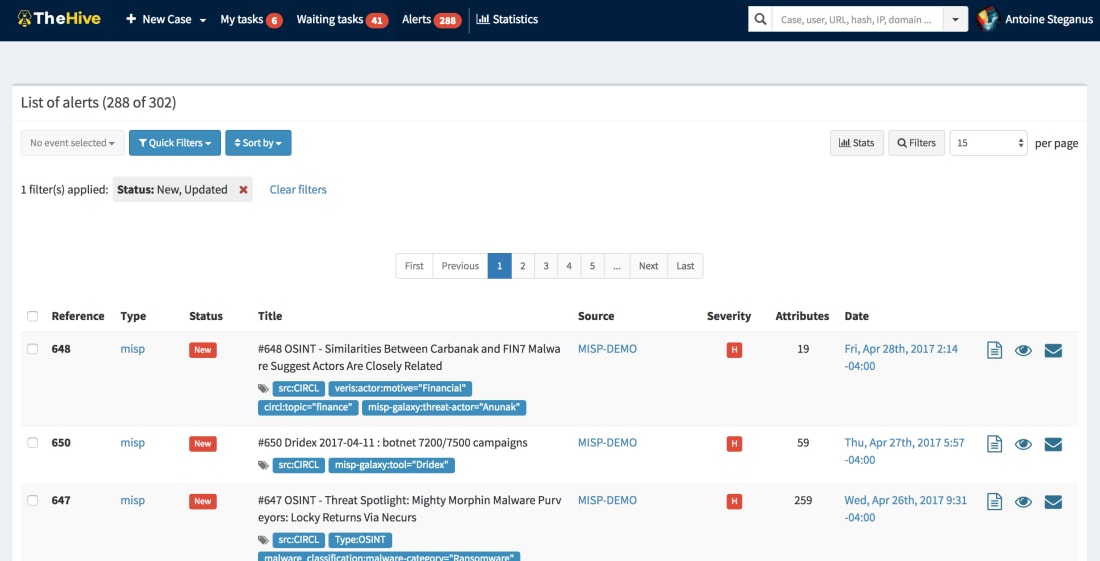

TheHive Project está aquí con su plataforma de respuesta a incidentes de seguridad que permite la investigación colaborativa entre el equipo, agregando cientos de miles de elementos observables como IP, emails, etc a cada investigación que se pueden crear a partir de su motor de plantilla, que puede también ser personalizado. Cuando se usa junto con su Cortex, tendrá la capacidad de analizar numerosos elementos observables a la vez usando más de cien analizadores, y contener y erradicar malware o incidentes de seguridad.

TheHive, Cortex y MISP son tres productos de código abierto y gratuitos que pueden ayudarnos a combatir las amenazas y mantener a raya a los “malos”.

TheHive, como SIRP, nos permite investigar incidentes de seguridad de forma rápida y colaborativa. Varios analistas pueden trabajar simultáneamente en tareas y casos. Si bien los casos se pueden crear desde cero, TheHive puede recibir alertas de diferentes fuentes gracias a los alimentadores de alertas que consumen eventos de seguridad generados por múltiples fuentes y los alimentan a TheHive utilizando la biblioteca TheHive4py mencionada. TheHive también se puede sincronizar con una o varias instancias MISP para recibir eventos nuevos y actualizados que aparecerán en el panel de alertas con todas las otras alertas generadas por otras fuentes. Posteriormente, los analistas pueden obtener una vista previa de las nuevas alertas para decidir si se debe actuar o no. Si es así, se pueden transformar en casos de investigación utilizando plantillas.

Para analizar los observables recopilados de una investigación y/o importados de un evento MISP, TheHive puede confiar en uno o varios motores de análisis Cortex. Cortex es otro producto independiente, cuyo único propósito es permitirnos analizar observables a escala gracias a su gran cantidad de analizadores, módulos de expansión MISP y cualquier analizador desarrollado. Cortex tiene una API REST que se puede utilizar para potenciar otros productos de seguridad, como software de “análisis”, SIRP alternativo o MISP.

Respuesta Rápida GRR

GRR Rapid Response es un marco de código abierto de respuesta a incidentes centrado en análisis forense remoto en vivo. Este cliente de Python está instalado en los sistemas de destino, con una infraestructura que puede administrar y comunicarse con los clientes.

Fue diseñado para ejecutarse a escala, por lo que los equipos azules pueden recopilar datos de una gran cantidad de máquinas. GRR permite soporte para clientes Linux, OS X y WIndows, y tiene capacidades de búsqueda y descarga de archivos y el registro de Windows, entre muchas otras características.

MozDef

La plataforma de defensa empresarial de Mozilla, mejor conocida como MozDef , lo ayudará a automatizar la respuesta a incidentes de seguridad y proporciona una plataforma para que los equipos azules descubran y respondan a incidentes de seguridad de manera rápida y eficiente.

Proporciona métricas para incidentes de seguridad, facilita la colaboración en tiempo real en equipos azules y, como afirman, va más allá de las soluciones SIEM tradicionales en la automatización de procesos de respuesta a incidentes.

Gestión y análisis de registros

Otra pieza importante del rompecabezas de la metodología del equipo azul es la gestión y el análisis de registros. Los datos recopilados a través de diferentes fuentes y herramientas deben analizarse y correlacionarse entre diferentes tecnologías para que se descubran los problemas en el rendimiento de las aplicaciones y los programas y los problemas de seguridad.

Con la gestión de registros, los equipos azules recopilan, formatean, agregan y analizan datos de registro de diferentes aplicaciones, servicios y hosts y los relacionan con los requisitos comerciales o los problemas estratégicos de una organización.

La gestión de registros es a menudo un problema en muchas organizaciones debido al gran volumen de registros recopilados que conduce a una gran cantidad de falsos positivos y que consumen mucho tiempo de técnicos que normalmente tienen otras cosas que atender. Sin mencionar que no es necesario recopilar o almacenar todos los registros. Esta es la razón por la que es deseable tener un arsenal de herramientas para la gestión y el análisis de registros, de modo que los equipos azules puedan identificar fácilmente cualquier problema de seguridad. La buena noticia es que hemos encontrado las herramientas adecuadas para exactamente eso:

- splunk: Splunk es una de las mejores empresas de ciberseguridad que existen. Ofrece servicios de gestión de registros y proporciona software que fusiona e indexa todos y cada uno de los datos de registros y máquinas. También le brinda la capacidad de recopilar, almacenar, indexar, buscar, correlacionar, analizar e informar sobre cualquier dato generado por máquina para detectar y solucionar problemas de seguridad.

- Loggly: Loggly es un software de análisis y administración de registros basado en la nube que brinda la capacidad de recopilar registros de su infraestructura, rastrear su actividad y analizar tendencias. Loggly es fácil de usar y es un servicio administrado, por lo que no solo está dedicado a los equipos azules: el servicio al cliente y la administración de productos también pueden encontrar un gran uso en él, para recopilar y analizar de una gran cantidad de fuentes y monitorear proactivamente los registros, y realizar diagnósticos y solucionar problemas con él.

- Fluentd: Fluentd es un recopilador de datos de código abierto para una capa de registro unificada. Con Fluentd podrá unificar la recopilación y el uso de datos para mejorar su comprensión de los datos. Con más de 500 complementos que conectan Fluentd con muchas fuentes y salidas, se beneficiará de un mejor uso informado de sus registros.

- Sumo Logic: Bastante conocido, Sumo Logic es un servicio de análisis de seguridad y gestión de registros. Basado en la nube, proporciona información en tiempo real al aprovechar los datos generados por máquinas, de forma similar a Splunk. Los análisis en tiempo real ayudan a identificar y resolver posibles ataques cibernéticos, y sus algoritmos de aprendizaje automático lo alertarán en caso de un evento de seguridad significativo.

Emulación de un atacante

Si bien es importante tanto para los Red Teams como para los Blue Teams, la emulación de un atacante es una técnica defensiva en sí misma.

Tomando prestada la metodología de “estar en el lugar de los atacantes” de los Red Teams, los Blue Teams usan ejercicios y herramientas que simulan un ataque cibernético sofisticado de la manera más realista posible, para comprender la superficie de ataque de una organización y descubrir cualquier agujero de seguridad y vulnerabilidad en sus defensas.

La emulación adversaria proporciona a los Blue Teams datos procesables que les ayudan a descubrir y resolver vulnerabilidades y problemas de seguridad. También les permite evaluar la efectividad de los controles de seguridad, las soluciones y sus capacidades para detectar y prevenir comportamientos sospechosos y atacantes maliciosos. Veamos algunos de estos simuladores de atacantes.

- Simulador APT: APTSimulator es, una herramienta de emulación de un ataque dirigido, pero que está diseñada teniendo en cuenta la simplicidad. La instalación y puesta en marcha lleva aproximadamente un minuto, y cualquiera puede leerlo, modificarlo o ampliarlo. Este script por lotes de Windows utiliza diferentes herramientas y archivos de salida para hacer que un sistema parezca comprometido.

- DumpeterFire: Ahora, este es un nombre memorable. DumpsterFire es una herramienta multiplataforma diseñada para crear eventos de seguridad repetibles y distribuidos. Los equipos azules pueden personalizar cadenas de eventos y simular escenarios de ciberseguridad realistas para solidificar su mapeo de alertas.

- Caldera: Construido sobre el marco MITRE ATT&CK™, Caldera es un marco de emulación de atacante automatizado que le permite ejecutar fácilmente ejercicios de simulación e incumplimiento, e incluso puede ayudar con la respuesta automatizada a incidentes. Si bien a menudo se usa como una herramienta del equipo rojo, como mencionamos, muchas herramientas ofensivas también se pueden utilizar para los equipos azules. Caldera no es una excepción.

Kit de herramientas de capacitación para los Blue Teams

Blue Team Training Toolkit merece una introducción y una explicación. BT3, como se le llama comúnmente, es un software de capacitación en seguridad defensiva que le permite crear escenarios de ataque realistas con IoC y técnicas de evasión específicas.

Se puede crear sesiones de capacitación con patrones de comportamiento y tráfico asociados con malware, sin tener que ejecutar malware real y peligroso.

SIEM

Security Information and Event Management, o SIEM para abreviar, es un software que proporciona análisis en tiempo real de eventos de seguridad mediante la recopilación de datos de diferentes fuentes y realiza análisis basados en criterios específicos para detectar actividades sospechosas y ataques cibernéticos.

El proceso de las herramientas SIEM comienza con la recopilación de datos de dispositivos de red, servidores y muchas otras fuentes, normalizando y correlacionando los datos recopilados para que los datos puedan analizarse más a fondo para descubrir amenazas y brindar a las organizaciones visibilidad sobre incidentes y violaciones de seguridad.

Las soluciones y herramientas SIEM han sido imprescindibles para cualquier ecosistema de seguridad, pero a menudo no se usan correctamente (los equipos tienen dificultades para utilizar los datos SIEM para la respuesta a incidentes) o simplemente son demasiado costosas. Esta es la razón por la que, al igual que con toda esta colección de las mejores herramientas del equipo azul, nos enfocamos en soluciones SIEM de código abierto:

- OSSIM: AlienVault nos trae su solución SIEM, llamada OSSIM. Uno de los SIEM de código abierto más utilizados, OSSIM proporciona recopilación y correlación de eventos. Algunas de sus capacidades incluyen el descubrimiento de activos, la evaluación de vulnerabilidades y la detección de intrusos, entre otras.

- Elastic Stack: Elastic Stack es un grupo de productos de Elastic que toma datos de cualquier fuente y busca, analiza y visualiza esos datos en tiempo real. Anteriormente conocido como ELK Stack, significa Elasticsearch, Kibana, Beats y Logstash. Han descrito su servicio en unas pocas palabras simples: Analizar, enriquecer, anonimizar y más.

- SIEMonster: SIEMonster es una solución de software de monitoreo de seguridad asequible y apreciada que es, de hecho, una colección de las mejores herramientas de seguridad de código abierto disponibles, junto con sus propios desarrollos.

- OSSEC: A juzgar por las afirmaciones de los creadores, OSSEC es el sistema de detección de intrusos en host más utilizado del mundo, o HIDS. De código abierto y gratuito, OSSEC realiza análisis de registros, detección de rootkits, monitoreo del registro de Windows y mucho más. Detecta y alerta sobre modificaciones no autorizadas del sistema de archivos y comportamiento malicioso, lo que lo convierte en una gran adición a su conjunto de herramientas de Blue Teams.

Detección y respuesta de terminales

Endpoint Detection and Response, o EDR para abreviar, son herramientas y soluciones que ayudan a los Blue Teams y a los investigadores de seguridad a recopilar, documentar y almacenar datos provenientes de las actividades de los puntos finales para descubrir, analizar y mitigar las amenazas que se encuentran en dichos puntos finales.

Las herramientas EDR son una especie de novatos en los conjuntos de herramientas de ciberseguridad de los profesionales. A menudo se comparan con las soluciones avanzadas de protección contra amenazas en función de sus capacidades para detectar y proteger a las organizaciones contra las amenazas cibernéticas que tienen como objetivo penetrar los puntos finales y poner en peligro la seguridad de la organización.

A menudo utilizadas por los equipos SOC , las soluciones EDR también son excelentes adiciones a los kits de herramientas del Blue Teams, y estas son nuestras mejores opciones:

- Ettercap: Ettercap es bien conocido como una herramienta de seguridad de red de código abierto para ataques de intermediarios en LAN. Ettercap presenta detección de conexiones en vivo, filtrado de contenido y admite la disección activa y pasiva de muchos protocolos. Escrito en C, también incluye muchas funciones para el análisis de redes y hosts, como el filtrado de paquetes según el origen y el destino de IP, la dirección MAC, el uso de envenenamiento ARP para rastrear una LAN conmutada entre dos hosts y mucho más.

- Wazuh: Wazuh es una plataforma de código abierto para la detección de amenazas, el control de la integridad y la respuesta a incidentes. Le permite recopilar, agregar, indexar y analizar datos y ofrece detección de intrusiones, detección de vulnerabilidades, seguridad en la nube y contenedores, todo en una sola plataforma.

- Event Tracker: Para un producto dos en uno, tenemos EventTracker , que es tanto SIEM como EDR. EventTracker proporciona una arquitectura de seguridad adaptable que integra predicción, protección, detección y respuesta. Proporciona todas estas capacidades en una herramienta unificada, lo que la hace rentable y práctica para hacer que la respuesta a incidentes y la detección y respuesta de puntos finales sean un proceso continuo.

Supervisión de la seguridad de la red

Las herramientas de monitoreo de seguridad de la red monitorean la actividad, el tráfico y los dispositivos de su red para detectar y descubrir amenazas cibernéticas, vulnerabilidades de seguridad o simplemente cualquier actividad sospechosa. Estas herramientas recopilan y analizan indicadores de compromiso y brindan datos procesables y alertas a los analistas de seguridad y los equipos azules para responder adecuadamente a los incidentes de seguridad.

Estas herramientas ayudan a los Blue Teams a obtener información en tiempo real sobre las actividades en la red y monitorear y alertar continuamente antes de que ocurra un daño real, lo que les brinda la capacidad de remediar los problemas de seguridad de manera oportuna.

Existen muchas herramientas de monitoreo de seguridad de red diferentes, con diferentes capacidades. Aquí hay una combinación de plataformas y soluciones con diferentes funcionalidades:

- Zeek: Anteriormente conocido como Bro, Zeek es una plataforma de monitoreo de seguridad de red de código abierto que se encuentra en una plataforma de hardware, software, virtual o en la nube y observa el tráfico de la red, interpreta lo que ve y crea registros de transacciones, contenido de archivos y resultados totalmente personalizados, lo cual es adecuado para el análisis manual.

- Wireshark: Una de las herramientas de monitoreo de seguridad de red más utilizadas, Wireshark es un nombre familiar. Wireshark realiza un análisis profundo de cientos de protocolos, captura en vivo y análisis fuera de línea, análisis de VoIP y captura archivos comprimidos con gzip y los descomprime. Los datos en vivo se pueden leer desde Ethernet, IEEE 802.11, PPP/HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI y otros.

- RITA: Real Intelligence Threat Analysis, o RITA , es un marco de código abierto para el análisis del tráfico de red. Es compatible con la detección de balizas, la detección de túneles DNS y la verificación de listas negras.

- Maltrail: Maltrail, un sistema de detección de tráfico malicioso, es una herramienta de código abierto que utiliza listas negras disponibles públicamente de rastros maliciosos y sospechosos, así como rastros estáticos compilados a partir de varios informes AV y listas personalizadas definidas por el usuario. Además, utiliza mecanismos heurísticos avanzados para ayudar a identificar amenazas de red desconocidas.

Detección de amenazas

La paciencia, el pensamiento crítico y la creatividad son los tres pilares de la detección eficaz de amenazas, o caza de amenazas, como también se le llama. La caza de amenazas es un proceso complicado, y con todos sus aspectos técnicos, uno que no se puede explicar fácilmente. ¡Estén atentos a una publicación completa dedicada a esto!

Mencionamos anteriormente que en ciberseguridad, prepararse para un ciberataque es la mejor postura posible, sin reflexionar sobre si sucederá. La detección de amenazas comienza exactamente en ese punto.

Al emplear técnicas y métodos tanto manuales como automatizados, los cazadores de amenazas son una valiosa adición a los equipos azules, ya que les permiten descubrir posibles amenazas en curso que ya han penetrado las defensas y los sistemas de seguridad. Dado que la búsqueda de amenazas es un tema amplio que cubre muchas metodologías y herramientas, nos hemos centrado en aquellas herramientas que encontramos fáciles de usar e integrar, para ayudar de manera efectiva en la detección de amenazas:

- Caza de amenazas: ThreatHunting es una aplicación de Splunk que contiene numerosos paneles y más de cien informes que lo ayudarán a habilitar los indicadores de búsqueda, lo que le permitirá investigarlos más a fondo.

- Yara: “La navaja suiza de coincidencia de patrones para investigadores de malware”, Yara es también para los equipos azules. Esta herramienta lo ayudará a identificar y clasificar muestras de malware y crear descripciones de familias de malware, donde cada descripción consiste en un conjunto de cadenas y expresiones booleanas que determinan su lógica.

- Helk: Hunting ELK, o HELK para abreviar, es una plataforma de búsqueda de amenazas de código abierto que proporciona capacidades de análisis avanzadas, como lenguaje declarativo SQL, transmisión estructurada, aprendizaje automático a través de portátiles Jupyter y Apache Spark sobre ELK (ahora Elastic) Stack. Esta herramienta ayuda a mejorar las pruebas y el desarrollo de casos de uso de búsqueda de amenazas y habilita capacidades de ciencia de datos.

Defensa de la red

Una red es el objetivo favorito de un atacante y, a menudo, el principal objetivo de los ataques cibernéticos. Proteger la red con soluciones de defensa de red avanzadas y administradas es uno de los primeros pasos a seguir para fortalecer las defensas de seguridad y la postura de una organización.

Hay muchas herramientas y soluciones diferentes para ayudar en la defensa de la red: firewalls, sistemas de detección de intrusos (IDS), firewalls de aplicaciones web (WAF), herramientas de prevención de pérdida de datos (DLP), controles de aplicaciones, bloqueadores de spam, etc.

Para esta lista, hemos decidido centrarnos en los cortafuegos, los cortafuegos del sistema, los WAF y los IDS:

- ModSecurity: ModSecurity , o ModSec, es un firewall de aplicaciones web de código abierto que ofrece control de acceso y monitoreo de seguridad de aplicaciones en tiempo real, registro completo de tráfico HTTP, evaluación de seguridad pasiva continua, fortalecimiento de aplicaciones web y más.

- WAF: Otra plataforma de seguridad que ofrece una serie de diferentes funcionalidades de seguridad, Wallarm , además de ser un WAF, puede realizar análisis de vulnerabilidades de aplicaciones, verificación de amenazas y pruebas de seguridad de aplicaciones. Esta plataforma también brinda protección automatizada contra los 10 principales riesgos de seguridad de aplicaciones web de OWASP , DDoS de aplicaciones, apropiación de cuentas y otras amenazas de seguridad de aplicaciones.

- SNORT: SNORT, un sistema de detección y prevención de intrusiones en la red, es una herramienta de código abierto que ofrece análisis de tráfico en tiempo real y registro de paquetes. SNORT es uno de los sistemas de prevención de intrusiones más utilizados y ofrece análisis de protocolos, búsqueda de contenido y comparación.

- pfSense: Un cortafuegos de sistema de código abierto muy apreciado, pfSense se basa en el sistema operativo FreeBSD. Su edición comunitaria gratuita ofrece no solo un firewall, sino también una tabla de estado, equilibrio de carga del servidor, traductor de direcciones de red, una VPN y mucho más.

- CSF: ConfigServer Security & Firewall, o CSF , es otro cortafuegos del sistema, o más específicamente, un script de configuración de cortafuegos, así como una aplicación de detección de inicio de sesión/intrusión para servidores Linux que configura el cortafuegos de un servidor para denegar el acceso público a los servicios y solo permite ciertas conexiones. , como consultar correos electrónicos o cargar sitios web. Este conjunto de secuencias de comandos proporciona una secuencia de comandos de firewall SPI iptables y un proceso Daemon que verifica las fallas de autenticación de inicio de sesión que complementan el CSF.

Conclusión

Navegar a través de las muchas herramientas, soluciones y recursos apropiados para los Blue Teams y su operación puede ser desmoralizante. Pensar en las horas de trabajo que lleva implementar todos esos sistemas.

En España y sobre todo en organizaciones pequeñas, poder contar con un Blue Teams es costoso y un lujo que pocas organizaciones se pueden costear. Pero es algo que contribuye de forma proactiva a la seguridad de la organización.

El punto que aprovechan los cibercriminales es la ausencia de un Blue Teams en muchas de las organizaciones que atacan. Tenerlo y conformarlo debería ser una de las prioridades de cualquier dirección.