Programación Segura

¿Por qué surge la programación segura?

La importancia de la programación segura surge debido a la creciente dependencia de las tecnologías de la información y la conectividad en nuestra vida cotidiana y en los negocios. Con la proliferación de dispositivos conectados y aplicaciones en línea, la información y los datos confidenciales están más expuestos que nunca a ataques cibernéticos y compromiso.

Además, la información confidencial almacenada en los sistemas y aplicaciones puede incluir información personal, financiera y comercial valiosa, lo que hace que la seguridad de la información sea esencial para proteger tanto a las organizaciones como a los individuos. La programación segura es esencial para prevenir ataques cibernéticos, proteger la información confidencial y garantizar la continuidad del negocio.

La programación segura también es importante debido a las regulaciones y estándares aplicables a diferentes industrias. Muchas industrias, como la banca, la salud y la defensa, están sujetas a regulaciones y estándares rigurosos en cuanto a la seguridad de la información. La programación segura es esencial para cumplir con estas regulaciones y estándares y evitar sanciones legales y de cumplimiento.

Entonces… ¿Qué es exactamente la programación segura?

La programación segura es un proceso esencial en el desarrollo de software que busca garantizar la confidencialidad, integridad y disponibilidad de la información y los datos, así como prevenir y mitigar los riesgos de seguridad. Algunas de las metodologías comunes en programación segura incluyen:

- La seguridad basada en riesgos: Esta metodología se enfoca en identificar y evaluar los riesgos asociados con una aplicación o sistema, y en tomar medidas para mitigarlos. Se realizan evaluaciones de riesgo para determinar la probabilidad de ocurrencia de un incidente y su impacto potencial en el negocio. Luego se toman medidas para mitigar o reducir el riesgo a un nivel aceptable.

- La seguridad basada en la privacidad: Esta metodología se enfoca en garantizar la privacidad de los usuarios y la protección de sus datos personales. Se utilizan medidas de seguridad para proteger la privacidad de los usuarios y garantizar que sus datos personales se manejen de manera segura y respeten los estándares legales y regulaciones.

- El desarrollo seguro de software: Esta metodología se enfoca en incorporar la seguridad en todas las etapas del ciclo de vida del desarrollo de software, desde la planificación hasta la implementación y mantenimiento. Se utilizan mejores prácticas y principios de seguridad en todas las etapas del proceso de desarrollo para garantizar la seguridad del software desde el inicio.

Metodología OWASP

OWASP (Open Web Application Security Project) es una metodología de seguridad de software libre y globalmente reconocida para mejorar la seguridad de las aplicaciones web. La metodología OWASP se basa en la idea de que la seguridad de las aplicaciones web debe ser una consideración importante durante todo el ciclo de vida del desarrollo de software.

La metodología OWASP se divide en dos partes principales: el OWASP Top Ten Project y el OWASP Application Security Verification Standard (ASVS). El OWASP Top Ten Project es una lista de las diez principales amenazas de seguridad de las aplicaciones web, mientras que el ASVS es un estándar de verificación de seguridad de aplicaciones que proporciona un marco para evaluar y medir la seguridad de las aplicaciones.

El OWASP Top Ten Project es una lista actualizada anualmente que proporciona una visión general de las principales amenazas a la seguridad de las aplicaciones web. La lista incluye amenazas como la inyección de SQL, la inyección de scripts, el robo de sesión, el abuso de funcionalidades, la vulnerabilidad de los componentes, la falta de seguridad en el almacenamiento de datos, la falta de seguridad en las comunicaciones, la falta de seguridad en la autenticación, la falta de seguridad en la autorización y la falta de seguridad en la configuración.

Por otro lado, el OWASP ASVS proporciona un marco para evaluar y medir la seguridad de las aplicaciones. El estándar incluye una serie de requisitos de seguridad para diferentes categorías, tales como autenticación, autorización, seguridad en las comunicaciones, seguridad en el almacenamiento de datos y seguridad en la configuración. Cada requisito se clasifica en tres niveles: básico, medio y alto.

La metodología OWASP es ampliamente utilizada en todo el mundo debido a su enfoque práctico y su enfoque en la seguridad de las aplicaciones web. Es utilizado por desarrolladores, auditores de seguridad, administradores de seguridad y otros profesionales de seguridad para mejorar la seguridad de las aplicaciones web. Además, la metodología OWASP es completamente gratuita y está disponible para cualquier persona interesada en mejorar la seguridad de las aplicaciones web.

Metodología CWE

CWE (Common Weakness Enumeration) es una metodología de seguridad de software desarrollada por MITRE Corporation. CWE proporciona una lista común y una taxonomía de debilidades de seguridad de software, con el objetivo de proporcionar un lenguaje común para describir las debilidades de seguridad y facilitar la detección, la prevención y la mitigación de las mismas. CWE es ampliamente utilizado por desarrolladores, auditores de seguridad y otros profesionales de seguridad para identificar y mitigar las debilidades de seguridad en las aplicaciones.

Metodología SEI CERT

SEI CERT (Computer Emergency Response Team) es una metodología de seguridad desarrollada por el Software Engineering Institute (SEI) de la Universidad Carnegie Mellon. SEI CERT proporciona una serie de recomendaciones y mejores prácticas para la seguridad de software, con el objetivo de ayudar a las organizaciones a desarrollar y mantener aplicaciones seguras. SEI CERT incluye un enfoque de ciclo de vida de seguridad de software y proporciona guías para la gestión de incidentes, la seguridad en el almacenamiento de datos y la seguridad en las comunicaciones.

Metodología DISA-ASD-STIG

DISA-ASD-STIG (Defense Information Systems Agency – Application Security and Development – Security Technical Implementation Guide) es una metodología de seguridad de software desarrollada por la Agencia de Sistemas de Información de Defensa (DISA) de los Estados Unidos. DISA-ASD-STIG proporciona recomendaciones y estándares para la seguridad de software, específicamente diseñado para el uso en entornos gubernamentales y militares. El objetivo de DISA-ASD-STIG es ayudar a las organizaciones a cumplir con los estándares de seguridad aplicables y a proteger los sistemas críticos contra ataques.

Metodología S-SDLC

S-SDLC (Secure Software Development Life Cycle). Se basa en verificar los requisitos de seguridad a lo largo de las distintas fases de construcción del software: análisis, diseño, desarrollo, pruebas y mantenimiento. Sobre todo, durante las dos ya que gran parte de las debilidades de los sistemas se generan incluso antes de comenzar las tareas de programación. Las claves del S-SDLC son la atención al detalle, para favorecer la identificación inmediata de las vulnerabilidades; y la mejora continua.

Metodología CLASP

CLASP (Comprehensive Lightweight Application Security Process). Proyecto del OWASP que establece una serie de actividades, roles y buenas prácticas dirigidas a coordinar los procesos de desarrollo seguro de software. La organización OWASP CLASP se asienta en cinco perspectivas o vistas que abordan los conceptos generales de esta metodología, la distribución de funciones, la valoración de las actividades aplicables, la implementación de estas actividades, y el listado de problemas que pueden dar lugar a la aparición de vulnerabilidades.

Herramientas automatizadas

Existen varias herramientas automatizadas que ayudan a los desarrolladores a implementar la seguridad en sus aplicaciones, tales como: Escáneres de vulnerabilidades: estas herramientas analizan el código y los sistemas en busca de vulnerabilidades conocidas.

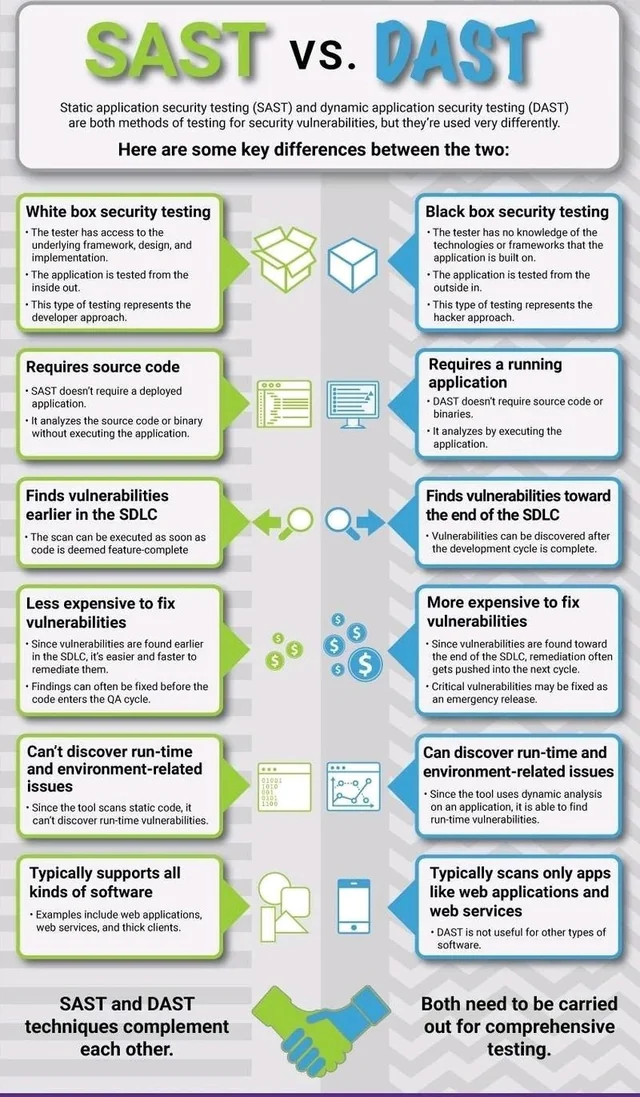

- Herramientas de análisis de código: estas herramientas buscan patrones de código inseguros y ayudan a corregirlos. Por ejemplo, herramientas de detección de vulnerabilidades de código como SAST (Static Application Security Testing) y DAST (Dynamic Application Security Testing) buscan problemas de seguridad en el código fuente y en el comportamiento en tiempo de ejecución, respectivamente.

SAST

SAST es una técnica de prueba de seguridad que se lleva a cabo durante el desarrollo de software, analizando el código fuente de una aplicación para detectar vulnerabilidades potenciales. Herramientas de SAST como Veracode, Checkmarx, y Fortify, buscan patrones de debilidad común en el código, y generan informes de vulnerabilidades con detalles de la ubicación y gravedad de las mismas. Es importante aplicar SAST para detectar debilidades temprano en el ciclo de vida del desarrollo, permitiendo así corregirlas antes de que la aplicación sea publicada.

DAST

DAST (Dynamic Application Security Testing) es una técnica de prueba de seguridad que se lleva a cabo sobre una aplicación que ya está en producción, simulando ataques en tiempo real para detectar vulnerabilidades en la aplicación. Herramientas como OWASP ZAP, Nessus, y Burp Suite, son utilizadas para simular ataques automatizados y generar informes de vulnerabilidades encontradas. Es importante aplicar DAST para detectar debilidades en la seguridad en aplicaciones ya lanzadas y asegurar la seguridad en tiempo real.

La importancia de aplicar tanto SAST como DAST es crucial para garantizar la seguridad de las aplicaciones y proteger tanto a las organizaciones como a los usuarios finales de los ataques cibernéticos. Además de detectar y mitigar vulnerabilidades, el uso de ambas metodologías ayuda a cumplir con regulaciones y estándares de seguridad aplicables, y mejora la confianza en la seguridad de la información y la reputación de la organización. Aplicar ambas metodologías también permite obtener una visión completa de la seguridad de la aplicación, tanto en el desarrollo como en la producción, lo que ayuda a identificar y corregir vulnerabilidades de manera temprana y eficiente.

En resumen, SAST y DAST son metodologías complementarias de pruebas de seguridad de software que ayudan a detectar y mitigar las debilidades de seguridad en las aplicaciones. Es importante aplicar ambas metodologías para garantizar la seguridad de las aplicaciones, cumplir con regulaciones y estándares de seguridad, y mejorar la confianza en la seguridad de la información y la reputación de la organización. Existen varias herramientas disponibles en el mercado para llevar a cabo estas pruebas, las cuales ofrecen informes detallados y fáciles de entender para ayudar a las organizaciones a tomar decisiones informadas sobre la seguridad de sus aplicaciones.

- Herramientas de pruebas de penetración: estas herramientas simulan ataques maliciosos para identificar las vulnerabilidades existentes en un sistema o aplicación. Por ejemplo, herramientas como Metasploit o Nessus son utilizadas para realizar pruebas de penetración automatizadas.

Principales fallos que solventa la programación segura

La programación segura busca solventar varios problemas comunes de seguridad en las aplicaciones, entre ellos podemos mencionar:

- Inyección de código: Es uno de los ataques más comunes que aprovechan las debilidades en la validación de datos de entrada, permitiendo a un atacante insertar código malicioso en una aplicación. La programación segura proporciona mecanismos para validar y sanear los datos de entrada, lo que ayuda a mitigar este tipo de ataques.

- Buffer-overflow: Ocurre cuando un programa escribe más datos en un buffer de lo que puede contener, causando una sobreescritura de memoria adyacente. Esto puede permitir a un atacante ejecutar código malicioso o tomar el control del sistema afectado. Los desarrolladores deben tomar medidas para evitar este tipo de fallos de seguridad, como validar los tamaños de los buffers y utilizar funciones especiales para copiar datos seguros en los buffers.

- Cross-Site- Scripting (XSS): Ocurre cuando un atacante inserta código malicioso en una página web, permitiéndoles ejecutar scripts en el navegador de un usuario que visita esa página. Este código malicioso puede robar información del usuario, como contraseñas o datos de tarjetas de crédito, o incluso utilizar la sesión del usuario para realizar acciones en su nombre. Los desarrolladores deben tomar medidas para evitar estos fallos de seguridad, como la validación y la sanitización de datos de entrada, y utilizar técnicas de escape adecuadas para evitar la inyección de scripts maliciosos.

- Sesiones inseguras: Muchas aplicaciones tienen debilidades en la gestión de sesiones, permitiendo a los atacantes interceptar o suplantar sesiones de usuarios legítimos. La programación segura proporciona mecanismos para asegurar la autenticación y autorización de usuarios, así como para proteger la privacidad y la integridad de las sesiones.

- Acceso no autorizado: Las aplicaciones a menudo tienen debilidades en el control de acceso, permitiendo a los atacantes acceder a información o funcionalidades no autorizadas. La programación segura proporciona mecanismos para restringir y controlar el acceso a la información y las funcionalidades de una aplicación.

- Vulnerabilidades en el almacenamiento de datos: Muchas aplicaciones tienen debilidades en el almacenamiento de datos, como la falta de cifrado o la gestión inadecuada de contraseñas, lo que permite a los atacantes acceder a información confidencial. La programación segura proporciona mecanismos para proteger la información almacenada y garantizar la privacidad y la seguridad de los datos.

- Falta de pruebas de seguridad: Muchas aplicaciones no son sometidas a pruebas de seguridad adecuadas antes de su lanzamiento, lo que permite a los atacantes descubrir y explotar vulnerabilidades no detectadas. La programación segura proporciona mecanismos para realizar pruebas de seguridad automatizadas y manuales para detectar y corregir vulnerabilidades antes del lanzamiento.

Conclusión

La programación segura es un proceso esencial que incluye metodologías, herramientas automatizadas, educación y capacitación, así como un enfoque en las mejores prácticas y principios de seguridad. Es esencial para proteger la información y los datos confidenciales, prevenir ataques cibernéticos y garantizar la continuidad del negocio. Es importante que los desarrolladores estén conscientes de la importancia de la programación segura y estén preparados para implementar medidas de seguridad en sus proyectos de desarrollo de software.