Vulnerabilidades

Análisis de vulnerabilidades

Ahora vamos a ver algunas herramientas para el análisis de vulnerabilidades. En la fase de análisis de vulnerabilidades va a consistir en realizar todas las posibles acciones que nos permitan comprometer a nuestro objetivo, los usuarios y/o su información.

Las vulnerabilidades más comunes son las siguientes:

- Pérdida del control de acceso (Broken Access Control)

- Fallos criptográficos (Cryptographic Failures)

- Inyección (Injection)

- Diseño Inseguro (Insecure Desing)

- Configuración de seguridad defectuosa (Security Misconfiguration)

- Componentes vulnerables y obsoletos (Vulnerable and Outdated Components)

- Fallos de identificación y autenticación (Identification and Authentication Failures)

- Fallos en el software y en la integridad de los datos (Software and Data Integrity Failures)

- Fallos en el registro y la supervisión de la seguridad (Security Logging and Monitoring Failures)

- Falsificación de Solicitud del Lado del Servidor (Server-side Request Forguery o SSRF)

Algunas de las herramientas más usadas en esta fase son las siguientes:

- Nessus

- OWASP Zap Proxy

- BugBounty Recon

- Vega

- BurpSuite

- nmap

Detección de Vulnerabilidades en Nmap

Cuando se descubre una nueva vulnerabilidad, frecuentemente se desea escanear la red rápidamente para identificar los sistemas vulnerables antes de que los chicos malos lo hagan. Mientras Nmap no es un escaner de vulnerabilidades completo, NSE es lo suficientemente poderoso para manejar cada verificación de vulnerabilidad demandada. Muchos scripts de detección de vulnerabilidades están disponibles y se publicarán más cuando sean escritos.

Se procede a escanear el objetivo de evaluación. La opción “-n” no realiza una resolución al DNS. La opción “-Pn” trata a todos los hosts como en funcionamiento. La opción “-p-” define el escaneo de los 65535 puertos TCP, y la opción –script=vuln define la utilización de todos los Scripts NSE incluidos en la categoría “vuln”.

# nmap -n -Pn 192.168.0.100 -p- --script=vuln

Otra forma de buscar vulnerabilidades en la red sería

# nmap -n -Pn 192.168.0.18 -p139,445 --script=smb-check-vulns

Nmap también tiene la capacidad, a través de NSE, de explotar vulnerabilidades en lugar de solo encontrarlas. Esta capacidad de añadir scripts puede ser muy valiosa para algunas personas, especialmente aquellas haciendo pruebas de penetración.

OWASP Zen Attack Proxy ZAP

El proyecto OWASP (Open Web Application Security Project) es un proyecto abierto y sin ánimo de lucro pensado para mejorar la seguridad de las redes, los servidores, equipos y las aplicaciones y servicios con el fin de convertir Internet en un lugar más seguro. Zed Attack Proxy, ZAP, es una de las herramientas libres de este proyecto cuya principal finalidad es monitorizar la seguridad de redes y aplicaciones web en busca de cualquier posible fallo de seguridad, mala configuración e incluso vulnerabilidad aún desconocida que pueda suponer un problema para la red.

ZAP es una herramienta realmente completa, y si eres nuevo en las auditorías, te será bastante compleja de hacer funcionar, pero una vez que sabes cómo funciona, es una de las mejores que puedes tener en tu arsenal de herramientas. En la web oficial de ZAP nos invitan a ver todos los vídeos de su herramienta donde nos enseñarán cómo funciona y de todo lo que es capaz de hacer.

Por último, ZAP tiene una tienda de addons para aumentar las funcionalidades por defecto de la herramienta, estos add-ons han sido desarrollados por la comunidad que hay detrás de este proyecto.

Nessus

Nessus es un programa de escaneo de vulnerabilidades para todos los sistemas operativos, consiste en un demonio nessusd que realiza el escaneo del sistema operativo objetivo, y nessus el cliente que muestra el avance e informa de todo lo que va encontrando en los diferentes escaneos. Nessus se puede ejecutar tanto a nivel de consola por comandos, o también con interfaz gráfica de usuario. Nessus primero empieza realizando un escaneo de puertos, ya que es lo primero que se suele hacer en un pentesting, Nessus hace uso de la potencia de Nmap para ello, aunque también tiene su propio escáner de puertos abiertos.

Esta herramienta permite exportar los resultados del escaneo en diferentes formatos, como texto plano, XML, HTML y LaTeX, además, toda la información se guarda en una base de datos de “conocimiento” para posteriores revisiones. Actualmente Nessus tiene una versión gratuita muy limitada, y posteriormente una versión de pago mucho más completa y con soporte de la empresa que tiene detrás.

Algunas características muy importantes de Nessus son que tiene muy pocos falsos positivos, tiene una gran cobertura de vulnerabilidades y es utilizada ampliamente por toda la industria de la seguridad, por lo que se actualiza casi continuamente para incorporar las últimas tecnologías y fallos de seguridad de las aplicaciones.

Seccubus

Seccubus es una herramienta que utiliza otros escáneres de vulnerabilidades y automatiza la tarea lo máximo posible. Aunque este no es un escáner propiamente dicho como los anteriores, esta aplicación une varios de los escáneres más populares del mercado, como Nessus, OpenVAS, NMap, SSLyze, Medusa, SkipFish, OWASP ZAP y SSLlabs y nos permite automatizar todos los análisis de manera que desde esta única aplicación podamos realizar un análisis lo más profundo posible, además de poder programas análisis a intervalos regulares para asegurarnos de que todos los equipos y las redes están siempre correctamente protegidas y, en caso de que algo vaya mal, recibir avisos en tiempo real.

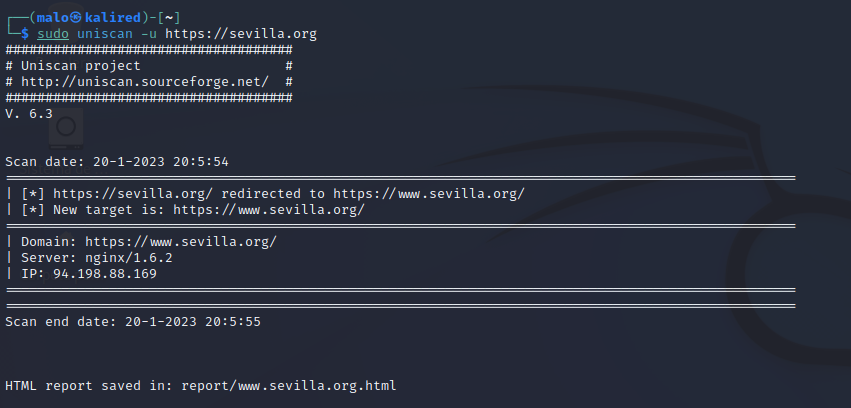

Uniscan

Una de las aplicaciones más conocidas dentro de este tipo de aplicaciones para buscar vulnerabilidades es Uniscan. Las principales características de esta herramienta son que es una de las más sencillas para la búsqueda de vulnerabilidades, pero también una de las más potentes, siendo capaz de buscar fallos de seguridad críticos en los sistemas. Es capaz de localizar fallos desde el acceso a los archivos locales, hasta la ejecución de código remoto, e incluso es capaz de cargar archivos de forma remota a los sistemas vulnerables. También permite realizar un seguimiento de huella digital y listar los servicios, archivos y directorios de cualquier servidor.

Ejemplo de uso

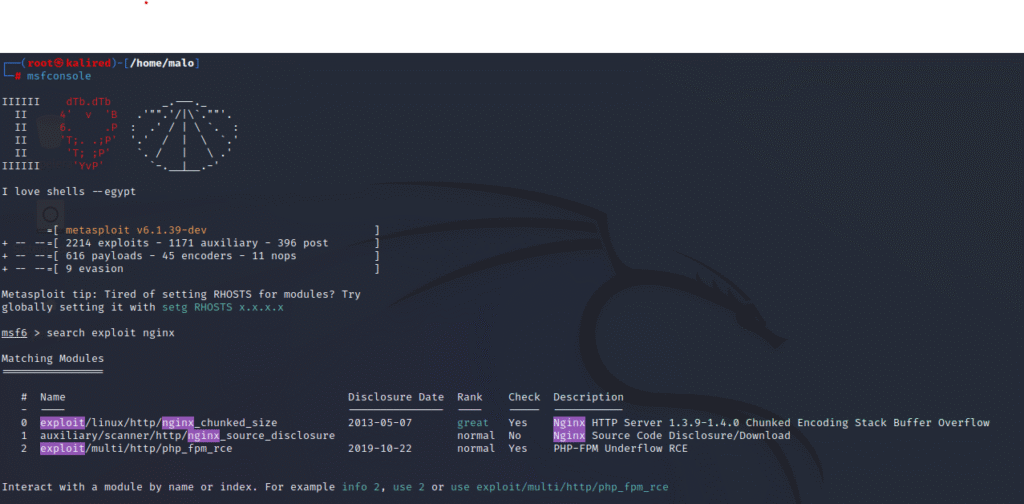

Metasploit

Metasploit es una de las mejores herramientas de código abierto que nos permite localizar y explotar vulnerabilidades de seguridad en sistemas y servicios, esta herramienta es fundamental para realizar pentesting. El proyecto más popular es Metasploit Framework, el cual se encuentra instalado de manera predeterminada en distribuciones Linux como Kali Linux. Gracias a la potencia de Metasploit, podremos realizar pruebas de penetración a servicios, aplicaciones y demás ataques.

Es una de las herramientas que debes tener en tu arsenal de herramientas para realizar pentesting, se complementa con el resto de herramientas que hemos hablado anteriormente. Metasploit tiene una gran comunidad detrás, y se han diseñado herramientas basadas en esta para facilitar enormemente todas las tareas automatizándolas.

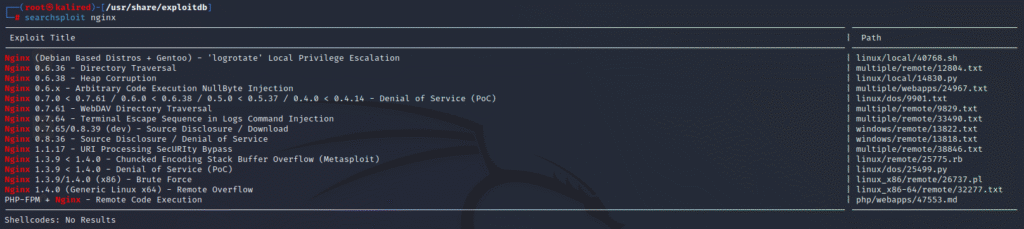

Esta herramienta ya la hemos visto, pero básicamente se utilizar con la opción “search exploit” y debemos de poner el servicio o programa que buscamos, por ejemplo nginx.

Searchexploit

Es una herramienta muy potente, y la podemos ejecutar desde la consola cómodamente.